クーバネティスクラスターを手動で登録する

概要

QueryPie では、アクセス制御が必要なオンプレミス環境にあるクーバネティスクラスターを手動で登録することができます。

クラスターの手動登録

個々のサーバを手動で登録するには、クラスターの基本情報を入力する必要があります。

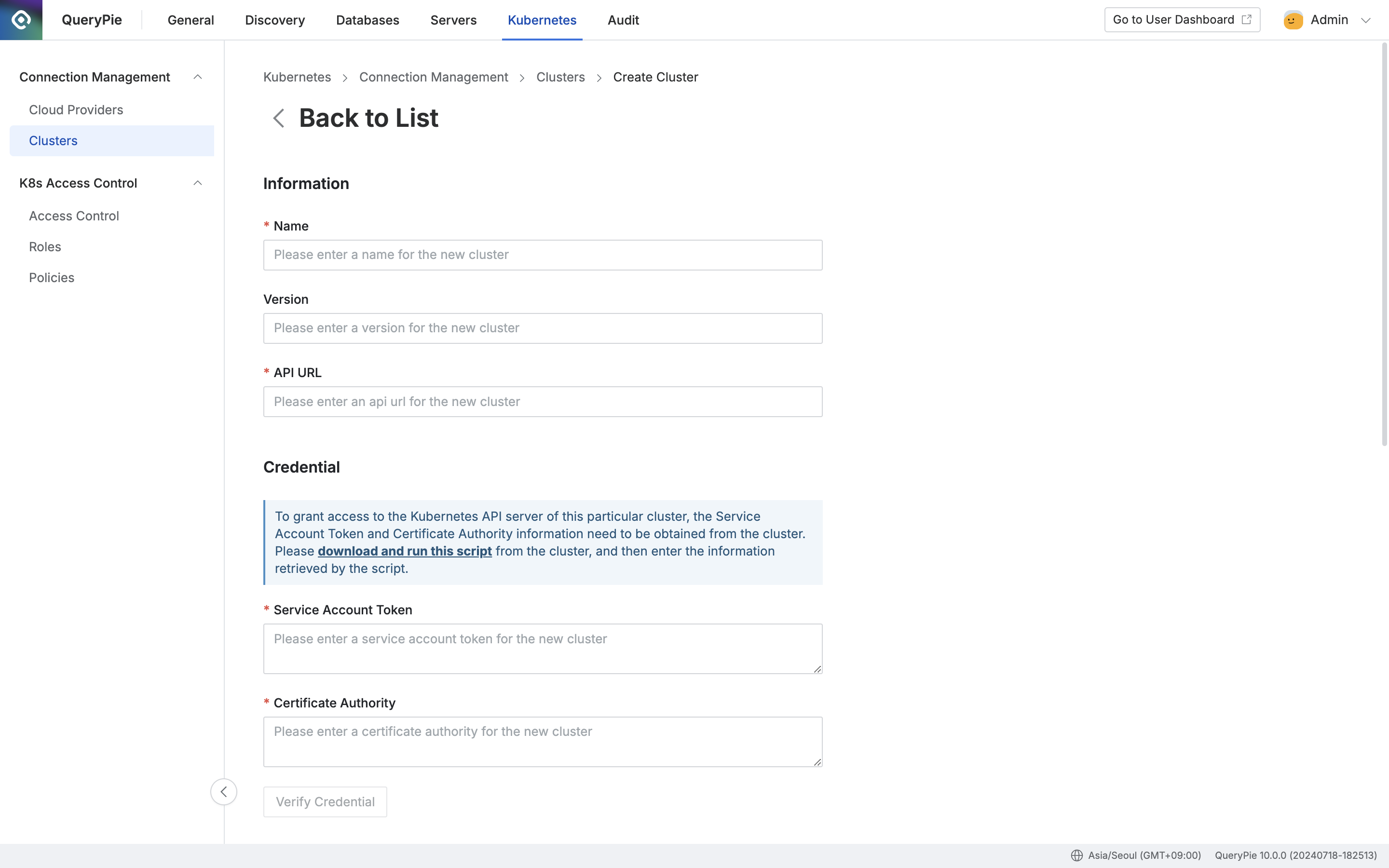

管理者 > クーバネティス > 接続管理 > クラスター メニューに移動します。

右上にある

+ Create Clusterボタンをクリックします。手動クラスター登録のために入力する詳細は次のとおりです:

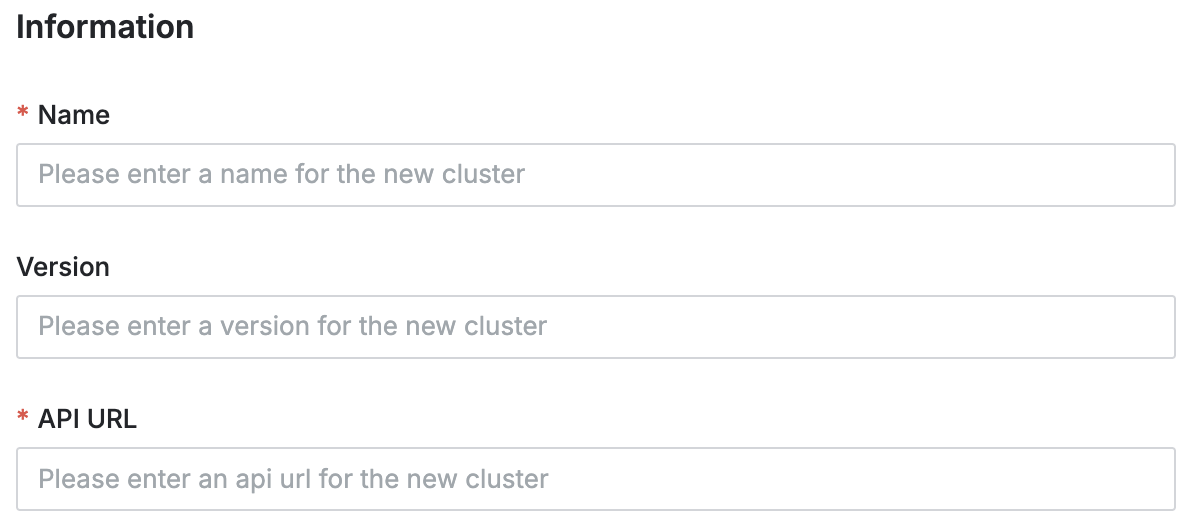

情報

手動で登録するクラスターの基本情報を入力します。

Name: クラスターを識別するための名前を入力します。(必須)

この情報は作成後変更できません。

Version: クラスターのバージョンを入力します。(オプション)

これは後で認証テスト中に自動的に入力されます。

API URL: クーバネティス API リクエストを受け取るクラスターの API URL を入力します。(必須)

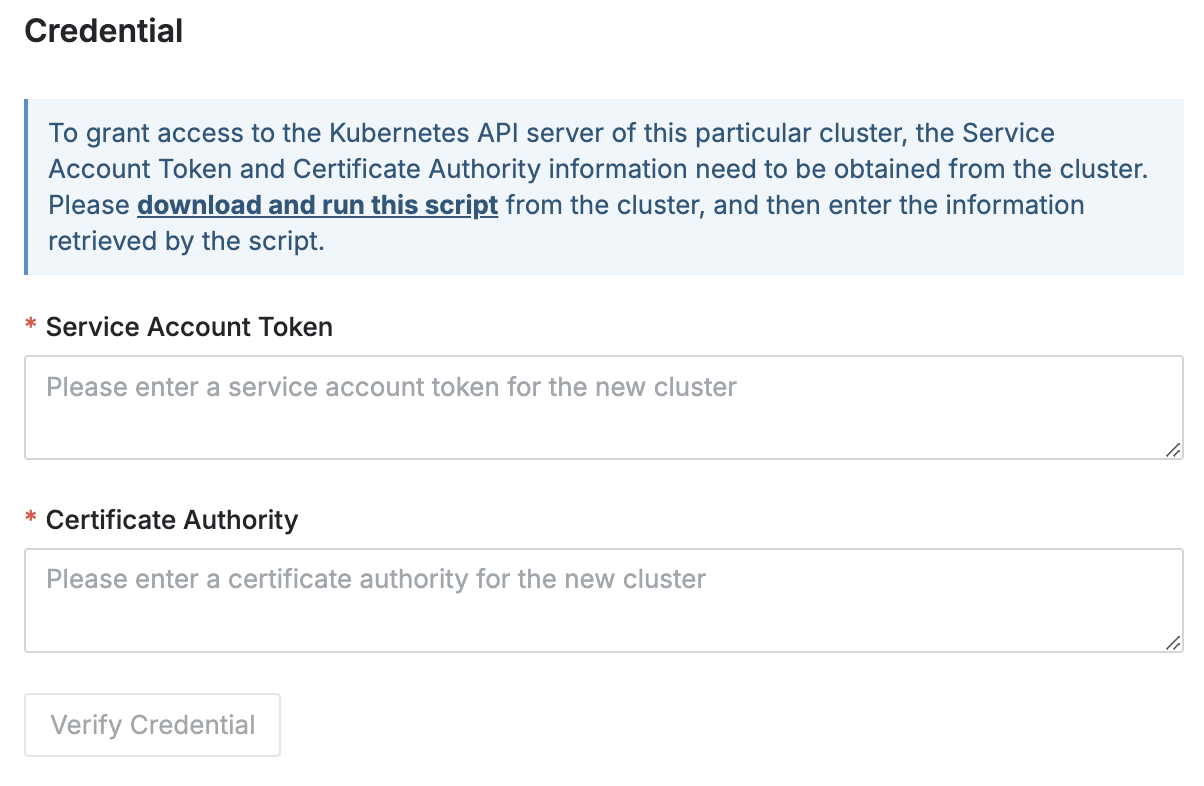

Credential

クラスターのクーバネティス API サーバーへのアクセスを許可するには、クラスター自体からサービスアカウントトークンと CA 証明書を取得する必要があります。以下のクーバネティスクラスター統合スクリプトガイドを参照してください。

Service Account Token: QueryPie Proxy がユーザーのクーバネティス API 呼び出しに使用するクーバネティスクラスターのサービスアカウントトークンを入力します。

Certificate Authority: クーバネティス API サーバの証明書を検証するために QueryPie が使用する CA 証明書を入力します。

Verify Credential: サービスアカウントトークンと CA 証明書の両方を入力すると、このボタンが有効になります。クリックすると、接続が正常に確立されるか確認されます。

実行結果

Verified: クラスター接続が成功したことを示し、サービスアカウントトークンと CA 証明書の両方が正しく入力されていることを確認します。

Verified: クラスター接続が成功したことを示し、サービスアカウントトークンと CA 証明書の両方が正しく入力されていることを確認します。 Verification Failed: クラスター接続に失敗したことを示します。これは、サービスアカウントトークンまたは CA 証明書の値にエラーがあるか、ネットワーク接続に問題がある可能性があります。

Verification Failed: クラスター接続に失敗したことを示します。これは、サービスアカウントトークンまたは CA 証明書の値にエラーがあるか、ネットワーク接続に問題がある可能性があります。

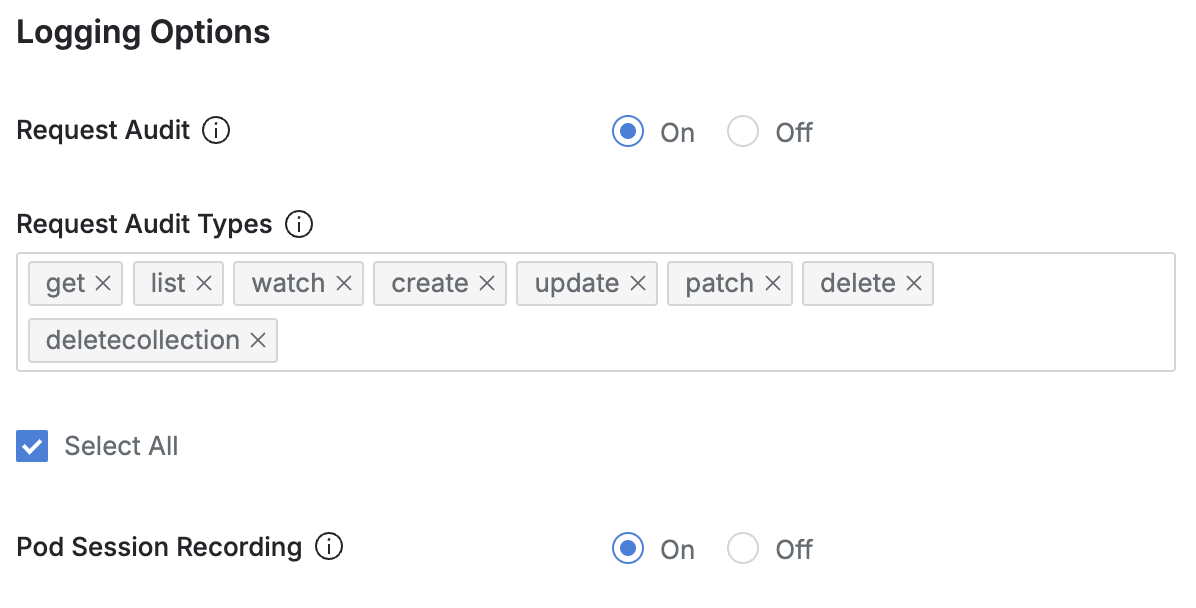

ログ記録オプション

このクラスターのログ記録オプションを選択します。

Request Audit: このクラスターのクーバネティス API 呼び出し履歴のロギングを有効にします。デフォルト設定は

Onです。この機能をOffにした場合、このクラスターのクーバネティス API 呼び出し履歴は記録されません。

Request Audit Types と Pod Session Recording のすべてのサブオプションが一括して無効になります。

Request Audit Types: 管理者は、このクラスターで監査する動詞を選択できます。デフォルト設定では、以下の基本動詞がすべて選択されます。

動詞の種類

getlistwatchcreateupdatepatchdeletedeletecollection

✅ Select All: すべての API コールに対して監査を実行します。

Pod Session Recording: このクラスター内でポッドの実行コマンドによって開かれたセッションの記録を有効にします。デフォルト設定は

Onです。以下の条件を満たさない限り、この機能はOffになります:Request Audit が有効

Onになっている。Request Audit Types で以下の動詞が選択されている:

createget

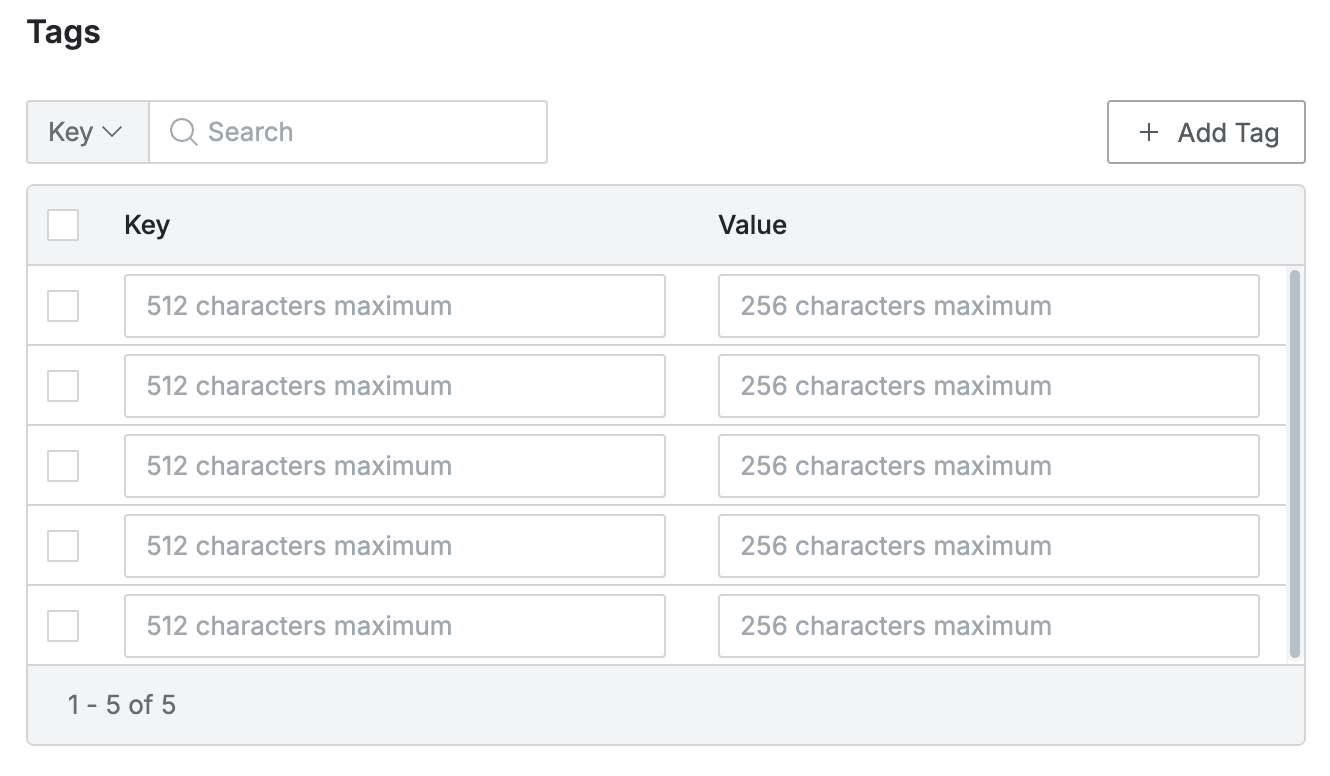

Tags

必要に応じて、個々のクラスターのタグを手動で入力できます。クラウドプロバイダー経由で同期されたクラスターの場合、プラットフォームからインポートされたタグも表示されます (同期によってインポートされたタグは削除または変更できないことに注意してください)。

+ Add Tagボタンをクリックして新しい行を追加し、必要なタグの値を入力します。タグはキーバリュー形式で入力します。

Key: タグを区別するキー値を512文字以内で入力します。

キーは必須で、重複して入力することはできません。

重複は大文字と小文字を区別してチェックされます。

Value: フィルタリングに使用する値を256文字以内で入力します。

以上の手順が完了したら、

Saveボタンをクリックしてクラスターの登録に成功します。

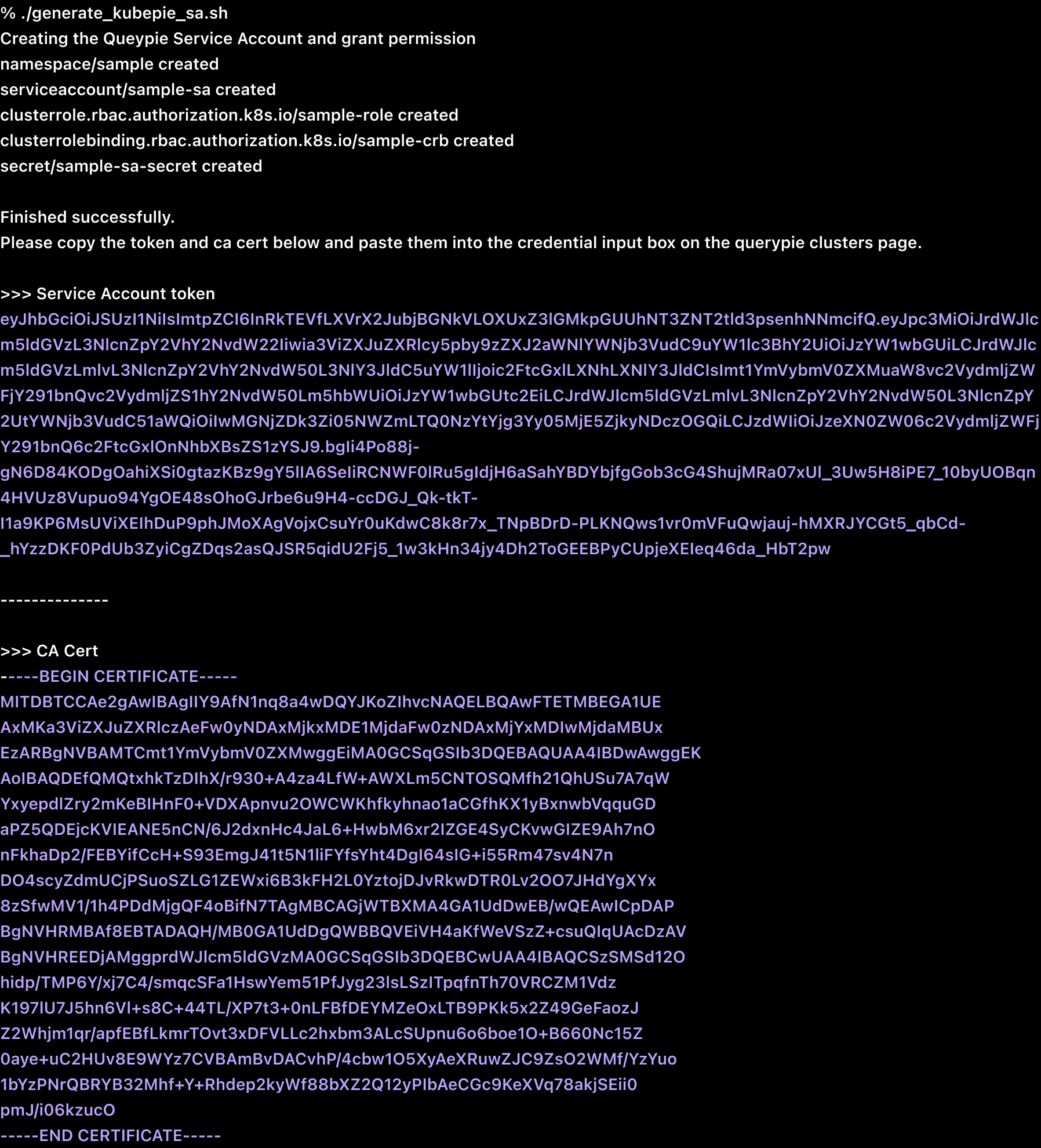

クーバネティスクラスター統合スクリプトガイド

管理者は、対象のクーバネティスクラスターに事前にアクセスできる必要があります。

管理者は、管理者 > クーバネティス > 接続管理 > クラスター > + Create Cluster > Credential に移動し、ガイダンスボックス内の “download and run this script” リンクをクリックしてスクリプトをダウンロードできます。

スクリプトをダウンロードしたら、ダウンロードしたディレクトリに移動し、以下のコマンドを実行して実行権限を付与し、スクリプトを実行します:

chmod +x generate_kubepie_sa.sh

./generate_kubepie_sa.sh%201.png)