Security

Overview

Security 페이지에서 QueryPie 전반에 대한 보안 설정을 관리할 수 있습니다. 이 문서에서는 각 보안 설정에 대한 설명을 제공합니다.

웹 콘솔 로그인 설정

QueryPie Web 로그인 관련 보안 설정을 관리합니다.

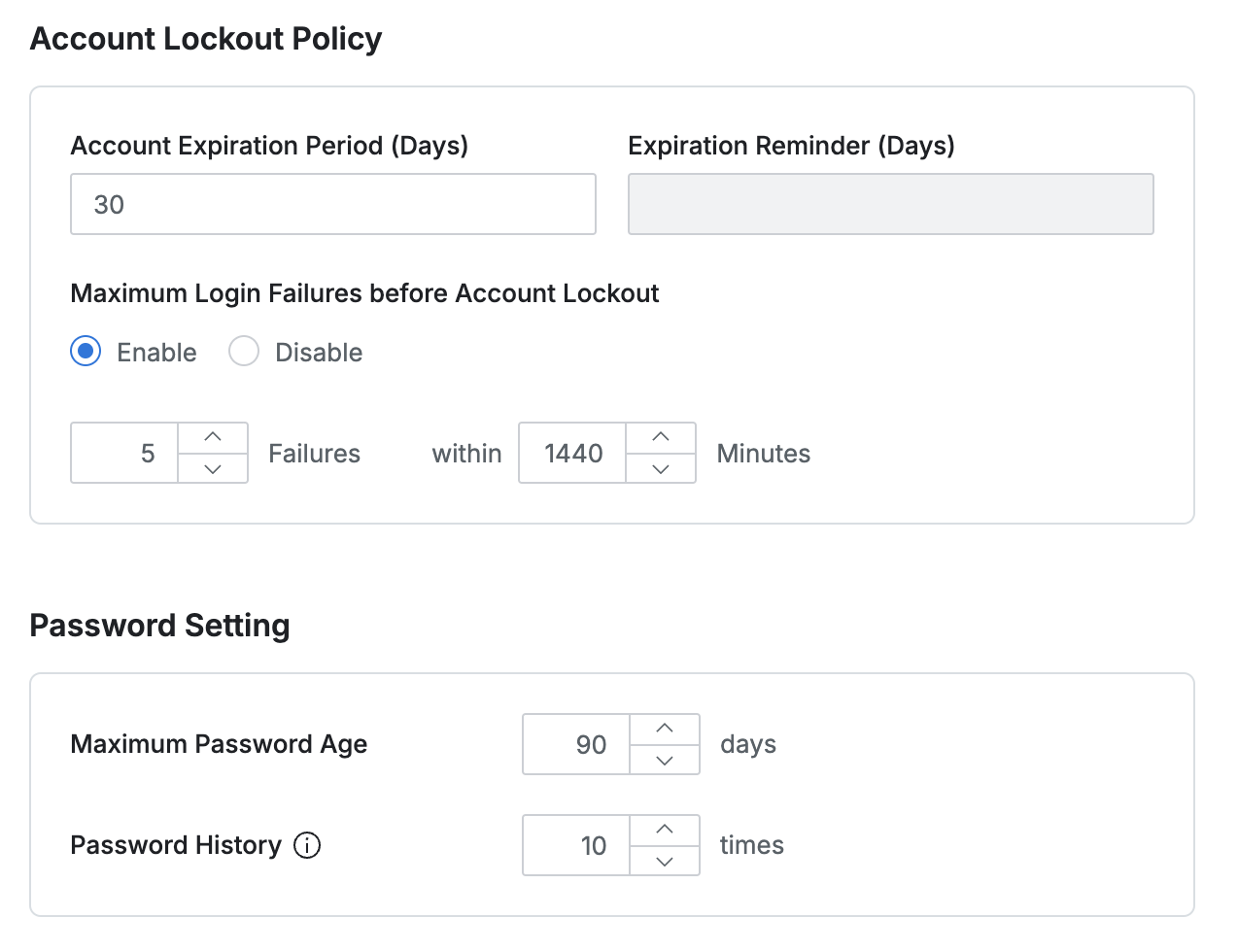

Account Lockout Policy : 계정 잠금 정책

Account Expiration Period (Days) : 계정 만료 처리를 위한 장기 미접속 일자 기준

Expiration Reminder (Days) DEPRECATED : 만료 예정 알림 기준

Maximum Login Failures before Account Lockout : 로그인 실패 시 계정 잠금 정책

QueryPie 로그인 실패 최대 허용 횟수 지정 (Default : 60분, 5회)

Enable 선택 시 횟수 및 기간 범위 기준 추가 입력 가능 (예: 1440분 내 5회 실패 시 계정 잠금)

Password Setting : 비밀번호 설정

Maximum Password Age : 비밀번호 변경 주기 (Default : 90일)

Password History : 이전 비밀번호 재사용 금지 횟수 기준

설정된 숫자만큼의 비밀번호 이력을 저장하고, 비밀번호 변경시 동일한 비밀번호 사용을 금지함

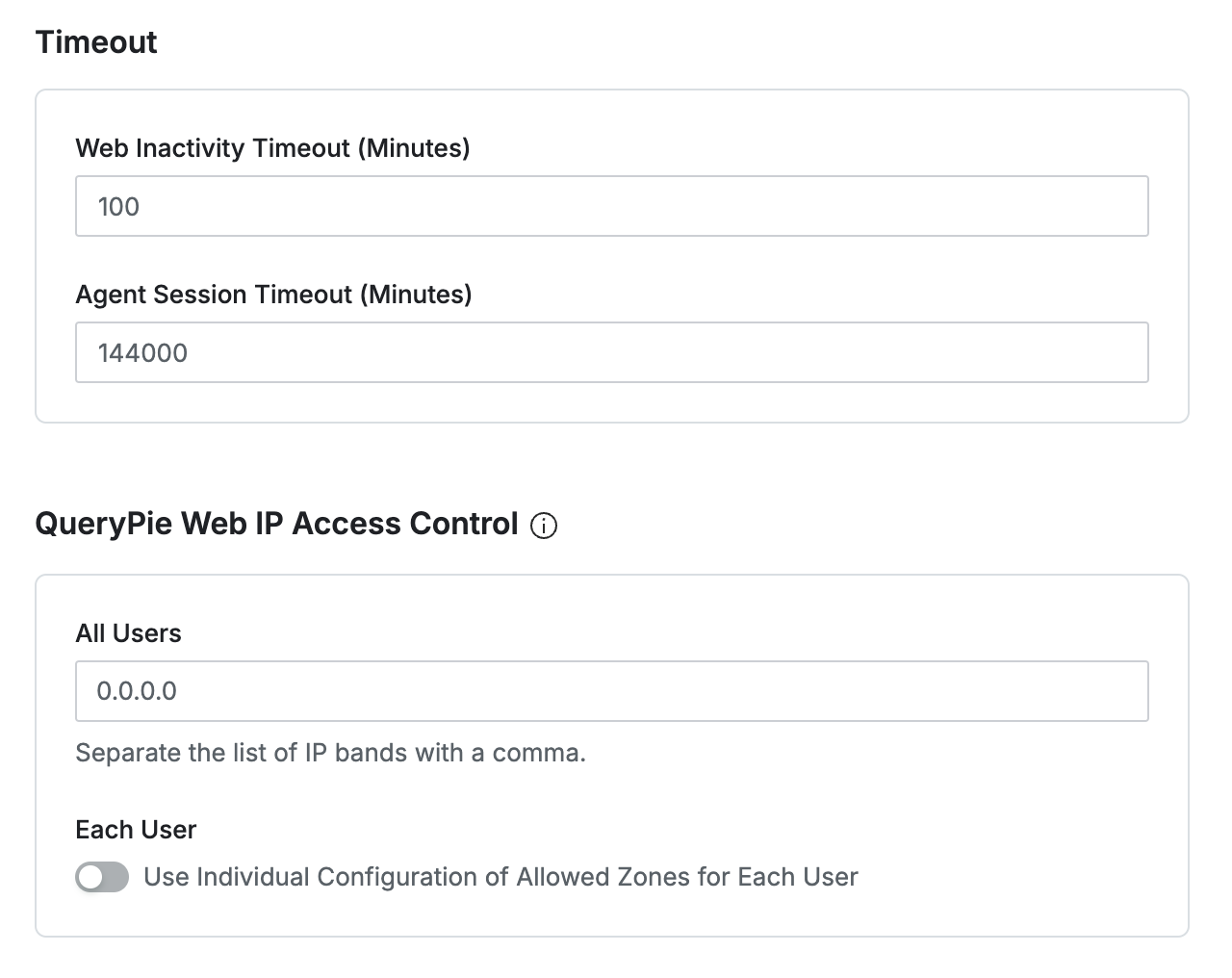

Timeout : 커넥션 타임아웃 정책

Web Inactivity Timeout (Minutes) : 웹 콘솔 타임아웃 기준 (Default : 60분)

지정된 시간 동안 활동이 없을 경우 타임아웃 처리

Agent Session Timeout (Minutes) : 에이전트 세션 타임아웃 기준 (Default : 1,440분)

지정된 시간 동안 에이전트 앱 로그인을 유지하고, 경과 시 로그아웃 처리

QueryPie Web IP Access Control : QueryPie 접속 시 IP 제한

All Users : 모든 사용자에 대해 적용되는 IP 제한 설정 (Default : 0.0.0.0/0)

Each User : 토글을 켜면 개별 사용자에 대해 Allowed Zone 설정 가능

사용자별 Allowed Zone 설정 방법은 사용자 프로필 에서 확인 가능

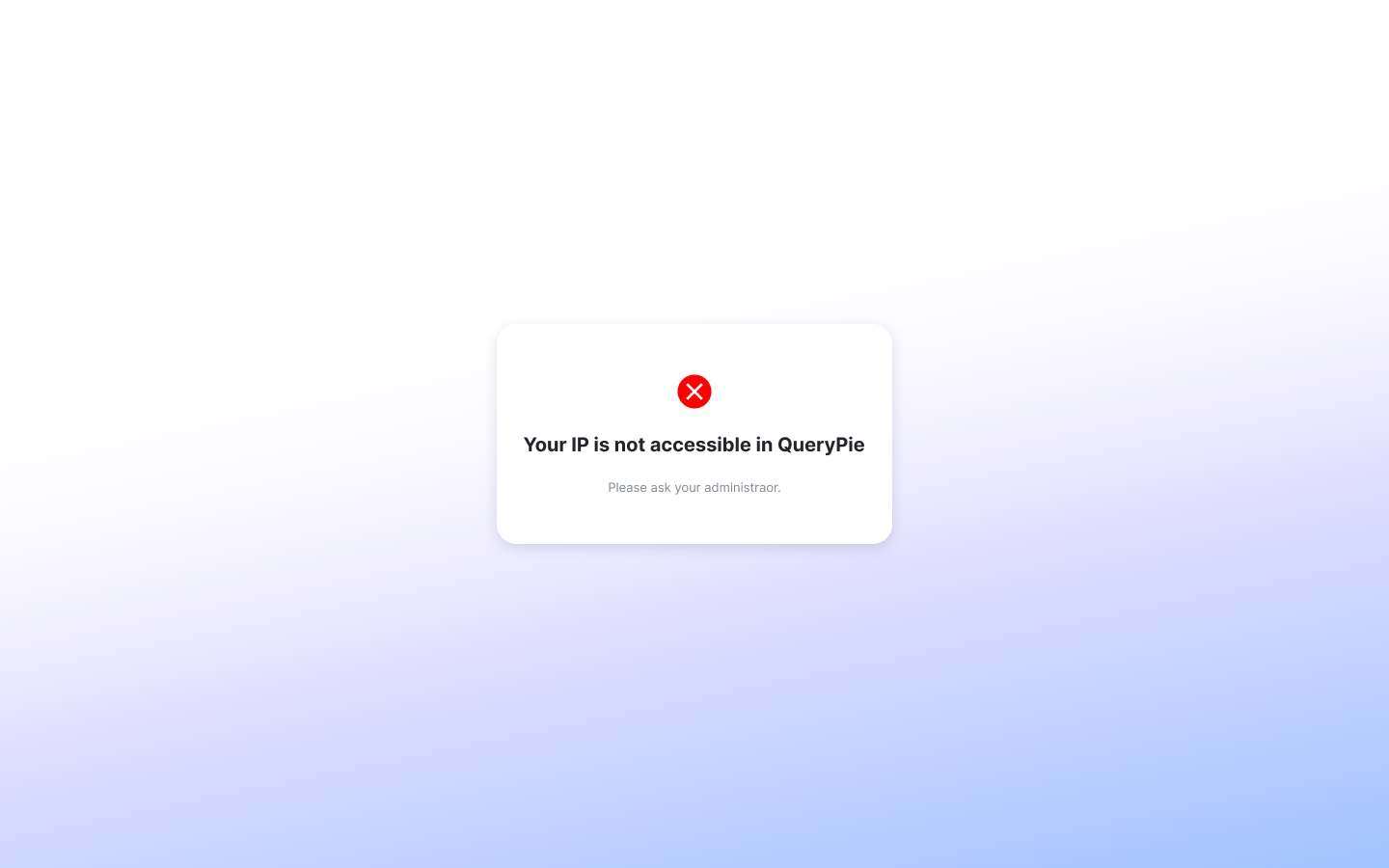

Q. 만약 사용자가 허용되지 않은 IP 에서 QueryPie 웹 콘솔 접속 시도 시 어떤 화면을 보게 되나요?

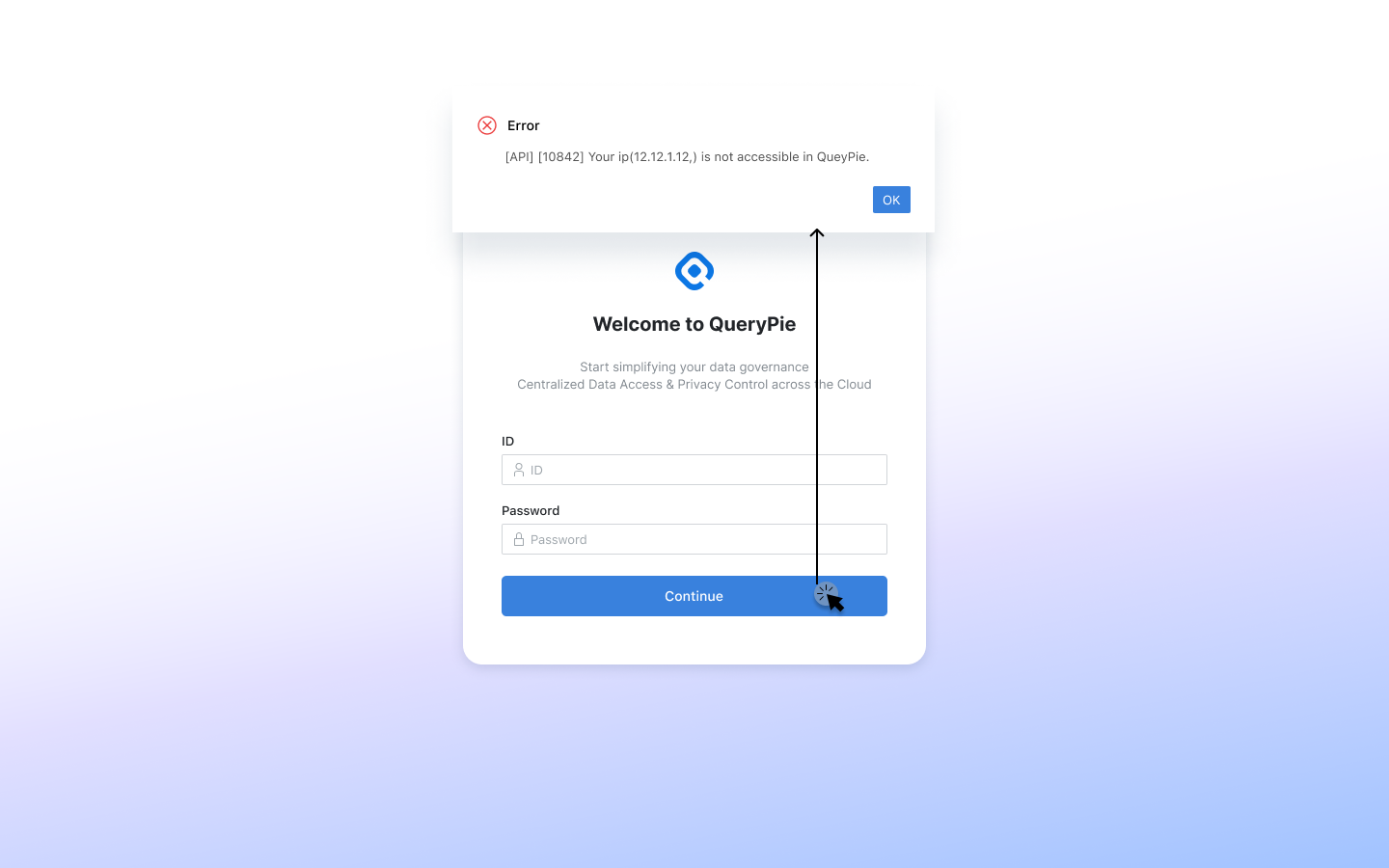

A. 허용되지 않은 IP에서 접속 시도 시 QueryPie 웹 콘솔 내 어떤 페이지이든 접근이 불가하여 아래와 같은 안내 화면을 보게 됩니다. 만약 All Users에 기본값(0.0.0.0/0)이 등록되어 있고, 개별 사용자에게 특정 Allowed Zone 이 설정되어 있다면 로그인 페이지까지는 접속이 가능하나 로그인은 불가하게 됩니다.

General > Security > QueryPie Web Access Control > All Users 에 등록된 IP 와 일치하지 않을 경우

Users > Update User 에 등록된 Allowed Zone 과 일치하지 않을 경우

IP 제한 설정 주의

Security 페이지의 설정은 저장 즉시 반영됩니다. 따라서 입력한 IP와 해당 옵션을 설정한 관리자의 IP가 일치하지 않을 경우 관리자라 하더라도 저장 즉시 로그아웃 처리되니 주의해서 적용해 주시기 바랍니다.

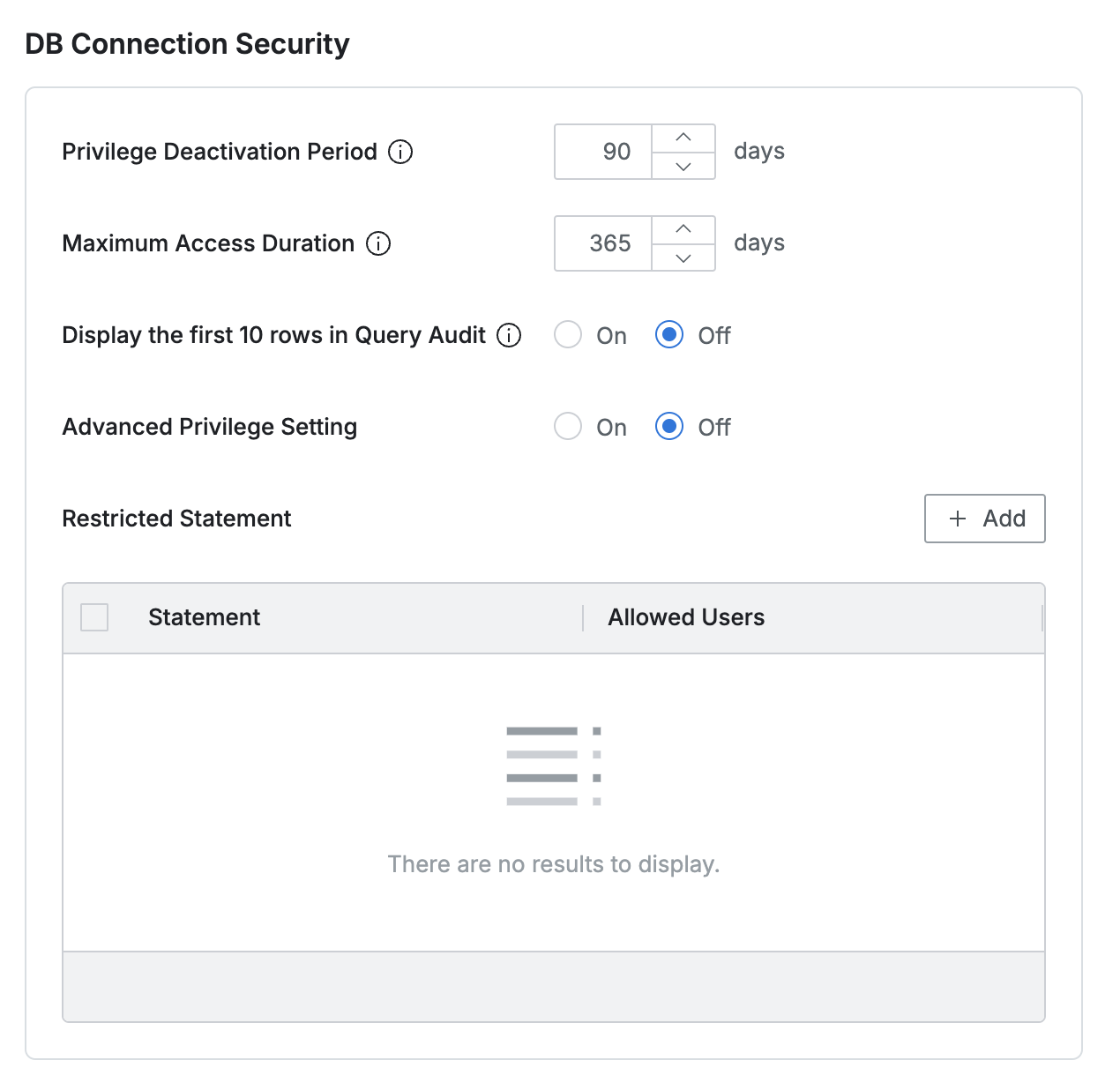

DB 커넥션 보안 설정

DB 접근 제어에 적용되는 보안 설정을 관리합니다.

Privilege Deactivation Period : DB 권한(Privilege) 만료를 위한 장기 미사용 기준 기간 (Default : 90일)

Maximum Access Duration : Privilege 요청 및 할당 시 최대 기간

DB Access Request 요청 시 지정된 기간을 초과한 만료일자 설정 불가

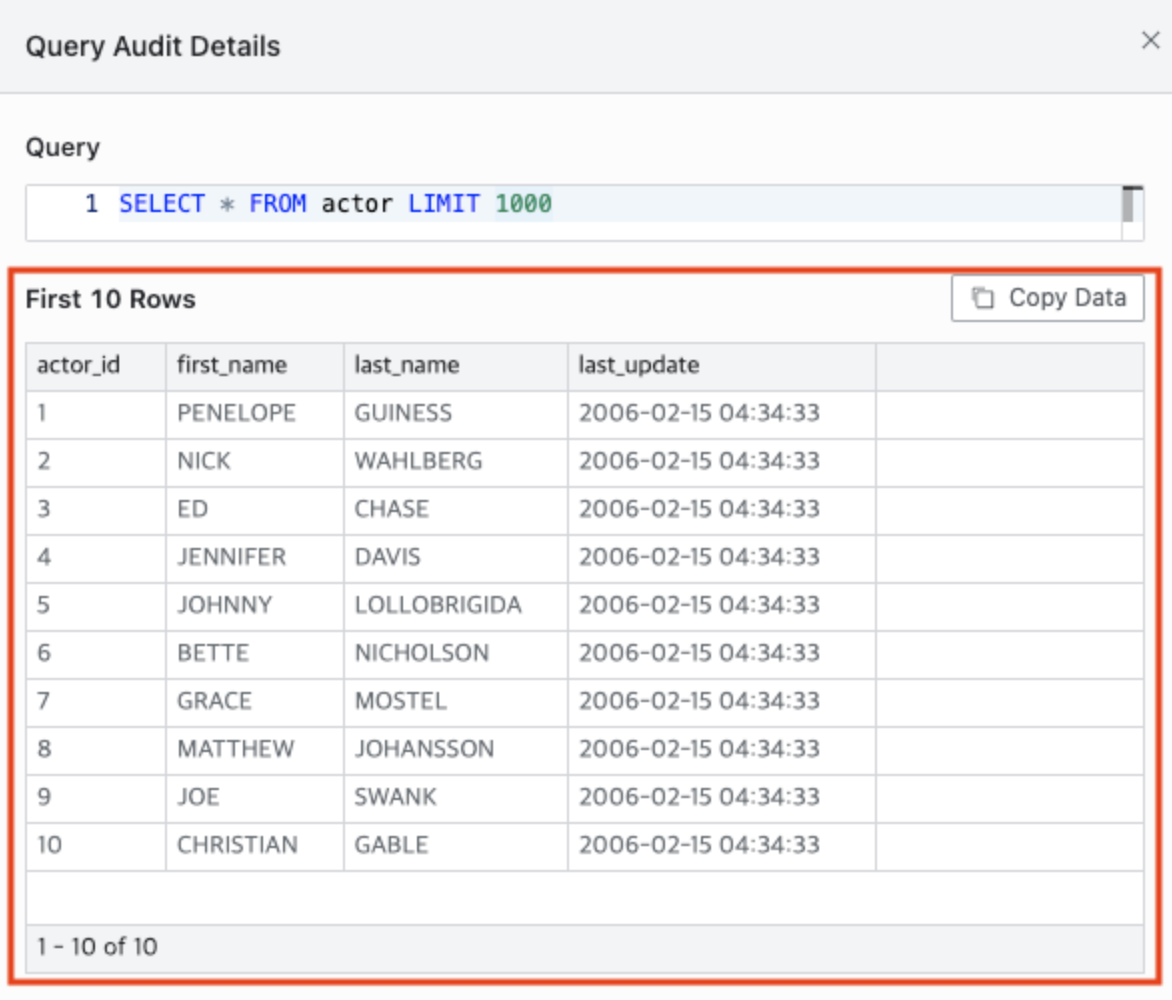

Display the first 10 rows in Query Audit : Query Audit 내 SELECT 구문 실행 결과 노출 방식 설정 (Default : Off이며 On으로 설정할 경우 전체 결과를 노출하지 않고, 최초 10줄만 표시됩니다)

Query Audit Detail

Advanced Privilege Setting : Privilege 권한별 계정 통제 (Default : Off)

On으로 설정할 경우 Connection Details 페이지 하단에 Privilege Settings 탭이 표시됨

자세한 내용은 DB Connections 내 Privilege Setting 문서 참고

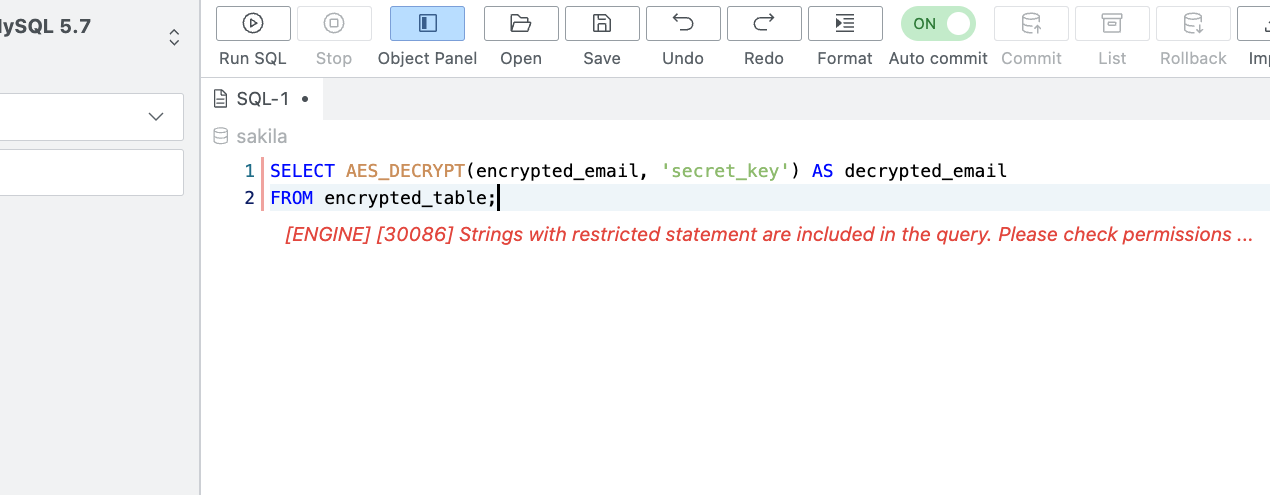

Restricted Statement : 사용 제한 쿼리

Statement : 쿼리에 포함 시 실행 제한하려는 문자열 입력 (대소문자 구분 없음)

Allowed User : 해당 구문 실행을 허용할 사용자 지정 (복수 선택 가능, 그룹 단위 지정 불가)

입력된 Restricted Statement 포함 쿼리 실행시 차단됨

Restricted Statement 정책에 의해 차단되는 쿼리는 SQL Request로 승인 받더라도 실행이 차단됩니다. 사용자에 따라 실행을 허용해야 하는 쿼리를 입력하지 않도록 합니다.

DB 작업에 대한 사유 입력 강제 설정

9.17.0 버전부터 해당 기능은 커넥션 세부 설정으로 변경되었습니다. 자세한 설정 방법은 DB Connections 내 추가 설정하기를 참고해주세요.

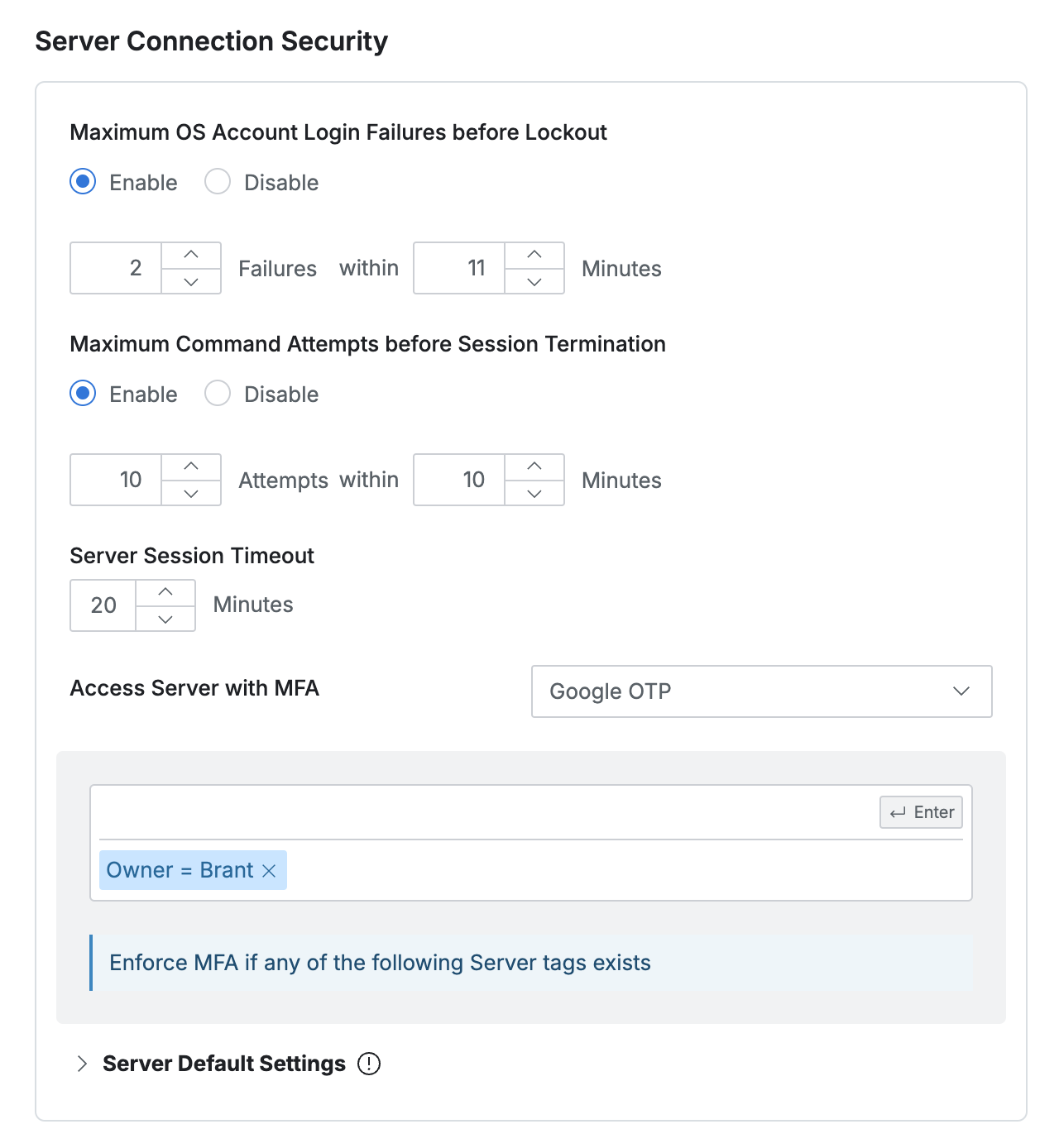

서버 커넥션 보안 설정

서버 접근 제어에 적용되는 보안 설정을 관리합니다.

일반 설정

기본적인 보안 설정을 관리합니다.

Maximum OS Account Login Failures before Lockout : 로그인 실패 시 계정 잠금 정책

서버 로그인 실패 허용 최대 횟수 지정

Enable 선택 시 횟수 및 기간 범위 기준 추가 입력 가능 (예: 11분 내 2회 실패 시 계정 잠금)

Maximum Command Attempts before Session Termination : 금지 명령어 최대 실행 횟수

Enable 선택 시 횟수 및 기간 범위 기준 추가 입력 가능 (예: 10분 이내 10회 시도 시 세션 종료)

Server Session Timeout : 서버 세션 타임아웃 기준 (분)

지정된 시간 동안 서버 접속 후 명령 미실행시 타임아웃

개별 Policy에 타임아웃 지정되지 않은 경우 해당 설정 적용

개별 Policy 또는 Server Default Settings에 지정된 타임아웃 정책이 있는 경우 더 짧은 것으로 적용

Access Server with MFA : 서버 접속시 MFA 인증 여부 (Default : Disabled)

현재 Google OTP 지원하며, 옵션 선택시 MFA 인증을 적용할 서버를 태그 기준으로 지정

태그 입력 방식 : 키 입력 → 엔터 키 입력 → 밸류 입력 → 엔터 입력

입력된 태그는

key = value식으로 표시되며, 입력된 태그와 일치하는 태그를 하나라도 가지고 있는 서버는 MFA 인증 후 접속 가능

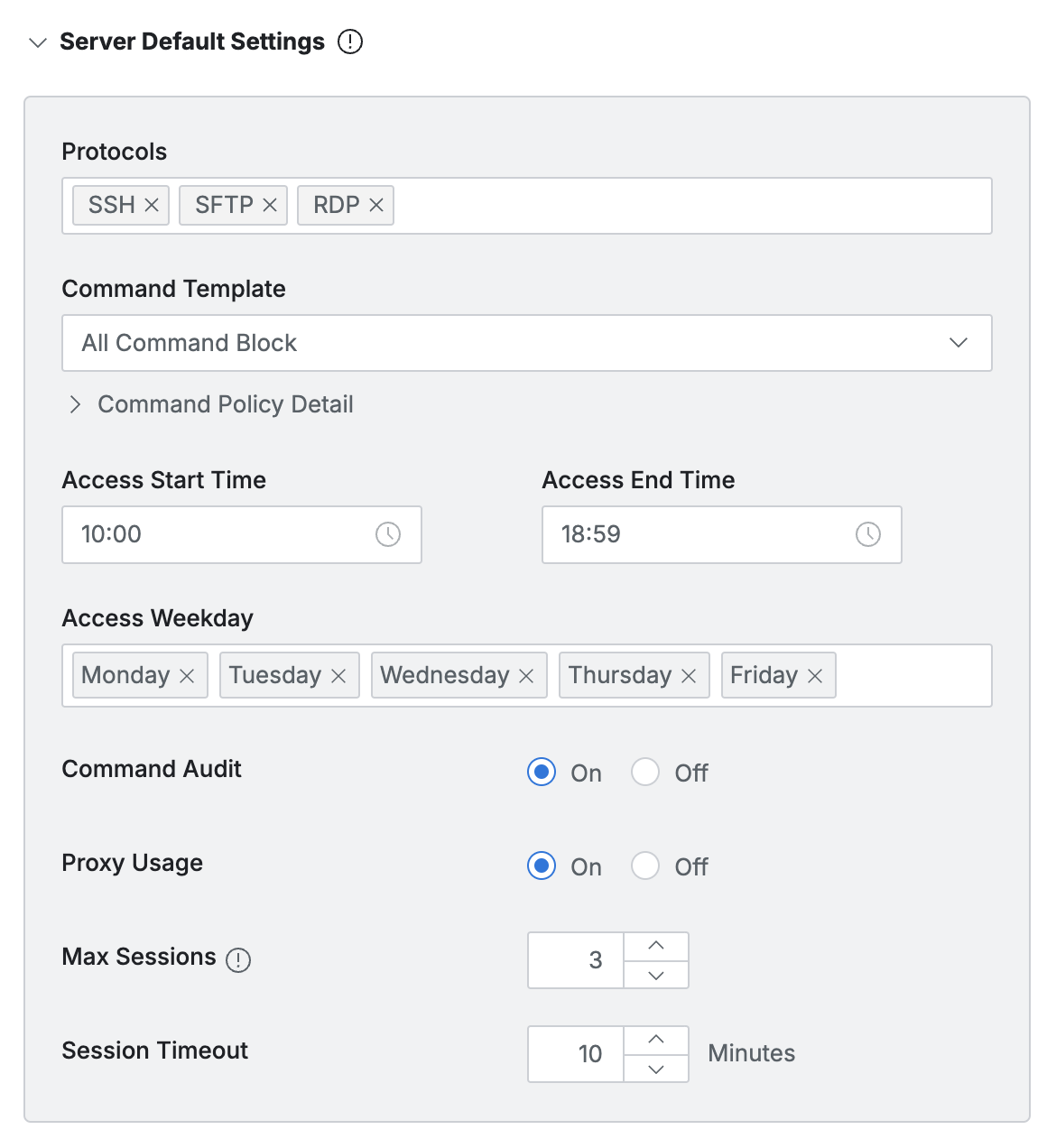

기본 서버 접근 정책 설정

Workflow 요청을 통한 Direct Permission 할당 시에 적용되는 서버 접근 정책을 관리합니다.

주의

Workflow 요청 작성 시점을 기준으로 정책 내용이 반영됩니다. 요청이 승인된 이후 접근 정책을 변경하더라도 기존에 승인된 요청에 소급 적용되지 않습니다.

사용자는 Server Access Request를 통하여 서버에 대한 Direct Permission 을 할당받을 수 있습니다. 자세한 내용은 Server Access Request 요청하기를 참고해주세요.

Protocols : 허용 프로토콜 (10.0 기준, SSH, SFTP, RDP 지원)

Command Template : 접속시 적용할 차단 명령어 템플릿

선택한 Command Template의 내용은

Command Policy Detail아코디언을 펼쳐서 확인 가능차단 명령어 템플릿의 생성 및 관리 방법은 Command Templates 참고

Access Start Time : 접속 허용 시작 시각

Access End Time : 접속 허용 종료 시각

Access Weekday : 접속 가능 요일

Command Audit : 접속시 명령어 감사 적용 여부

Proxy Usage : Agent를 통한 프록시 접속 허용 여부

Max Sessions : 서버 당 최대 동시 접속수

Session Timeout : 서버 세션 타임아웃 기준 시간 (분)

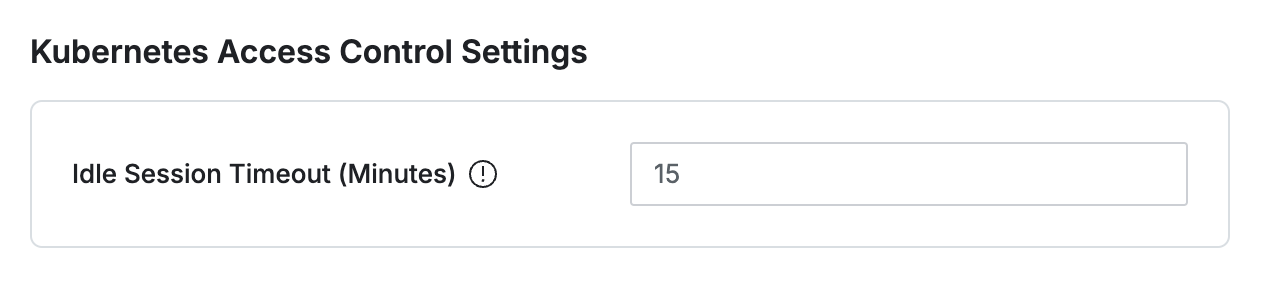

쿠버네티스 접근 통제 설정

쿠버네티스 접근 제어에 적용되는 설정을 관리합니다.

Idle Session Timeout (Minutes) : 파드 세션 타임아웃 (Default : 15)

exec, port-forward, attach를 통한 세션 연결 시 유휴 시간 지정

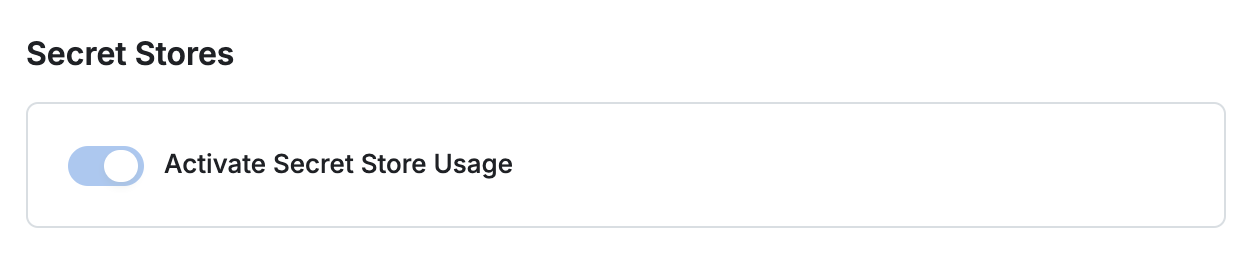

Secret Store 설정

Secret Store 사용 여부를 설정합니다. 현재 HashiCorp Vault를 지원하고 있습니다.

Vault 등록은 General > Integrations 메뉴에서 수행합니다.

Q. Secret Store 활성화를 해제하고 싶은데, 토글이 비활성화 상태입니다.

A. Administrator > General > Integrations > HashiCorp Valut 메뉴에 등록된 Vault 가 남아있는지 확인해보세요. 등록된 Vault가 모두 제거된 후 토글 비활성화 가능합니다.

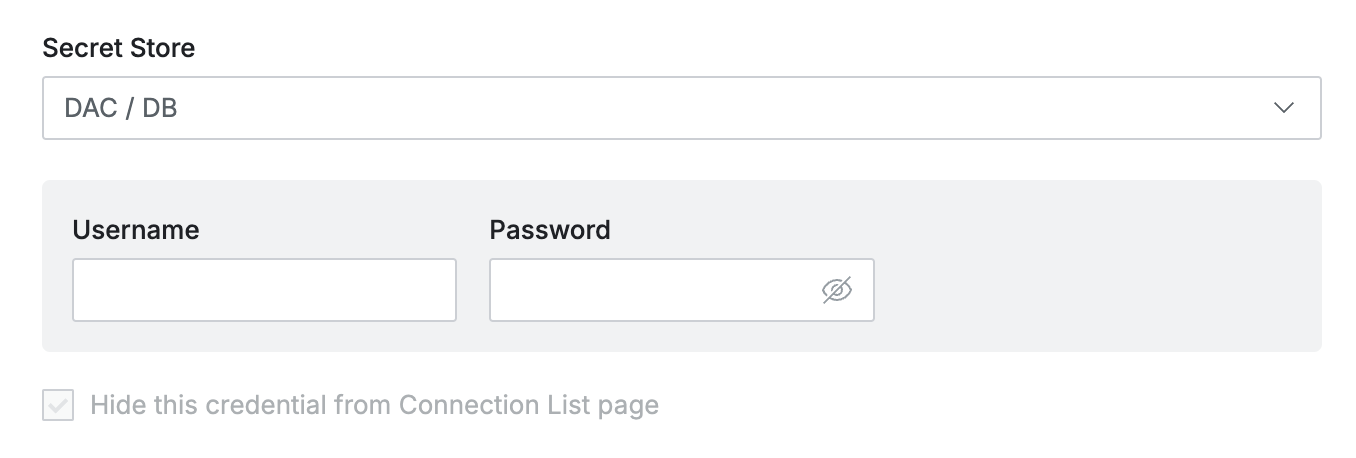

Secret Store 사용 활성화 및 Vault 등록이 완료된 후, DB 커넥션 상세 페이지 또는 Server Group 상세 페이지에서 인증 정보 저장소를 선택할 수 있게 됩니다.

DB Connection 상세 페이지 내 Connection Information > Secret Store 선택

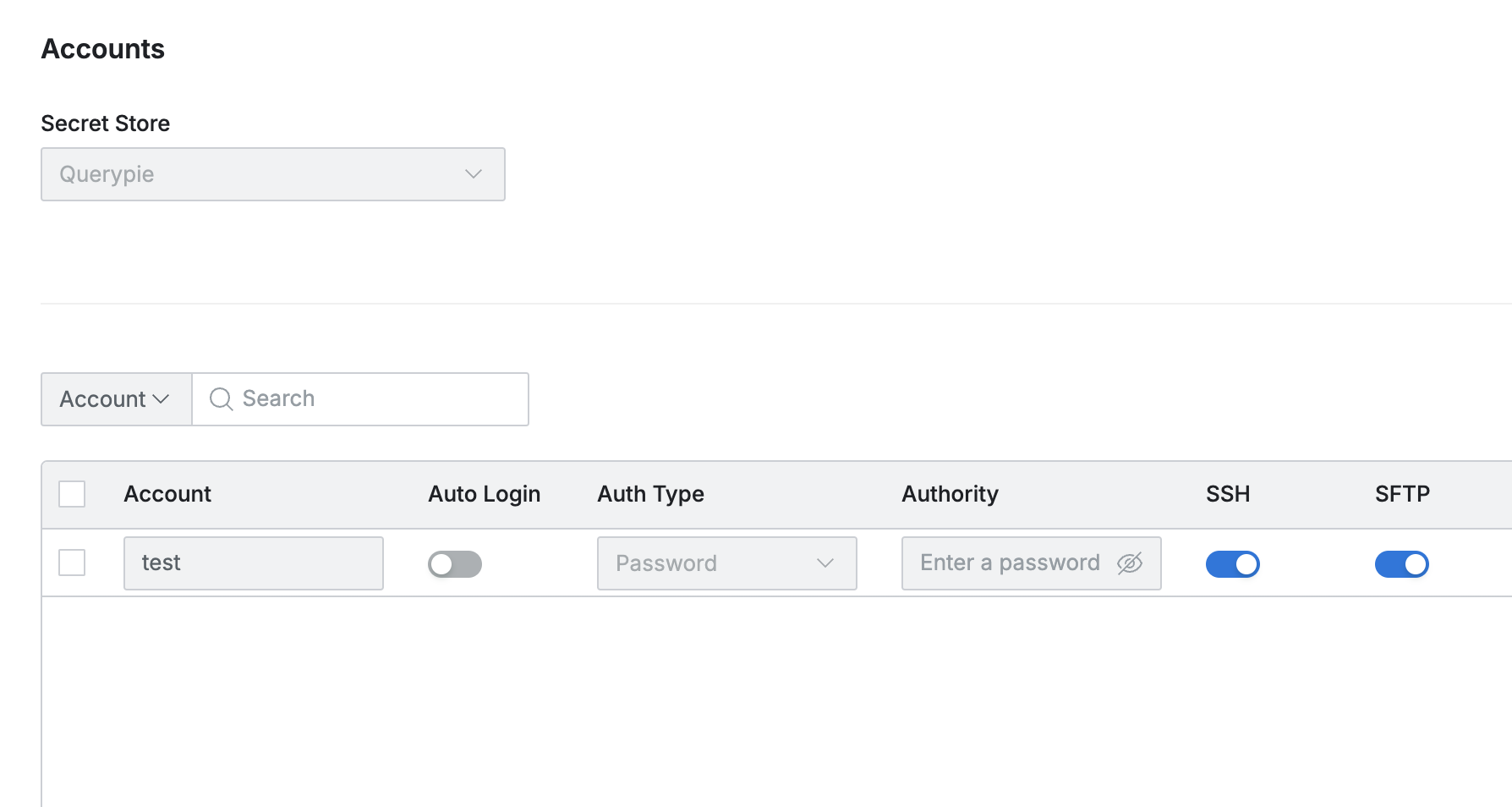

Server Group 상세 페이지 내 Accounts > Secret Store 선택

기타

기타 보안 설정을 관리합니다.

Export a file with Encryption : 파일 다운로드 시 암호 입력 여부

Required 선택 시, 파일 다운로드 시에 파일 암호 지정 필수

%201.png)