서버 보안 설정

Overview

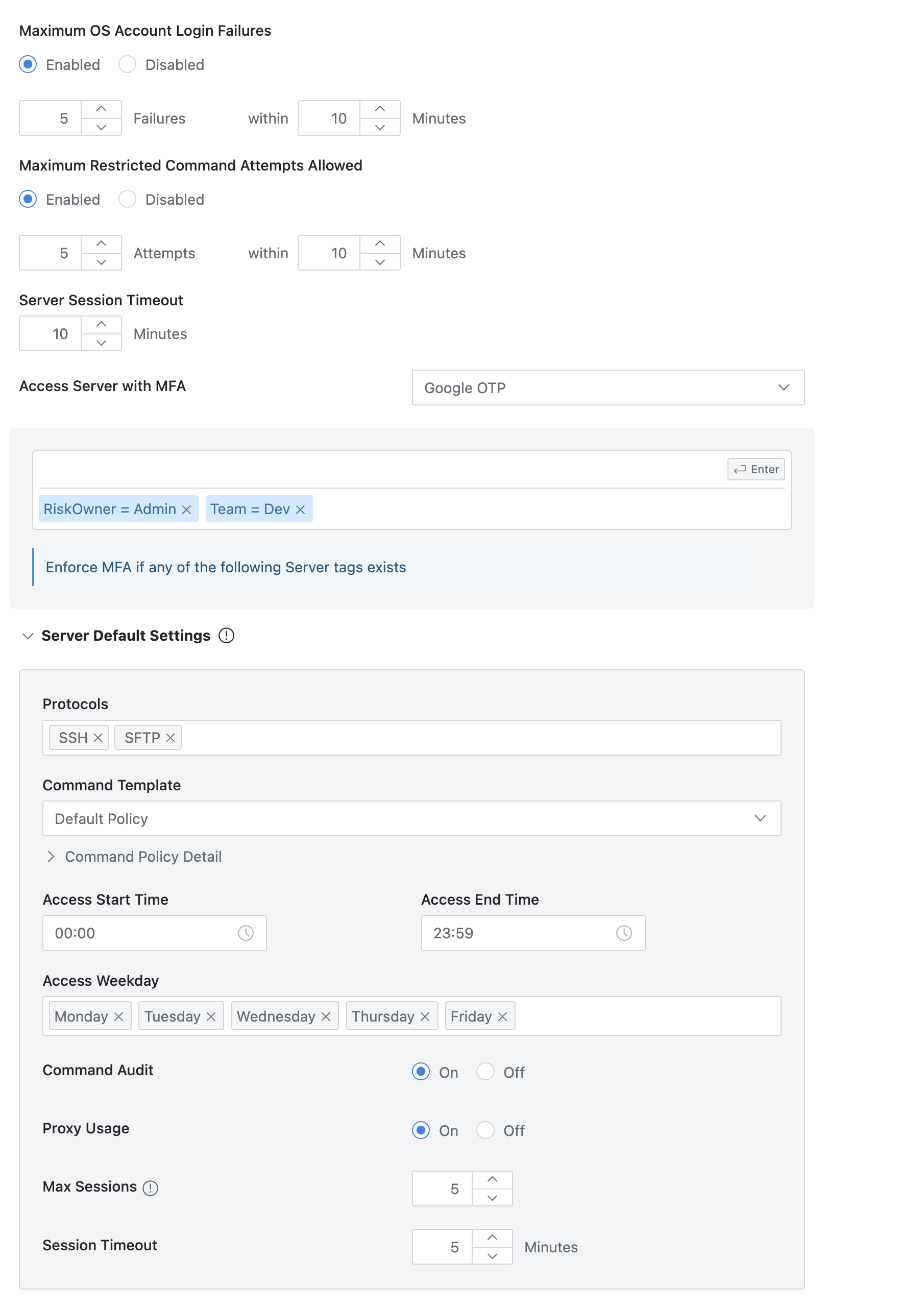

서버 접속 시도 임계치 설정과 서버 접속 후 사전에 정의한 시간 동안 아무런 명령어 실행을 하지 않은 경우 또는 금지된 명령어를 임계치까지 시도 시, 강제로 서버 연결을 해제시켜 타임아웃 처리를 할 수 있습니다. 또한 특정 Tag를 가진 서버만 접속시 MFA를 수행하도록 설정할 수 있습니다.

서버 보안 설정 수정하기

General Settings > Company Management > Security > Server Connection Security

General Settings > Company Management > Security 메뉴로 이동합니다.

Server Connection Security에서 접속 및 명령어에 대한 임계치를 설정합니다.

Maximum OS Account Login Failures : 해당 커넥션의 로그인 실패 허용 최대 횟수를 제한할 수 있습니다.

Specified Time Interval Before OS Account Lockout : 로그인 실패 허용 횟수의 기준이 되는 시간 간격을 설정할 수 있습니다. 예를 들어 로그인 실패 허용 횟수를 5회로 설정하고, 시간을 10분으로 설정했다면 사용자가 10분 동안 5번의 로그인 실패를 발생시켰다면 정책 위반으로 간주, 해당 계정은 잠금 처리되어 그 계정으로는 더 이상 동일 서버에 접속할 수 없게 됩니다.

Maximum Command Attempts Allowed : 웹 터미널에서의 금지 명령어 실행 횟수를 제한할 수 있습니다.

Specified Time interval Before Session Lockout : 금지 명령어 실행 횟수의 기준이 되는 시간 간격을 설정할 수 있습니다. 예를 들어 금지 명령어 실행 횟수를 5회로 설정하고, 시간을 10분으로 설정했다면 사용자가 10분 동안 금지 명령어를 5회 실행 시도했다면 정책 위반으로 간주, 서버 연결이 자동으로 끊기게 됩니다.

Server Session Timeout : 항목에 있는 필드에 타임아웃 처리할 기준을 분 단위로 입력합니다. 여기서 설정한 시간 동안 서버 접속 후 아무런 명령을 실행하지 않을 경우 자동으로 타임아웃 처리되어 커넥션 연결을 해제하게 됩니다. 이 경우 관리자와 사용자가 각각 겪게 되는 일은 아래와 같습니다.

관리자: 타임아웃으로 인해 커넥션 연결이 끊긴 이력을 Audit > Servers > Server Access History에서 확인할 수 있습니다.

사용자: 타임아웃 처리 이후에는 웹 터미널 및 웹 SFTP에서 더이상 새로운 명령을 실행할 수 없습니다.

Access Server with MFA : 접속시 추가 인증을 받을 서버를 Tag 기반으로 설정합니다.

Google OTP로 값을 변경하고, 하단의 인풋박스에 Tag를 설정합니다. 여기서 설정된 Tag와 하나라도 일치하는 Tag를 가지고 있는 서버는 OTP 인증을 수행 후 접속합니다.Server Default Settings : Workflow를 통해 서버 접속시 적용될 정책을 설정합니다. 정책은 신청자가 신청하는 시점 기준으로 적용됩니다. Server Default Settings의 정책을 변경해도 이미 신청된 서버 접근 권한에 영향을 주지 않습니다.

관련 토픽

%201.png)