수동으로 쿠버네티스 클러스터 등록하기

Overview

QueryPie에서는 접근 제어를 적용할 온프레미스 등에 위치한 쿠버네티스 클러스터를 수동으로 등록할 수 있습니다.

수동으로 클러스터 등록하기

개별 서버를 수동으로 등록하기 위해서는 서버의 기본적인 정보 입력이 필요합니다.

Settings > Kubernetes Settings > Connection Management > Clusters

Settings > Kubernetes Settings > Connection Management > Clusters 메뉴로 이동합니다.

우측 상단의

+ Create Cluster버튼을 클릭합니다.클러스터 수동 등록을 위한 다음의 정보들을 입력합니다.

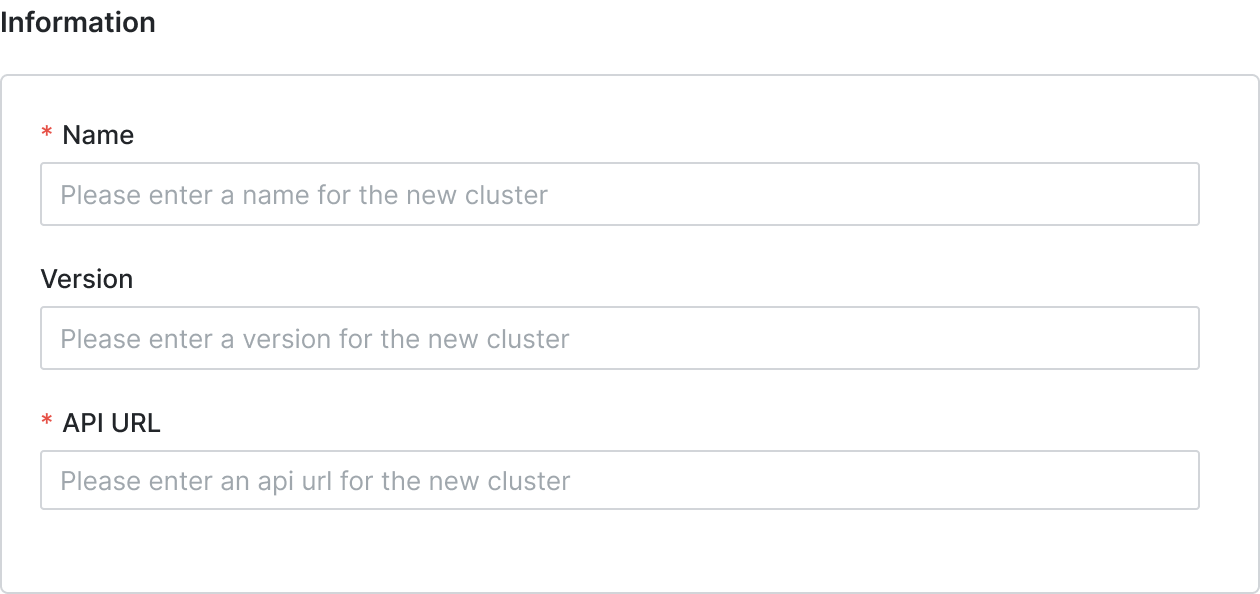

Information

수동으로 등록할 클러스터의 기본 정보를 기입합니다.

Name : 해당 클러스터를 식별할 수 있는 이름을 입력합니다. (필수)

해당 정보는 향후 수정이 불가한 항목입니다.

Version : 클러스터의 버전을 기입합니다. (선택)

이후 크리덴셜 인증 테스트 절차를 통해 자동 기입 예정인 항목입니다.

API URL : Kubernetes API를 수신할 클러스터의 API URL을 기입합니다.

Credential

해당 클러스터의 Kubernetes API 서버에 액세스 권한을 부여하려면 서비스 계정 토큰 및 CA인증서를 해당 클러스터에서 가져와야 합니다. 참고: 쿠버네티스 클러스터 연동용 스크립트 이용 안내

Service Account Token : QueryPie Proxy에서 사용자 Kubernetes API 호출 시 사용할 쿠버네티스 클러스터의 서버스 계정 토큰 값을 기입합니다.

Certificate Authority : QueryPie에서 Kubernetes API 서버 인증서를 검증할 CA 인증서를 기입합니다.

Verify Credential : 서비스 계정 토큰 및 CA인증서를 모두 기입 시 해당 버튼이 활성화됩니다. 버튼을 클릭하면 정상 연결이 가능한지 여부를 체크할 수 있습니다.

수행 결과 :

Verified : 클러스터 연결 성공으로 서비스 계정 토큰 및 CA인증서를 모두 정상 기입되었음을 의미합니다.

Verified : 클러스터 연결 성공으로 서비스 계정 토큰 및 CA인증서를 모두 정상 기입되었음을 의미합니다.  Verification Failed : 클러스터 연결 실패로 서비스 계정 토큰 및 CA인증서 중 값의 오류가 있거나, 네트워크 연결에 실패하였을 가능성이 있음을 의미합니다.

Verification Failed : 클러스터 연결 실패로 서비스 계정 토큰 및 CA인증서 중 값의 오류가 있거나, 네트워크 연결에 실패하였을 가능성이 있음을 의미합니다.

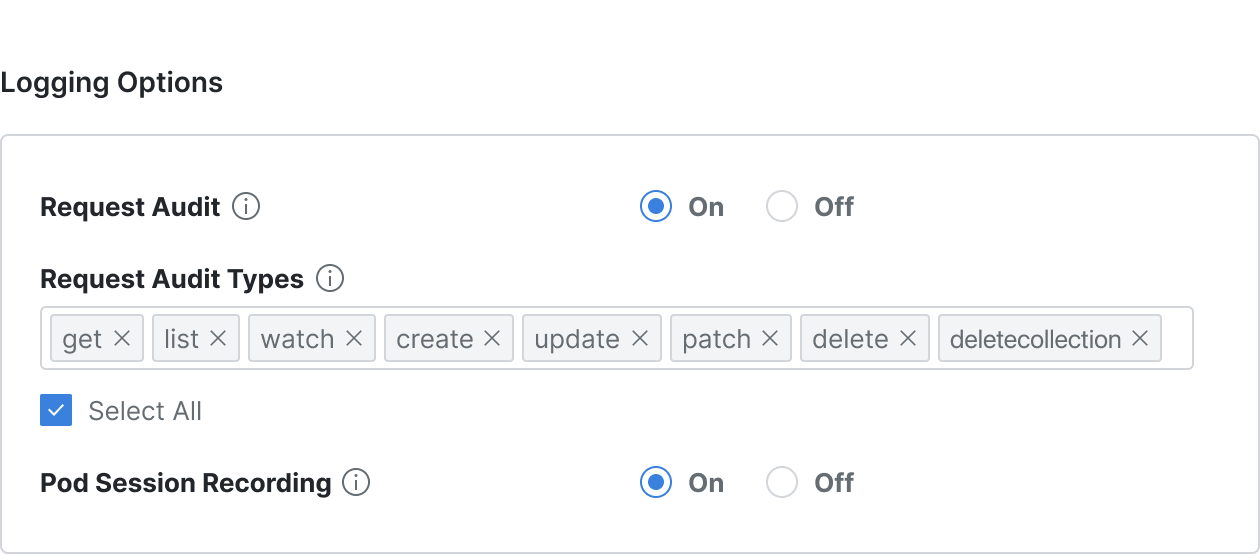

Logging Options

해당 클러스터에 대한 로깅 옵션을 선택합니다.

Request Audit : 해당 클러스터에 대한 Kubernetes API 호출 이력에 대한 로깅 활성화 옵션으로, Default는

On입니다. 해당 기능을Off로 전환 시,해당 클러스터를 대상으로 호출되는 Kubernetes API 이력이 남지 않습니다.

하위의 Request Audit Types 및 Pod Session Recording 모두 일괄 비활성화 처리됩니다.

Request Audit Types : 해당 클러스터의 감사할 대상 Verb를 관리자가 선택할 수 있습니다. Default는 이하의 기본 verb 전부를 선택하고 있습니다.

Verb 종류:

getlistwatchcreateupdatepatchdeletedeletecollection

✅ Select All : 모든 API 호출에 대해 감사를 진행합니다.

Pod Session Recording : 해당 클러스터 내 Pod exec 명령에 의해 오픈된 세션에 대한 레코딩 활성화 옵션으로, Default는

On입니다. 해당 기능은 이하의 조건을 충족하지 못하면Off로 전환됩니다:Request Audit이

On으로 활성화되어야 합니다.Request Audit Types에 이하의 verb가 선택되어 있어야 합니다:

createget

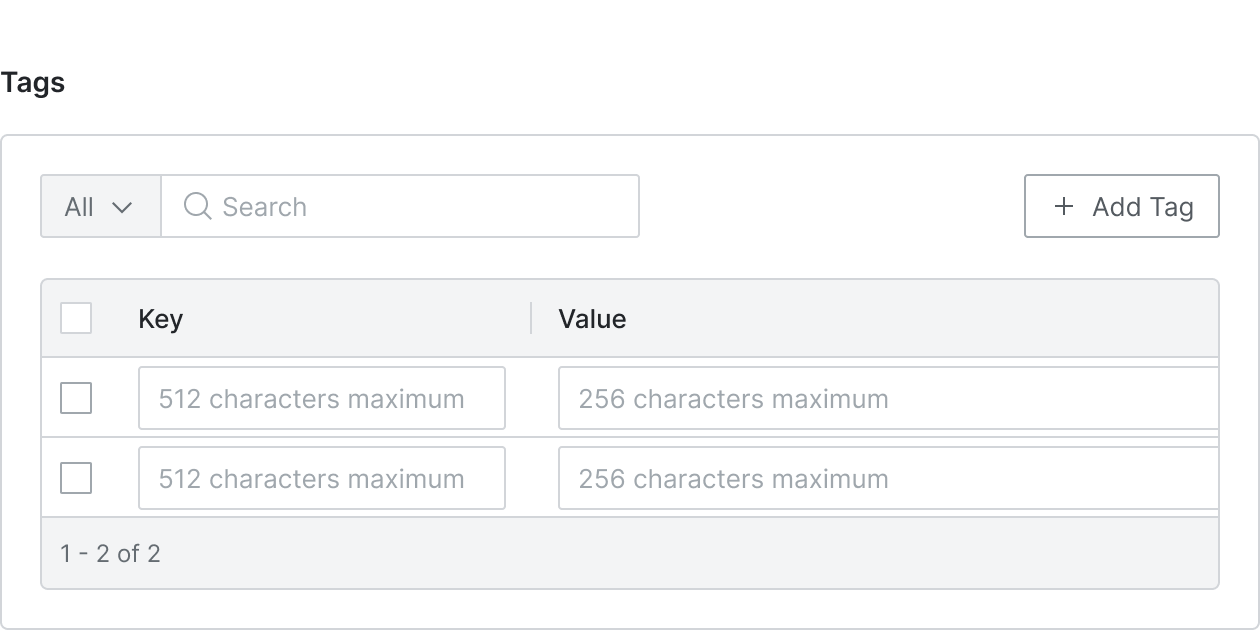

Tags

필요 시 개별 클러스터에 Tag를 수동으로 입력할 수 있습니다. Cloud Provider를 통해 동기화된 클러스터의 겨우, 플랫폼에서 동기화 해온 태그도 함께 표시됩니다. (단, 동기화를 통해 불러온 태그는 삭제 및 수정 불가합니다.)

+ Add Tag버튼을 클릭하여 새 행을 추가하고 원하는 태그 값을 기입합니다.태그는 key-value 형태로 기입해야 합니다.

Key : 태그를 구분할 수 있는 Key 값을 512자 이내로 입력합니다.

Key 값을 필수로 입력해야 하며, 이미 등록된 키는 중복 입력이 불가합니다.

중복은 대소문자를 구분하여 체크합니다.

Value : 필터링에 사용할 Value 값을 256자 이내로 입력합니다.

위 과정을 거친 후 최종

Save버튼을 클릭하면 클러스터가 성공적으로 등록됩니다.

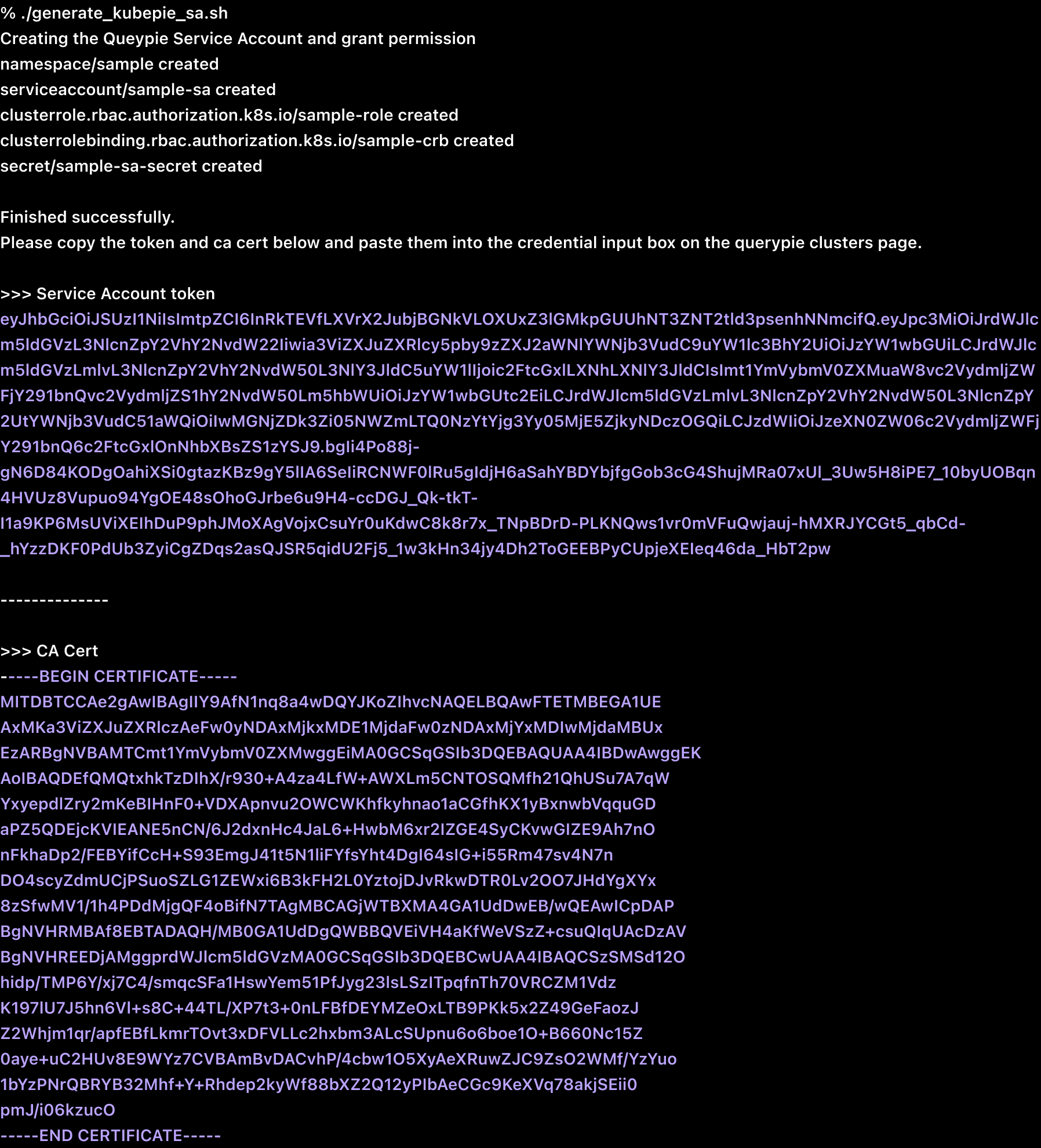

쿠버네티스 클러스터 연동용 스크립트 이용 안내

스크립트 정상 동작 샘플 (위 표기된 토큰 값은 예제로 유효하지 않습니다.)

관리자는 사전에 해당 대상 쿠버네티스 클러스터에 접속이 가능하여야 합니다.

관리자는 Settings > Kubernetes Settings > Connection Management > Clusters > Create Cluster > Credential 안내 박스 내 “download and run this script”의 링크를 클릭하여 스크립트를 다운로드할 수 있습니다.

스크립트 다운로드 이후 해당 경로에서 이하의 명령어를 수행하여 실행 권한을 부여한 뒤 사용합니다.

CODEchmod +x generate_kubepie_sa.sh ./generate_kubepie_sa.sh

관련 토픽

%201.png)