セキュリティ

概要

セキュリティページでは、QueryPieプラットフォーム全体のセキュリティ設定を管理できます。このドキュメントでは、各セキュリティ設定の詳細について説明します。

Web コンソールログイン設定

QueryPie Web コンソール へのログインに関するセキュリティ設定を管理します。

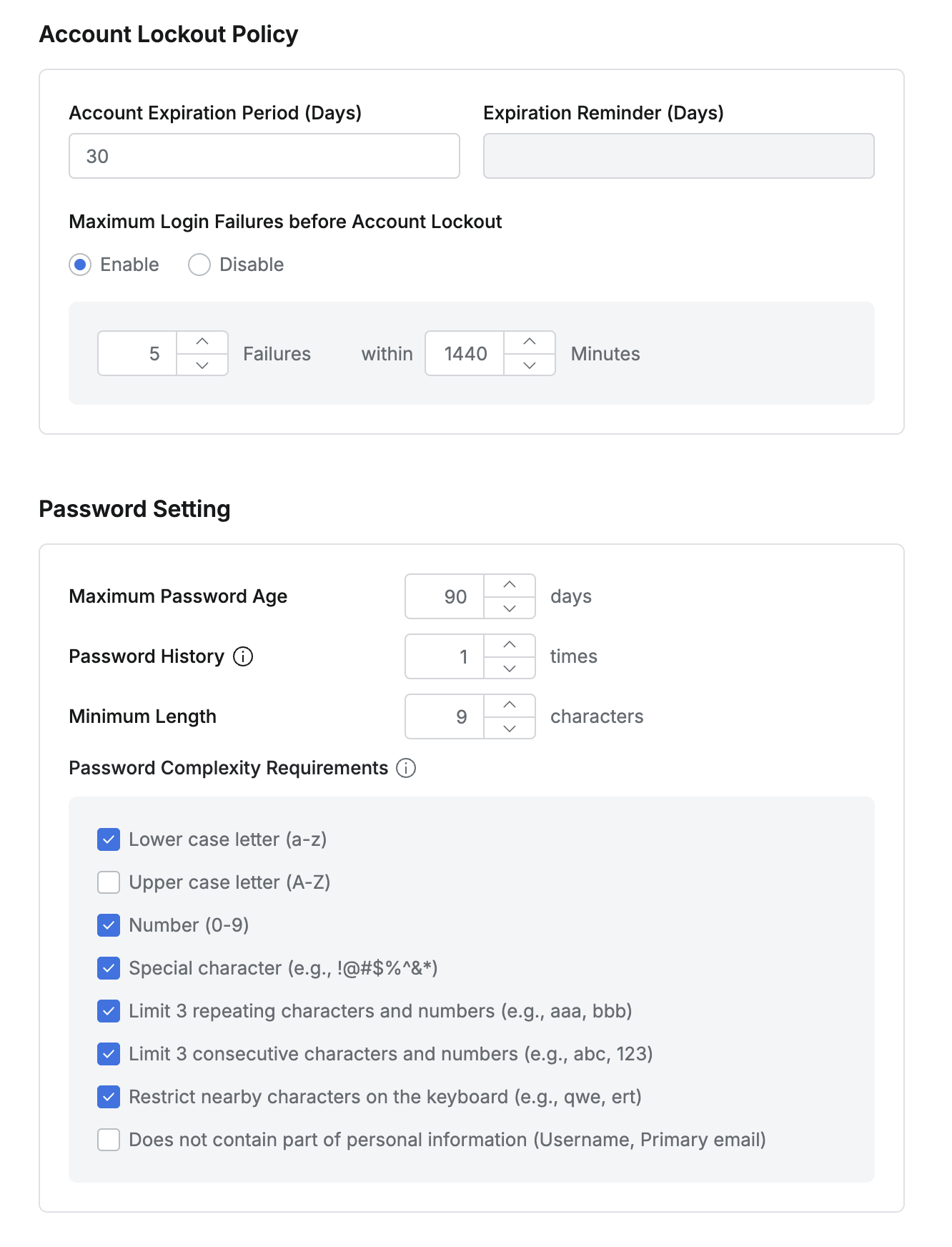

アカウントロックアウトポリシー:アカウントロックアウトのポリシー

アカウント有効期限 (日):アカウントが有効期限切れになるまでの期間を指定します。

有効期限リマインダー (日) 非推奨有効期限が切れる前にリマインダーを送信する期間を指定します。

アカウントロックアウト前の最大ログイン失敗回数:アカウントがロックされるまでの最大ログイン失敗回数を設定します。

デフォルト:ログインに5回失敗すると、アカウントは 60分間ロックされます。

有効にすると、追加の設定で失敗回数と時間をカスタマイズできます(例:1,440分以内に 5回失敗するとアカウントがロックされる)。

パスワード設定:パスワードの設定

Maximum Password Age: パスワードの有効期限を設定します。(デフォルトは 90日)

Password History: パスワードの再利用を防止するために保存する過去のパスワードの数を指定します。

システムはこの数の過去のパスワードを保存し、ユーザーは新しいパスワードを設定するときに再利用できません。

Minimum Length: パスワードの最小文字数(デフォルト:9文字)

パスワードの複雑さの要件:パスワードの複雑さの設定

小文字 (a-z) :小文字必須

大文字 (A-Z) :大文字必須

数字 (0-9) : 数字必須

特殊文字 (例: !@#$%^%26*) :特殊文字必須

繰り返し文字や数字は3つまで(例:aaa、bbb):3つ以上の文字や数字の繰り返しを制限する。

連続する3文字および数字 (例: abc, 123) :3つ以上の連続した文字や数字を制限する

キーボード上で隣り合う文字を制限する (例: qwe, ert) :キーボード上で隣り合う文字を含む文字列を制限する

個人情報の一部を含まない (ユーザー名、プライマリメール) :パスワードに個人情報(Username, Primary email)の使用を制限する。

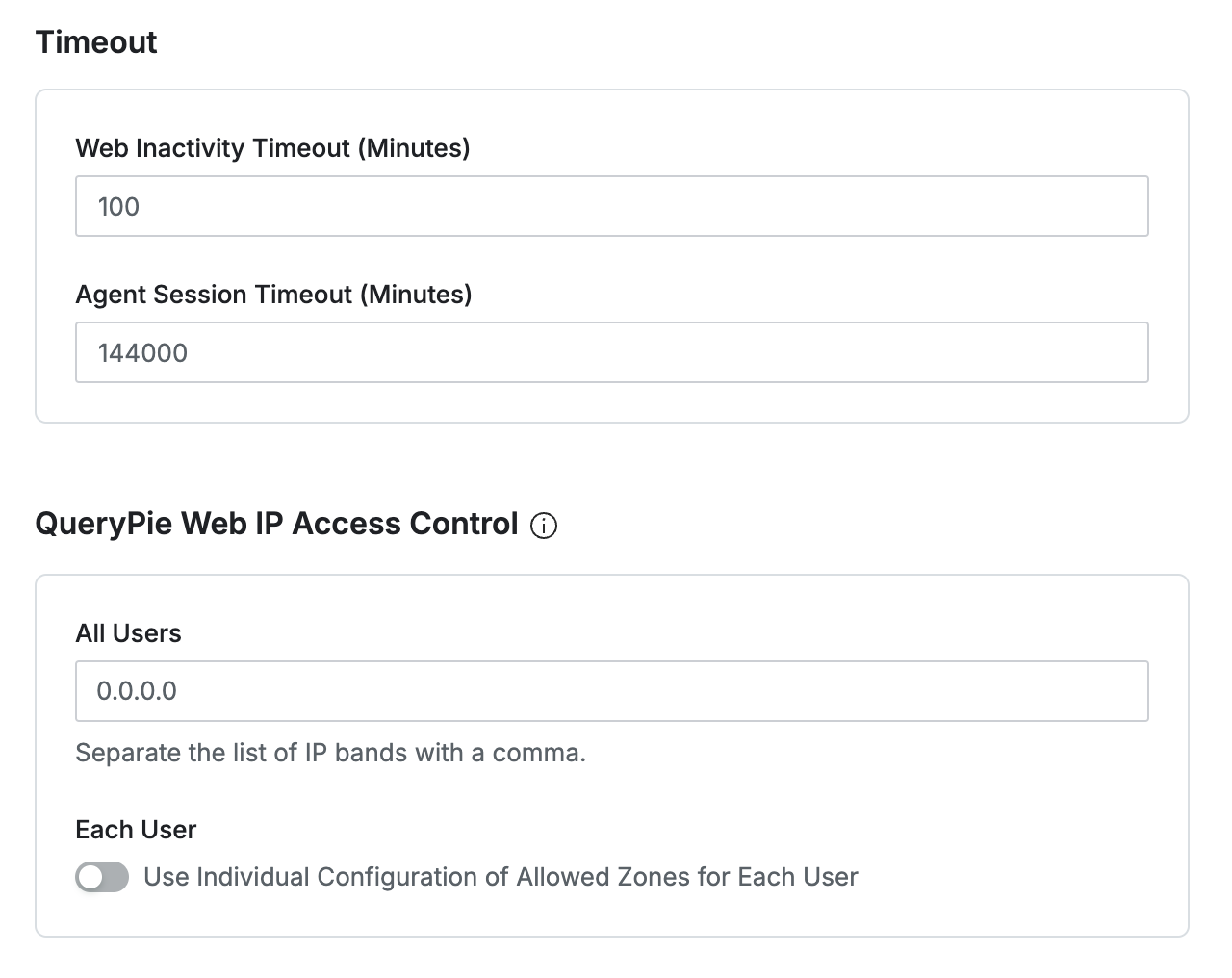

タイムアウト接続タイムアウトポリシー

Web非アクティブタイムアウト(分) :非アクティブによる Web コンソールのタイムアウト時間を設定します。デフォルトは 60 分です。

この非アクティブ時間が経過すると、セッションはタイムアウトします。

エージェントセッションタイムアウト (分) :エージェントセッションのタイムアウト時間を定義します。デフォルトは 1,440 分です。

エージェントアプリのログインはこの時間維持され、その後ユーザはログアウトします。

QueryPie Web IP Access Control: QueryPie にアクセスするための IP 制限

All User: すべてのユーザにIP制限を適用します。デフォルトではどの IP (0.0.0.0/0)からのアクセスも許可されています。

Each User: オンに切り替えると、ユーザーごとに許可ゾーンを設定できます。

特定のユーザーに対する許可ゾーンの設定方法は ユーザープロファイル.

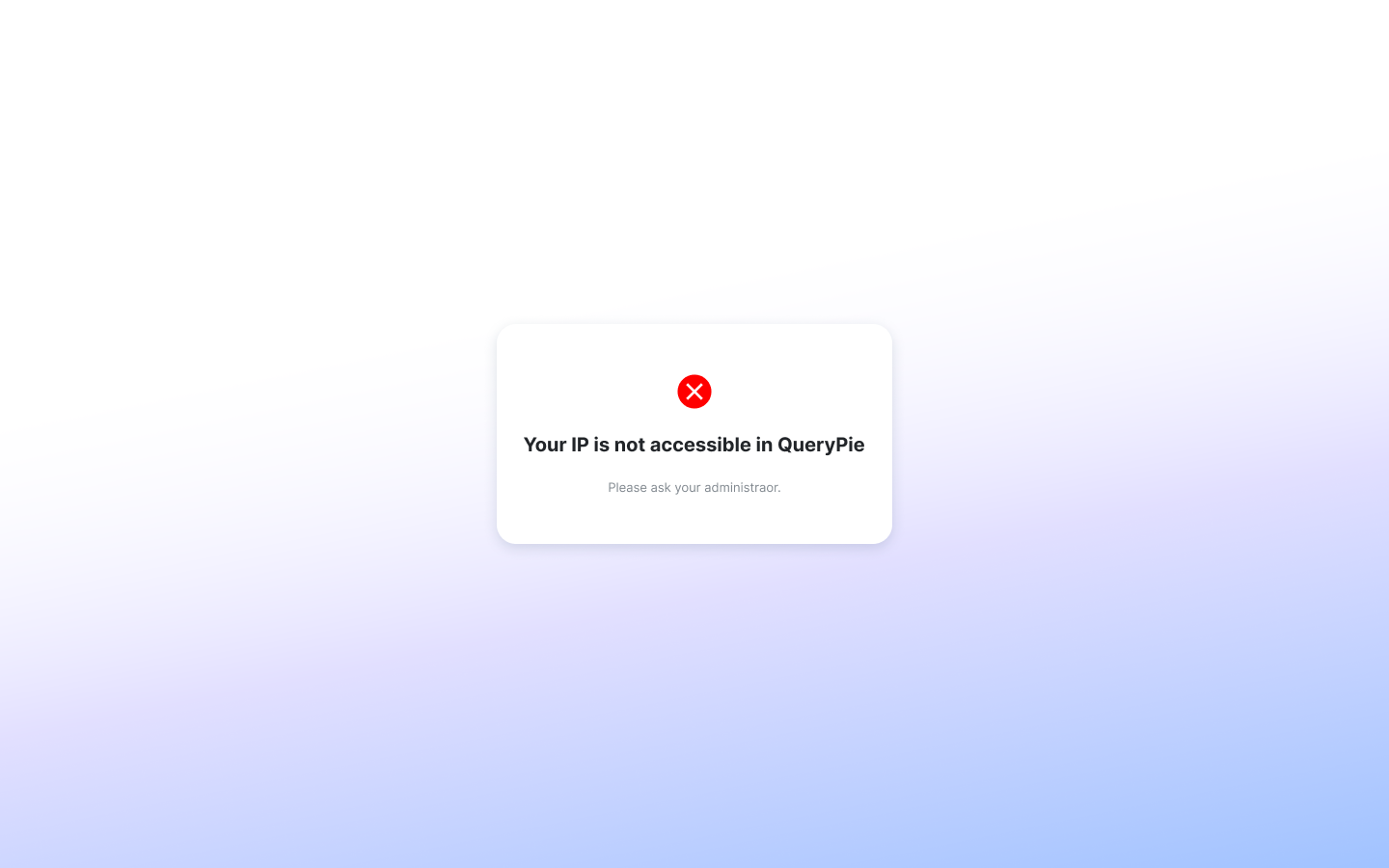

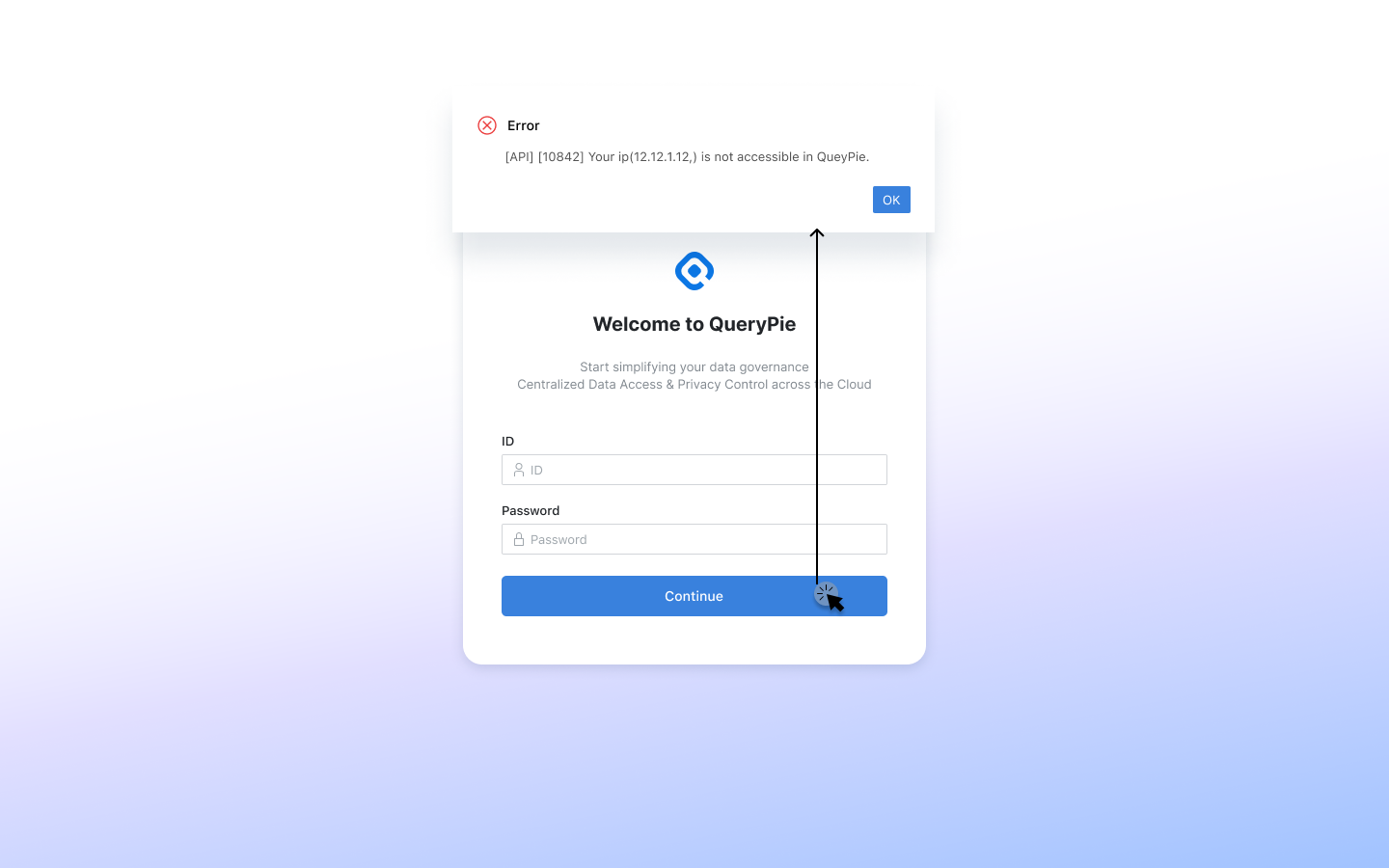

Q.ユーザが不正な IP から QueryPie ウェブコンソールにアクセスしようとするとどうなりますか?

A. ユーザが不正な IP から QueryPie ウェブコンソールにアクセスしようとすると、コンソール内のどのページへのアクセスもブロックされます。このようなユーザには、以下のメッセージ画面が表示されます。デフォルト値 (0.0.0.0/0) が All Users に設定されているにもかかわらず、個々のユーザーに対して特定の Allowed Zone が設定されている場合、ログインページに到達することはできますが、ログインすることはできません。

一般 > セキュリティ > QueryPieウェブアクセスコントロール > 登録 IPと不一致の場合、すべてのユーザーケース。

ユーザ > 登録された許可ゾーンと異なる場合、ユーザケースを更新する

IP 制限設定に関する注意

セキュリティ」ページの設定は、保存後すぐに適用されます。そのため、このオプションを設定する際に入力した IP が管理者の IP と一致しない場合、保存後すぐに管理者であってもログアウトしてしまいます。設定の適用には十分ご注意ください。

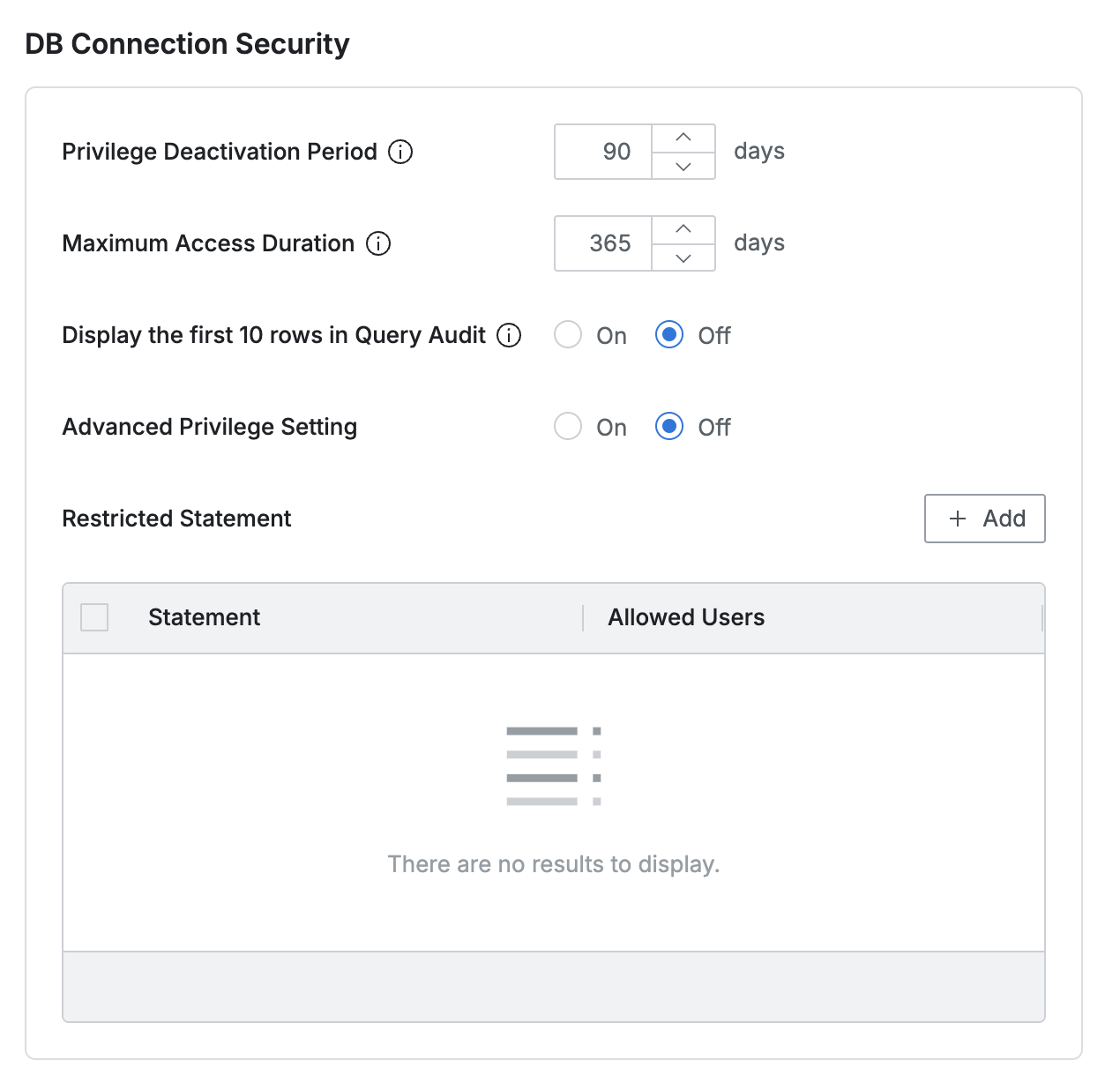

DB 接続セキュリティ設定

データベースのアクセス制御に適用されるセキュリティ設定を管理します。

権限停止期間 :データベース特権が無効になる期間を指定します。デフォルトは 90日です。

最大アクセス期間 :特権を要求または割り当てることができる最大期間を定義します。

DB アクセス要求を送信する場合、有効期限は指定された期間を超えることはできません。

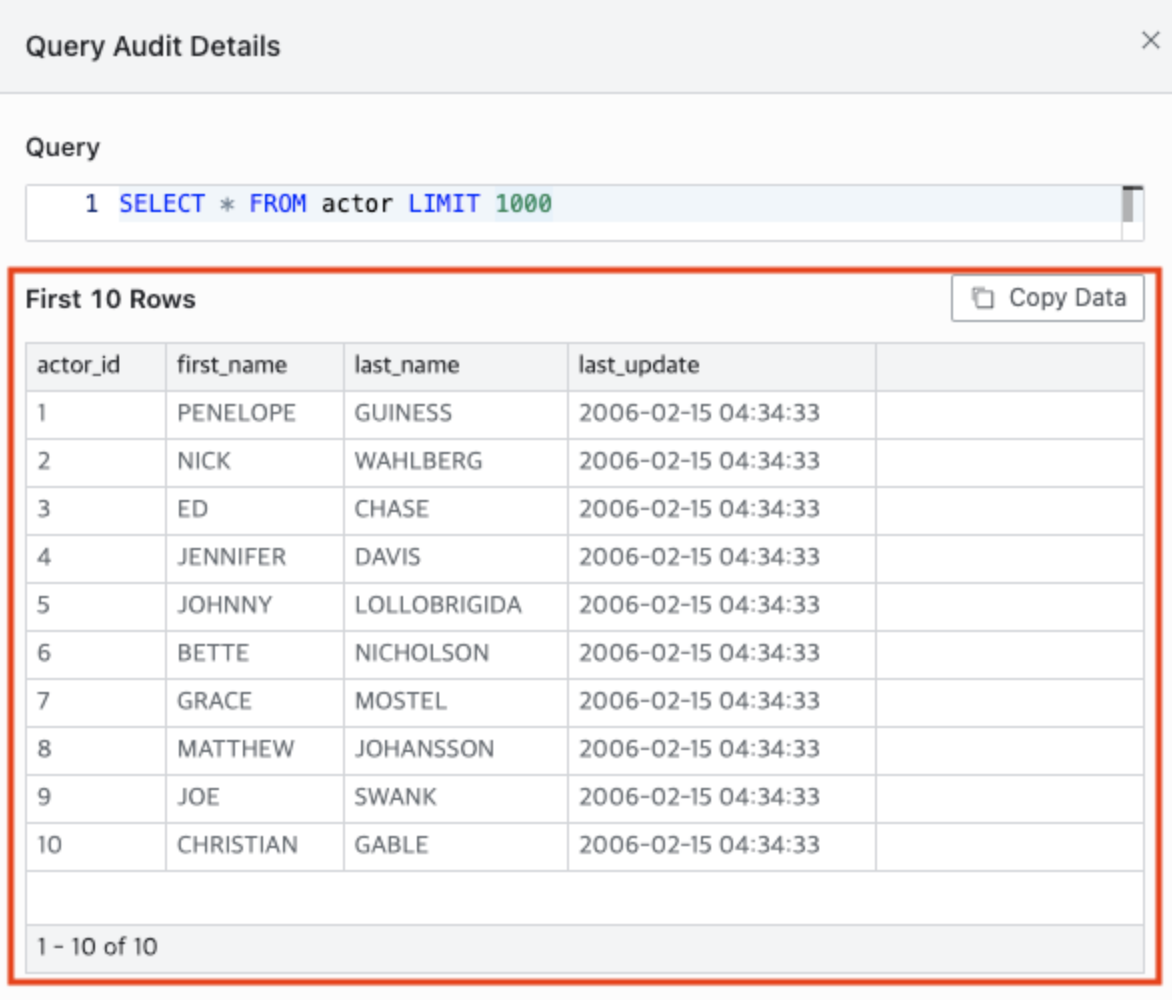

Display the first 10 rows in Query Audit : SELECT クエリの結果をクエリ監査で表示する方法を設定します。デフォルト設定はオフです。On に設定すると、クエリ結果全体ではなく、最初の 10行のみが表示されます。

クエリ監査の詳細

Advanced Privilege Setting: 特権タイプに基づくアカウント制限を制御します。デフォルト設定は Off です。

有効にすると、[接続の詳細] ページの下部に [特権設定] タブが表示されます。

詳細については DB 接続.

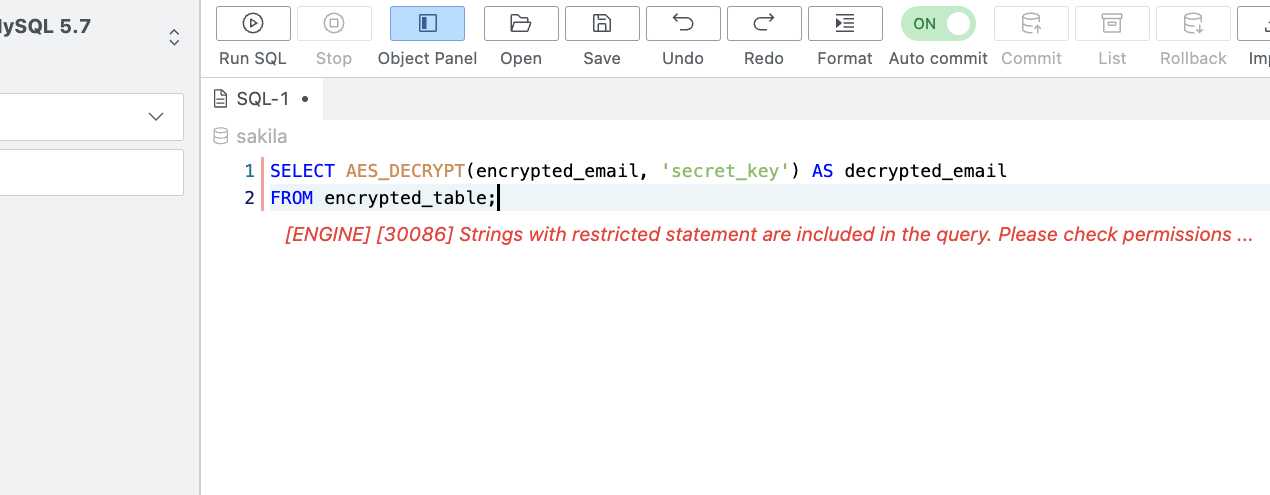

制限付きステートメント:使用制限クエリ

ステートメント : クエリに含まれる場合に実行を制限する文字列を指定します(大文字と小文字は区別されません)。

Allowed User : 制限ステートメントを含むクエリの実行を許可するユーザーを指定します(複数のユーザーを選択できますが、グループ選択はできません)。

制限付きステートメントを含むクエリは、許可されたユーザが実行しない限り、実行がブロックされます。

Restricted Statement ポリシーによってブロックされたクエリは、SQL Request によって承認されてもブロックされたままになります。ユーザは、実行が必要なクエリが制限されたステートメントとして不注意に含まれないようにする必要があります。

DB 操作の理由入力の必須化

バージョン 9.17.0から、この機能は接続固有の設定に移動しました。詳細な設定方法については、 DB 接続ドキュメントの Additional Configuration セクションを参照してください。

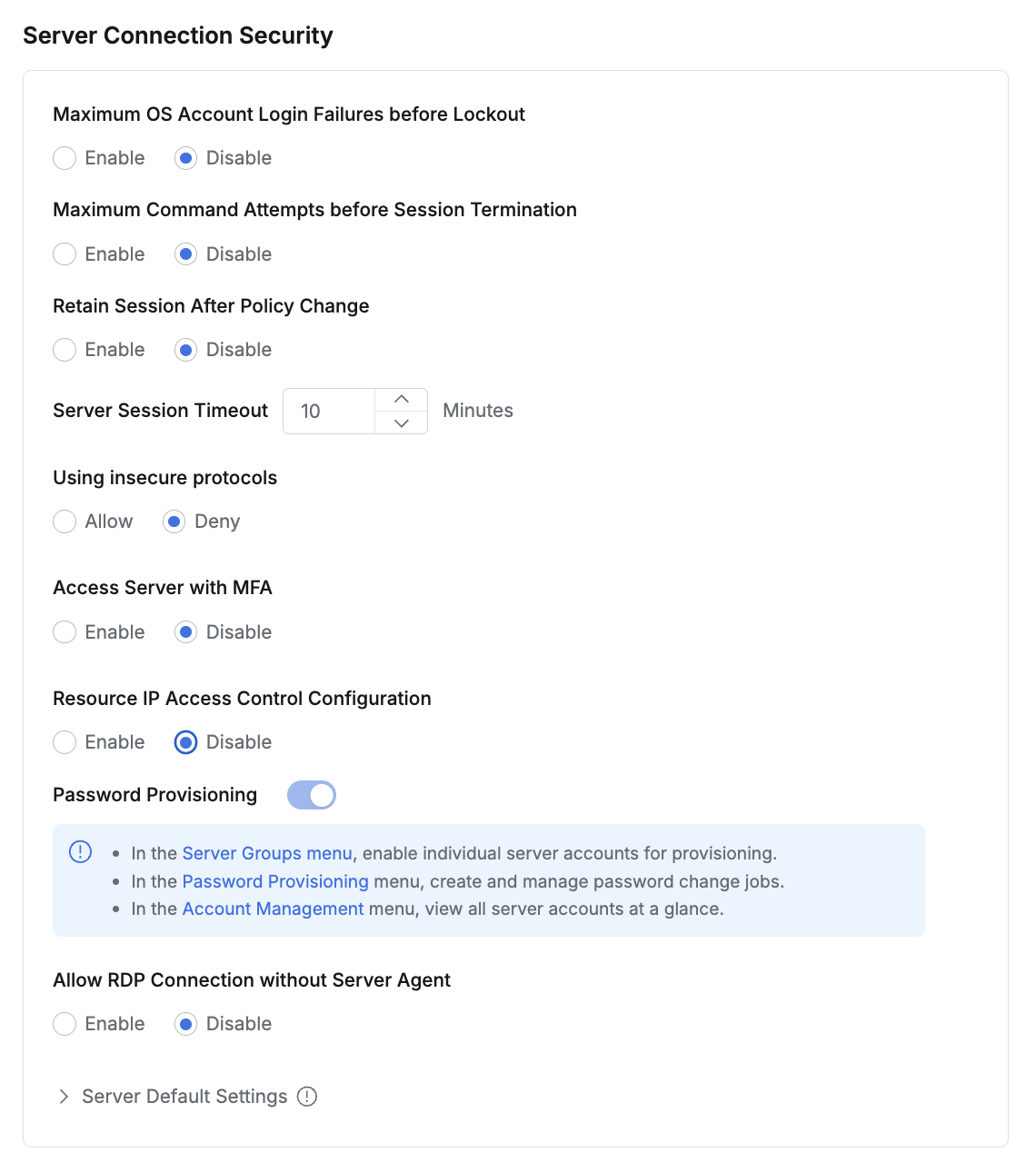

サーバー接続のセキュリティ設定

サーバーのアクセス制御に適用されるセキュリティ設定を管理します。

一般設定

基本的なセキュリティ設定を管理します。

ロックアウト前の OS アカウントの最大ログイン失敗回数 :ログイン失敗時のアカウントロックアウトポリシー

OS アカウントがロックされるまでの最大ログイン失敗回数を定義します。

有効にすると、追加の設定で失敗回数と時間をカスタマイズできます(例:11分以内に 2回失敗するとアカウントがロックされる)。

Maximum Command Attempts before Session Termination(セッション終了までの最大コマンド試行回数 ):セッションが終了するまでの、禁止コマンドの最大試行回数を指定します。

有効にすると、追加の設定で試行回数と時間をカスタマイズできます(例:10分以内に 10回試行するとセッションが終了)。

Retain Session After Policy Change(ポリシー変更後もセッションを保持):サーバーのアクセスポリシーが変更されたときに、アクティブなセッションを保持するかどうかを設定します。

「Enable」を選択すると、ポリシーが変更されても、アクティブなセッションは接続を終了せずに保持されます。

変更されたポリシーは、ポリシー更新後に確立されたセッションに適用されます。

サーバーセッションタイムアウト:非アクティブによるサーバーセッションのタイムアウト時間 (分) を設定します。

指定した時間が経過してもコマンドが実行されない場合、セッションはタイムアウトします。

個々のポリシーでタイムアウトが指定されていない場合は、この設定が適用されます。

個々のポリシーまたはサーバーの既定設定のいずれかでタイムアウトが指定されている場合は、より短い期間が優先されます。

安全でないプロトコルを使用する : サーバーの安全でないアクセス プロトコルを有効にします。

TELNET または FTP

Access Server with MFA: サーバーへのアクセス時に MFA (多要素認証) が必要かどうかを制御します。デフォルトは無効です。

現在は Google OTP に対応しています。有効にすると、タグに基づいて MFA が必要なサーバーを指定できます。

タグの入力方法:キーを入力→ Enter を押す→値を入力→ Enter を押す

タグは

キー = 値として表示されます。指定したタグのいずれかに一致するサーバーは、アクセスに MFA が必要になります。

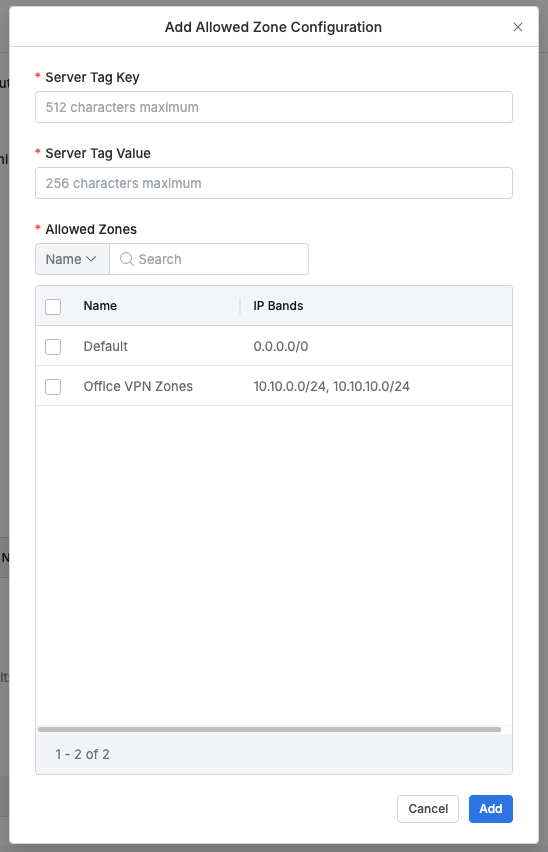

Resource IP Access Control Configuration : サーバー接続に許可される IP アクセスを設定します。

タグに基づいてサーバーの IP アクセス制御を設定します。

これは、ユーザー / グループに割り当てられたロールや直接権限よりも優先されます。

設定を追加するには、[

設定の追加] ボタンをクリックして必要事項を入力し、[追加]をクリックします (右上の[変更を保存]をクリックするまで、変更は適用されません)。

サーバータグキー:サーバータグキーを入力します(必須。)

サーバータグの値:サーバータグの値を入力します(必須。)

許可ゾーン: [全般] > [会社管理] > [許可ゾーン] のリストから少なくとも 1 つの許可ゾーンを選択します(必須)。

パスワード プロビジョニング: サーバー アカウントのパスワード プロビジョニングを有効にするかどうかを設定します。

登録されているサーバーアカウントのパスワードを定期的に変更します。

有効にすると、以下の変更が行われます:

[サーバー グループ] > [会社管理] > [許可ゾーン] (必須) で、パスワード プロビジョニング用のアカウントを選択するオプションが追加されます。

サーバー グループを有効にします。 パスワードのプロビジョニングメニューを有効にし、パスワード変更ジョブの登録を許可します。

アカウント管理 アカウント管理メニューをアクティブにし、QueryPie が管理するサーバーアカウントのリストを表示します。

サーバーエージェントなしで RDP 接続を許可する:RDP サーバエージェントがインストールされていないWindows Server への接続を許可するかどうかを設定します。

RDP プロトコルを使用して QueryPie 経由で Windows Server に接続します。

RDP サーバエージェントがインストールされていない Windows Server に接続する場合、以下の制限が適用されます:

サーバーへのアクセスに使用されるアカウントは制御できません。

サーバー アクセスに使用されるアカウントは制御できません。サーバー アクセス履歴のみが記録され、Windows ログインに使用されるサーバー アカウントは記録されません。

コマンド監査とセッション記録は記録されません。

これらの目的のために、RDP Server Agent をインストールすることをお勧めします。エージェントをインストールすると、次のリモート接続の時点から、監査および記録機能が正常に機能するようになります。

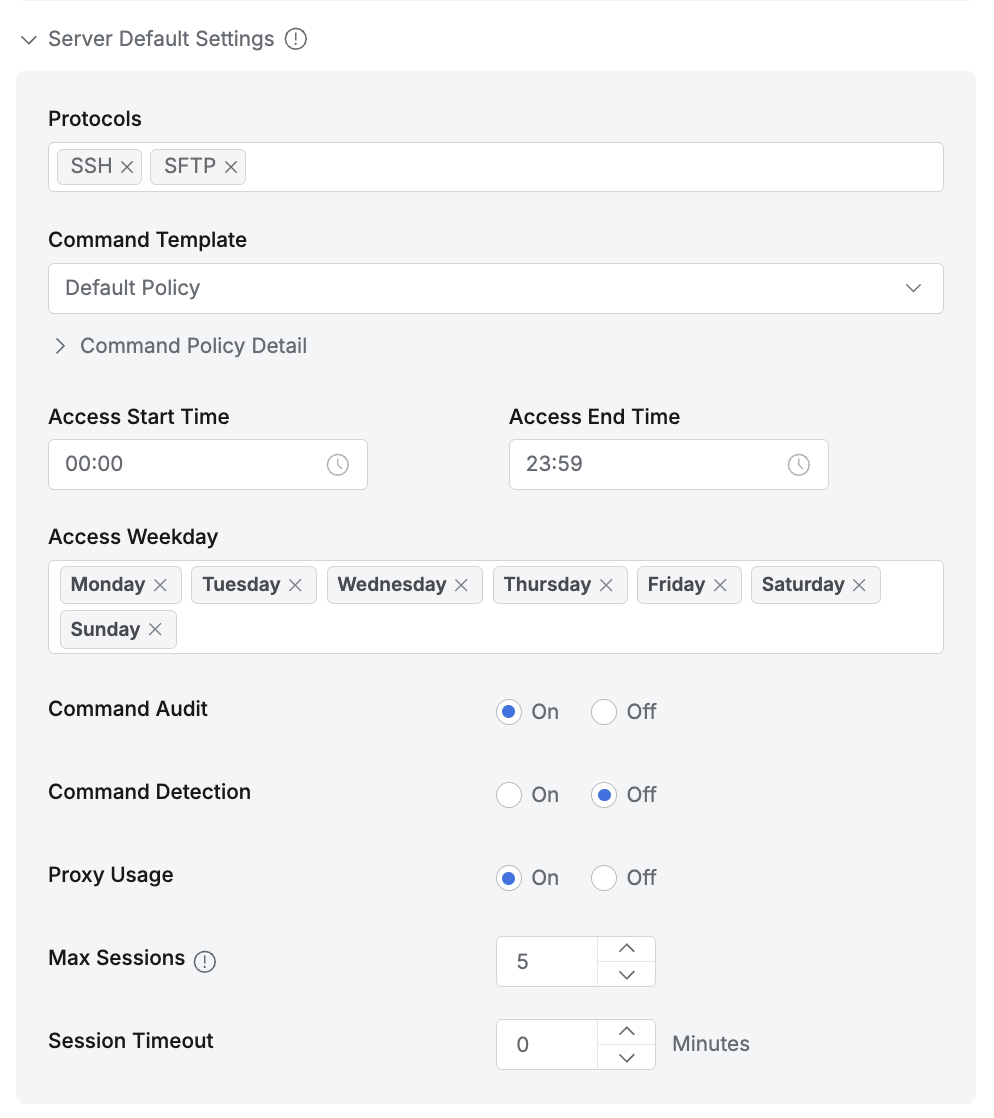

デフォルトのサーバーアクセスポリシー設定

ワークフロー要求によって直接権限が割り当てられた場合に適用されるサーバーアクセスポリシーを管理します。

警告

ワークフロー要求作成時に有効なポリシーが適用されます。要求が承認された後にアクセス ポリシーが変更されても、以前に承認された要求にさかのぼって適用されることはありません。

ユーザーは、サーバー アクセス要求によってサーバーへの直接アクセス許可を取得できます。詳細については サーバーアクセスリクエスト.

プロトコル:許可されるプロトコルを指定します(バージョン 10.0 では、SSH、SFTP、および RDP がサポートされています)。

コマンドテンプレート:接続時に適用するコマンドブロックテンプレートを定義します。

コマンドポリシーの詳細]アコーディオンを展開すると、選択したコマンドテンプレートの詳細を表示できます。

コマンドブロックテンプレートの作成と管理については コマンドテンプレート.

アクセス開始時間: アクセスが許可される開始時間。

アクセス終了時間: アクセスが許可される終了時間です。

Access Weekday: アクセスが許可される曜日を指定します。

Command Audit(コマンド監査) : セッション中にコマンド監査を実施するかどうかを指定します。

コマンド検出接続後にスクリプト / エイリアス内に禁止コマンドが存在するかどうかを検出します。

Proxy Usage: エージェント経由のプロキシアクセスを許可するかどうかを示します。

Max Sessions(最大セッション数): サーバごとに許可される最大同時セッション数を設定します。

セッションタイムアウト :サーバー接続のセッションタイムアウト時間(分)を設定します。

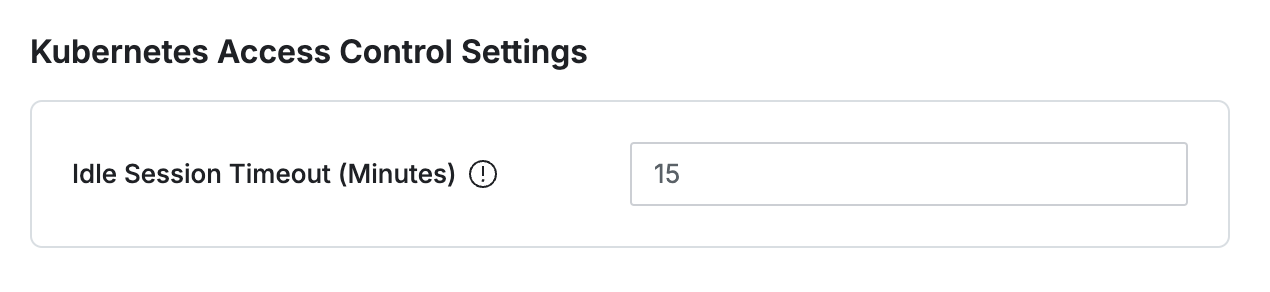

Kubernetes アクセスコントロール設定

Kubernetes 環境のアクセスコントロールに適用する設定を管理します。

アイドルセッションタイムアウト(分):ポッドセッションタイムアウト。デフォルトは 15。

exec、ポートフォワード、アタッチによるセッション接続のアイドル時間を指定します。

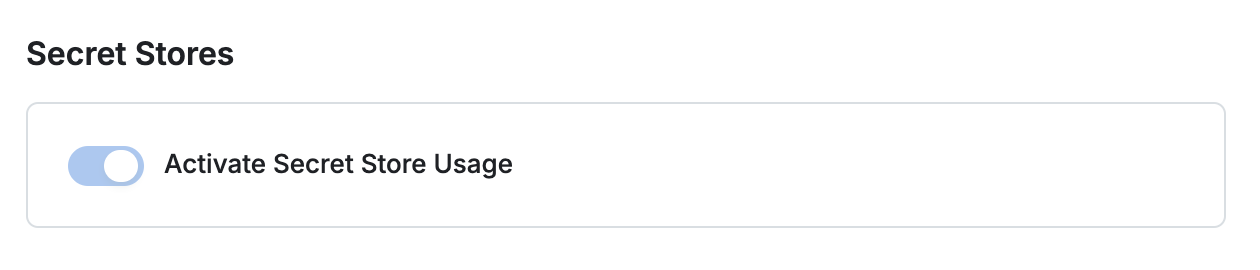

シークレットストアの設定

シークレットストアを使用するかどうかを設定します。現在、HashiCorp Vault がサポートされています。

Vault の登録は、一般 > 統合 メニューから行ってください。

Q.シークレットストアを無効にしたいのですが、トグルがグレーアウトしています。どうすればいいですか?

A.管理者 > 一般 > インテグレーション > HashiCorp Vault メニューに移動し、登録されている Vault があるかどうかを確認してください。このトグルは、登録されているすべての Vaults が削除された後にのみ無効にすることができます。

シークレットストアが有効化され、Vault の登録が完了すると、DB 接続の詳細ページまたはサーバーグループの詳細ページで認証情報の保存オプションを選択できるようになります。

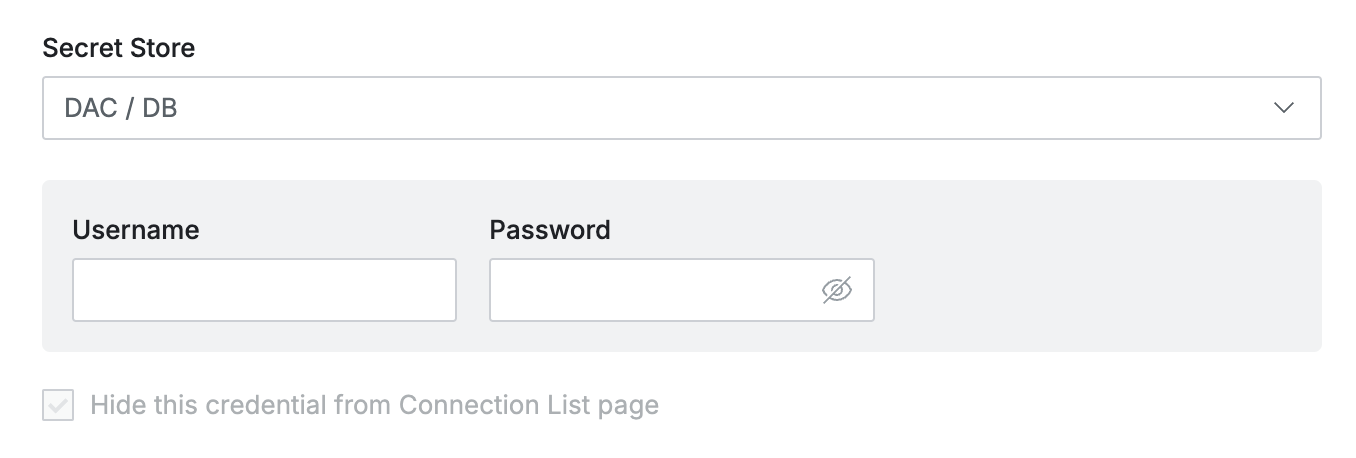

[DB 接続] ページの [接続情報] > [シークレットストア] でシークレットストアを選択します。

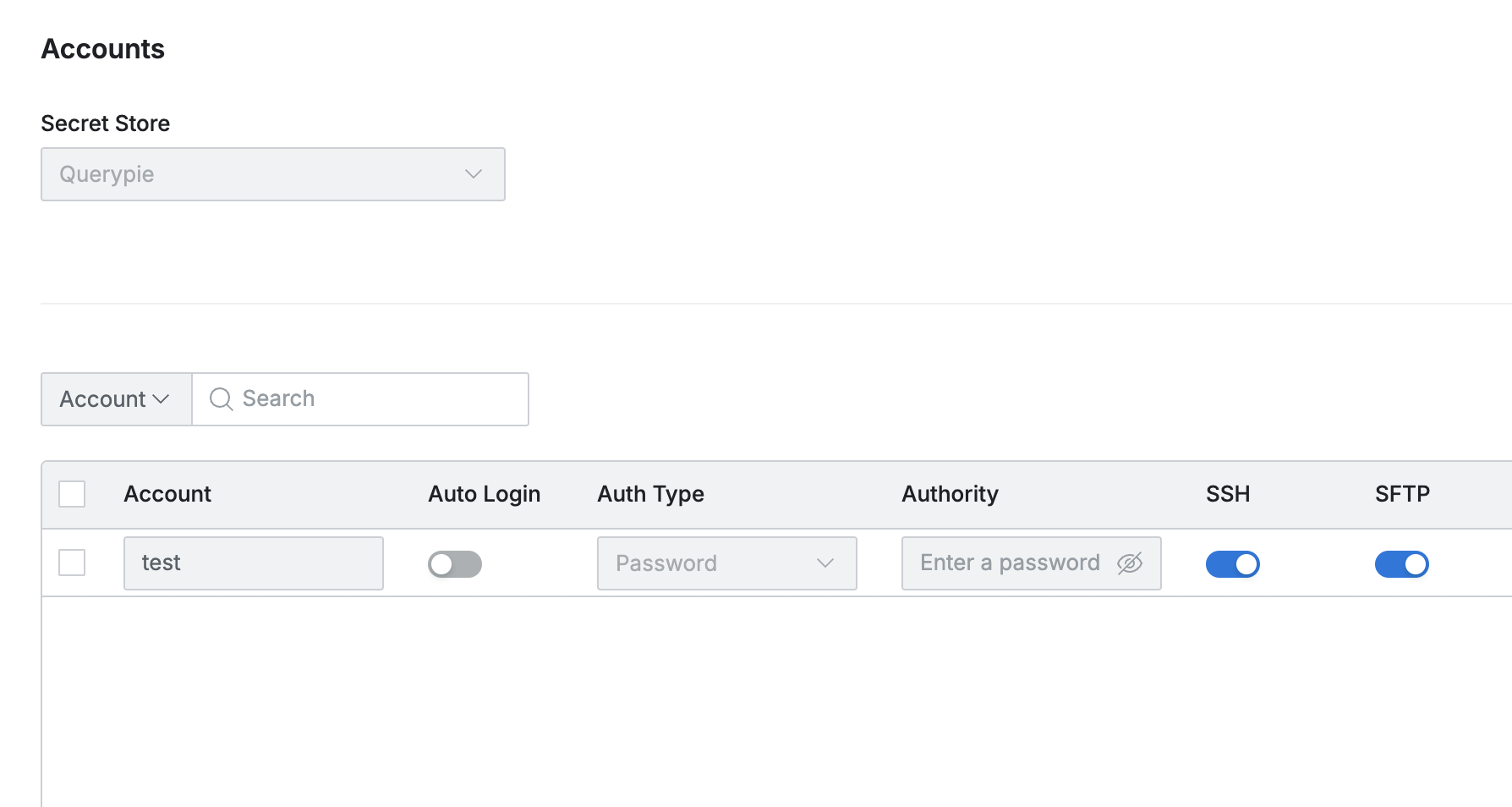

[サーバグループ] の [アカウント] → [シークレットストア] でシークレットストアを選択

その他

追加のセキュリティ設定を管理します。

暗号化してファイルをエクスポート:ファイルをダウンロードする際にパスワードが必要かどうかを設定します。

[必要]を選択すると、ファイルをダウンロードするときにパスワードを指定する必要があります。

%201.png)