[Okta] プロビジョニングの統合ステップ

このガイドでは、App Integration Wizard(AIW)を使用して、QueryPie と Okta 間の SCIM 統合を実装する方法を説明します。この製品の SCIM 機能は、RFC 7643 に基づく SCIM 2.0 標準に従って構築されています。したがって、サードパーティのアイデンティティプロバイダと統合する場合は、このガイドに従って QueryPie から統合に必要な情報を収集してください。

前提条件

Okta IAM サービスのライフサイクル管理(LCM)ライセンスのサブスクリプションが必要です。

アプリを作成し、アプリにユーザー/グループを割り当てるための Okta Admin Console へのアクセス。

最低限必要な権限

ユーザー

ユーザーのアプリケーション割り当ての編集

グループ

グループのアプリケーション割り当てを編集

アプリケーション

アプリケーションの管理

Okta IP range allowlist に https://help.okta.com/en-us/content/topics/securityhttps://help.okta.com/en-us/content/topics/security/ip-address-allow-listing.htm、Okta テナントのIP範囲を特定し、インバウンドトラフィックの例外を許可します。

ライセンスとともに QueryPie 製品をインストールする必要があります。

QueryPie Owner または System Admin のロールパーミッションを持つアカウントが必要です。

プロビジョニングの有効化ステップを最初に完了する必要があります。

統合ステップ

前提条件が完了したら、以下の手順に従って SCIM インテグレーションを実行します。

Okta でカスタム SCIM アプリを作成する

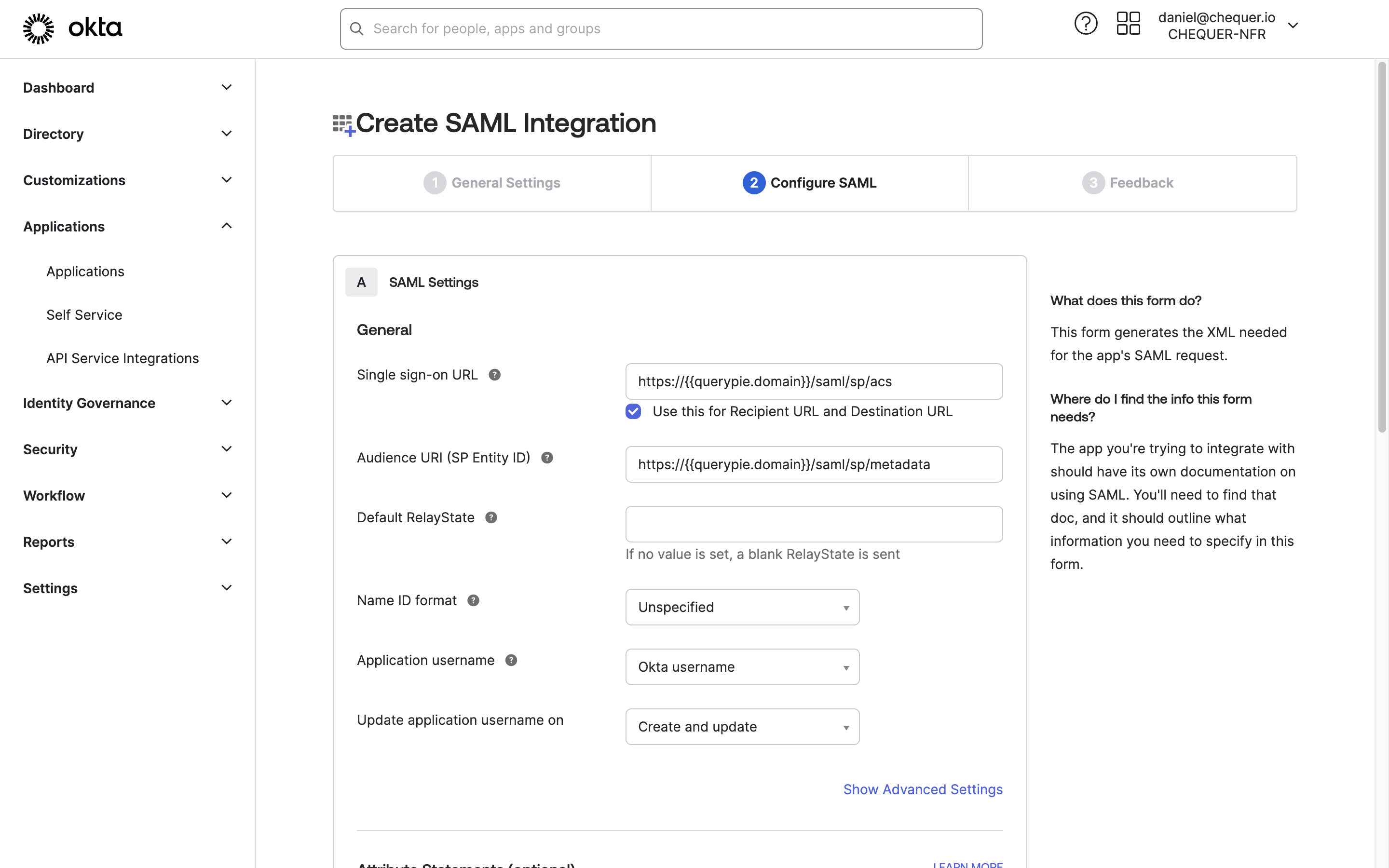

Okta Admin Console > アプリケーション > アプリケーション > Create App Integration > SAML 2.0 > SAMLの設定

管理者アカウントでOkta サービスにログインします。

右上の

管理ボタンをクリックして、管理コンソールにアクセスします。Okta 管理ページで、左側のパネルから [Applications] > [Applications] に移動します。

Create App Integrationボタンをクリックします。カスタム SCIM 統合の場合、サインイン方法として SAML 2.0 オプションを選択し、[次へ]をクリックします。

General Settings(一般設定)」ステップで、必要に応じて「General Settings(一般設定)」を入力し、下部の「

Next(次へ)」ボタンをクリックします。App name(アプリ名):識別可能なアプリケーション名を入力する。

App logo(アプリ・ロゴ):ユーザ識別用のロゴをアップロードする。

Configure SAML」ステップで、必要に応じて「SAML Settings」を入力し、下部の「

Next」ボタンをクリックする。シングルサインオン URL: https://{{querypie.domain}}/saml/sp/acs

オーディエンス URI (SP エンティティ ID): https://{{querypie.domain}}/saml/sp/metadata

属性ステートメント(オプション):QueryPie URL に必要な属性を以下のように記述する:

Name: firstName

Name format: Unspecified

Value: user.firstNameName: lastName

Name format: 指定なし

値: user.lastNameName: email

名前のフォーマット: 指定なし

Value: user.emailName: loginId

名前のフォーマット: 指定なし

Value: user.login

Feedbackステップで、

I'm an Okta customer adding an internal appを選択し、一番下のFinishボタンをクリックします。アプリケーションを作成したら、上部の「General」タブに移動し、「App Settings」の横にある「

Edit」ボタンをクリックします。Provisioning] フィールドで [SCIM]を選択し、[

Save]ボタンをクリックします。の「Setting Up QueryPie Application Integration Information in Okta」および「Setting Up Okta Integration and Synchronization in QueryPie」のセクションに従って、SSO 統合を完了します。 Okta統合ガイドに従って、SSO 統合を完了します。

Okta-QueryPieプロビジョニング統合

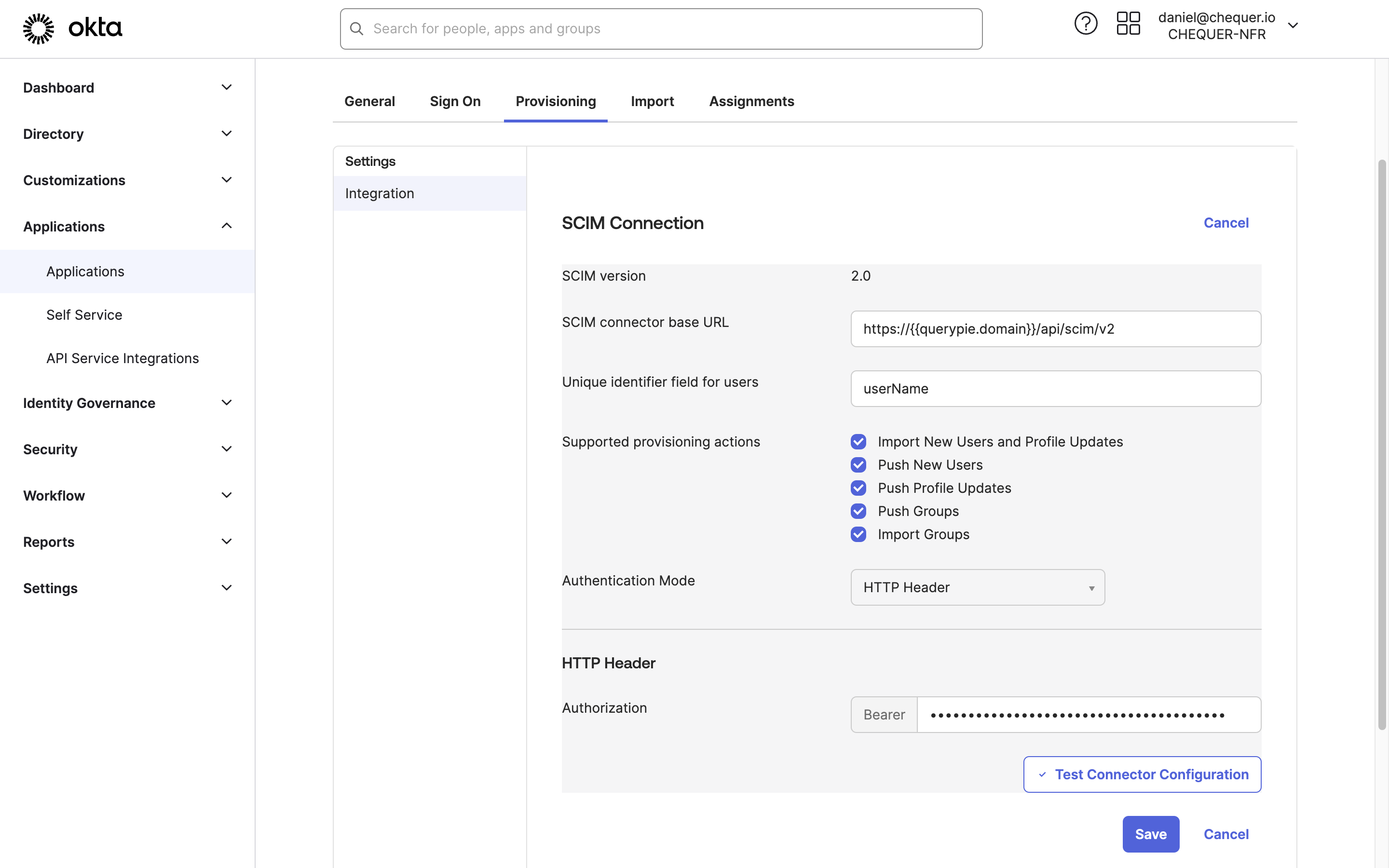

Okta Admin Console > アプリケーション > カスタムSCIMアプリ > プロビジョニング > 統合

を完了します。 プロビジョニングの有効化ステップを完了します。

Okta で作成した SCIM App のProvisioning タブに移動します。

SCIM Connection の横にある

Editボタンをクリックし、以下の値を入力します:SCIM connector base URL: QueryPie から取得した SCIM Endpoint の値を入力します。

ユーザ用一意識別子フィールド:"userName"

サポート・プロビジョニング・アクション:

- 新規ユーザーのインポートとプロファイルの更新

- 新規ユーザーのプッシュ

- プロフィール更新のプッシュ

- プッシュ・グループ

- インポートグループ

認証モード:"HTTP Header"

HTTP Header >Authorization: QueryPie から生成された SCIM 固有のアクセストークンを挿入します。

Test Connector Configuration(コネクタ構成のテスト)ボタンをクリックして接続テストを実行します。Connector configured successfully(コネクタの構成に成功しました)」というメッセージのポップアップが表示されたら、[

Close(閉じる)]ボタンをクリックします。

下部にある[

保存]ボタンをクリックして接続設定を保存します。

SCIM API の有効化と確認

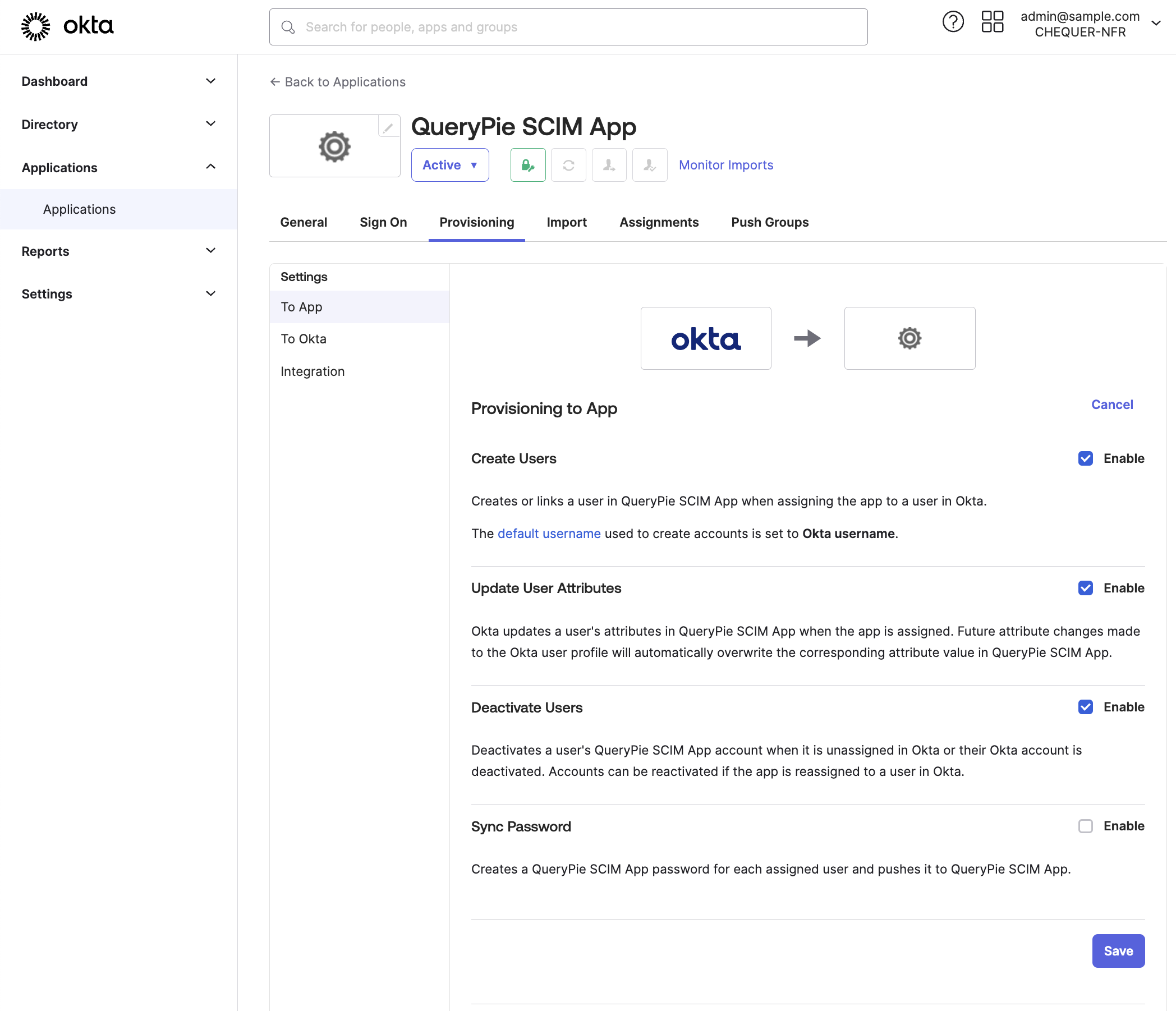

Okta Admin Console > Applications > Custom SCIM App > Provisioning > To App

Okta で作成した SCIM App の Provisioning タブのTo App 画面に移動します。

Provisioning to Ap pの横にある

Editボタンをクリックします。以下の設定にチェックを入れて有効にし、[

Save]をクリックします:Create Users: ユーザーが割り当てられたときにアプリにユーザーを追加します。

ユーザー属性の更新:ユーザープロファイルの更新が発生したときに、アプリを更新します。

Deactivate Users(ユーザーを非アクティブにする):アプリ内のユーザーを非アクティブにします。

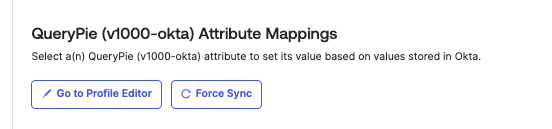

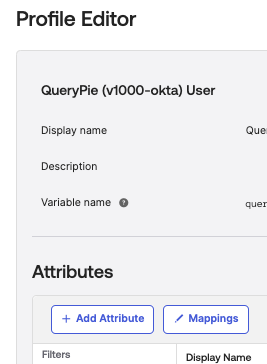

QueryPie SCIM App Attribute Mappings の下の

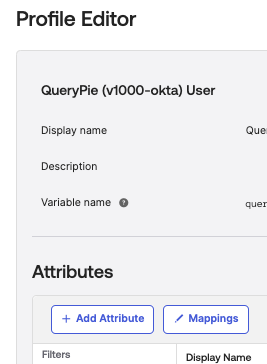

Go to Profile Editorボタンをクリックします。Attributes(属性)]の下にある[

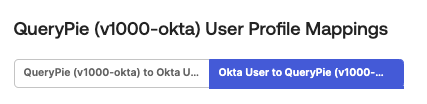

Mappings(マッピング)]ボタンをクリックします。ポップアップで、上部にある2つのタブのうち、「Okta User to {Custom App Name}」と書かれたタブに移動します。

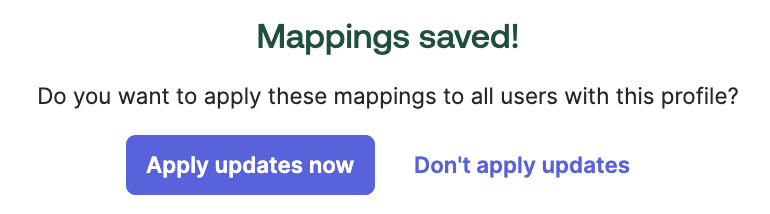

カスタム設定に従って項目をマッピングし、下部の[

Save Mappings]ボタンをクリックします。一番下の「

Apply updates now」ボタンをクリックします。

追加属性の同期

QueryPie プロファイルの

staticIpやmacAddressのような一部の属性は、SCIM 統合中に個別にインポートされません。これらの属性には以下が含まれます:secondEmail

携帯電話

postalAddress (SCIMスキーマに従って "formatted "としてマップします。)

staticIp (QueryPie固有のカスタム属性)

macAddress (QueryPie固有のカスタム属性)

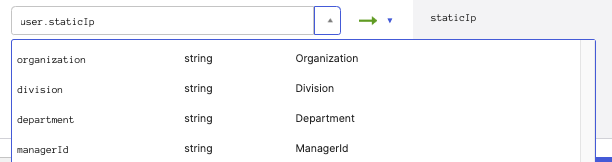

これらの属性の詳細も同期する必要がある場合は、Okta のような IdP でカスタム属性を追加し、同期用にマッピングすることができます。[Oktaの例]

SCIM App] > [Provisioning] タブ > [To App] に移動し、下部にある [

Go to Profile Editor] をクリックします。

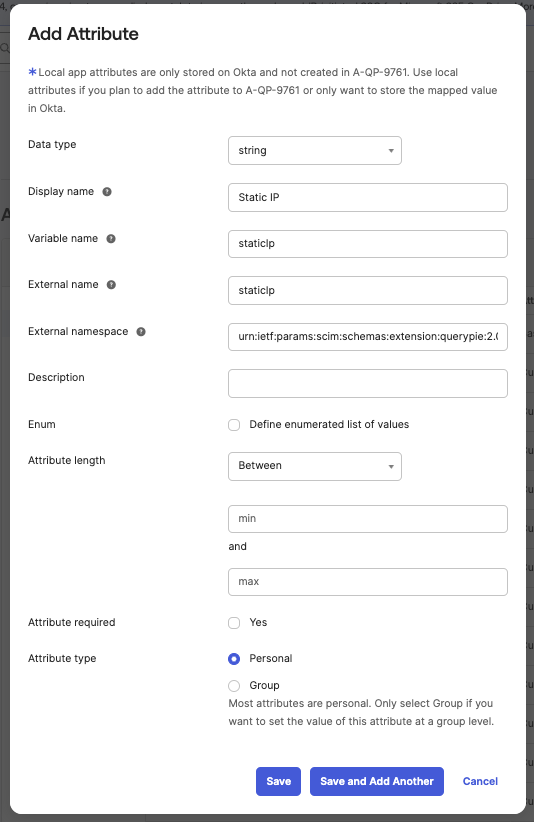

Add Attributeボタンをクリックする。

同期に必要な属性を追加する。

データ型:QueryPie のように文字列を選択します。

Display name : Oktaで表示する名前を入力。

Variable name → External name : 同期するカスタム属性の変数名を入力します。

変数名はQueryPieのユーザープロファイルで括弧内を確認できます。

External namespace : この情報を入力します。

CODEurn:ietf:params:scim:schemas:extension:querypie:2.0:User保存]または[保存して別の追加]をクリックして保存します。次に、[

マッピング]ボタンをクリックします。

プロンプトで、一番上の2番目のタブ(Okta → {APP})を選択します。

新しく作成したカスタム属性をIdPの適切な属性にマッピングし、[

Save Mappings]をクリックして設定を保存します。

その後、アプリにユーザーを割り当てます。

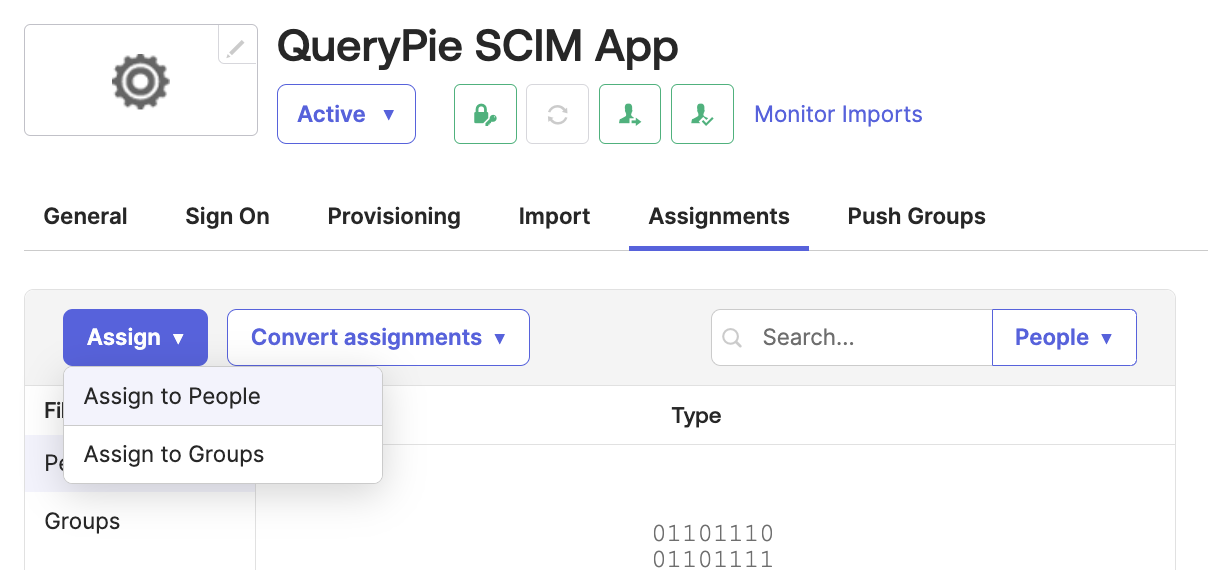

ユーザプロビジョニングの確認

SCIM アプリに戻り、[Assignments]タブの[

Assign]ボタンオプションを使用してユーザを割り当てます。

Okta Admin Console > アプリケーション > Custom SCIM App > 割り当て

Assign to People: 個々のユーザを割り当てます。

Assign to Groups: ユーザのグループを割り当てます。

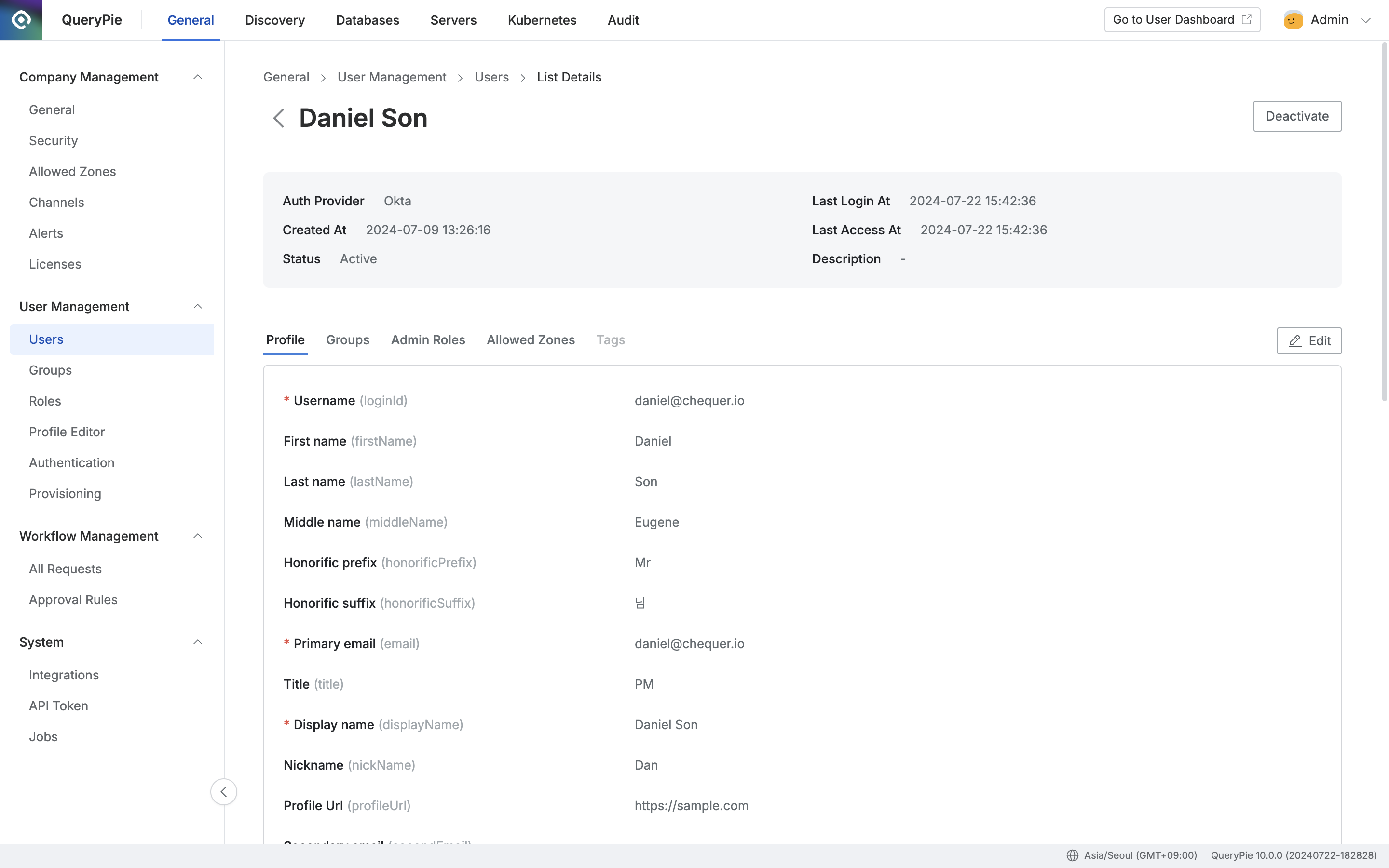

QueryPieアプリに戻り、[Administrator] > [General] > [User Management] > [Users]メニューに移動して、ユーザーが正しくプッシュされていることを確認します。

管理者 > 一般 > ユーザー管理 > ユーザー > リスト詳細

グループプロビジョニングの確認

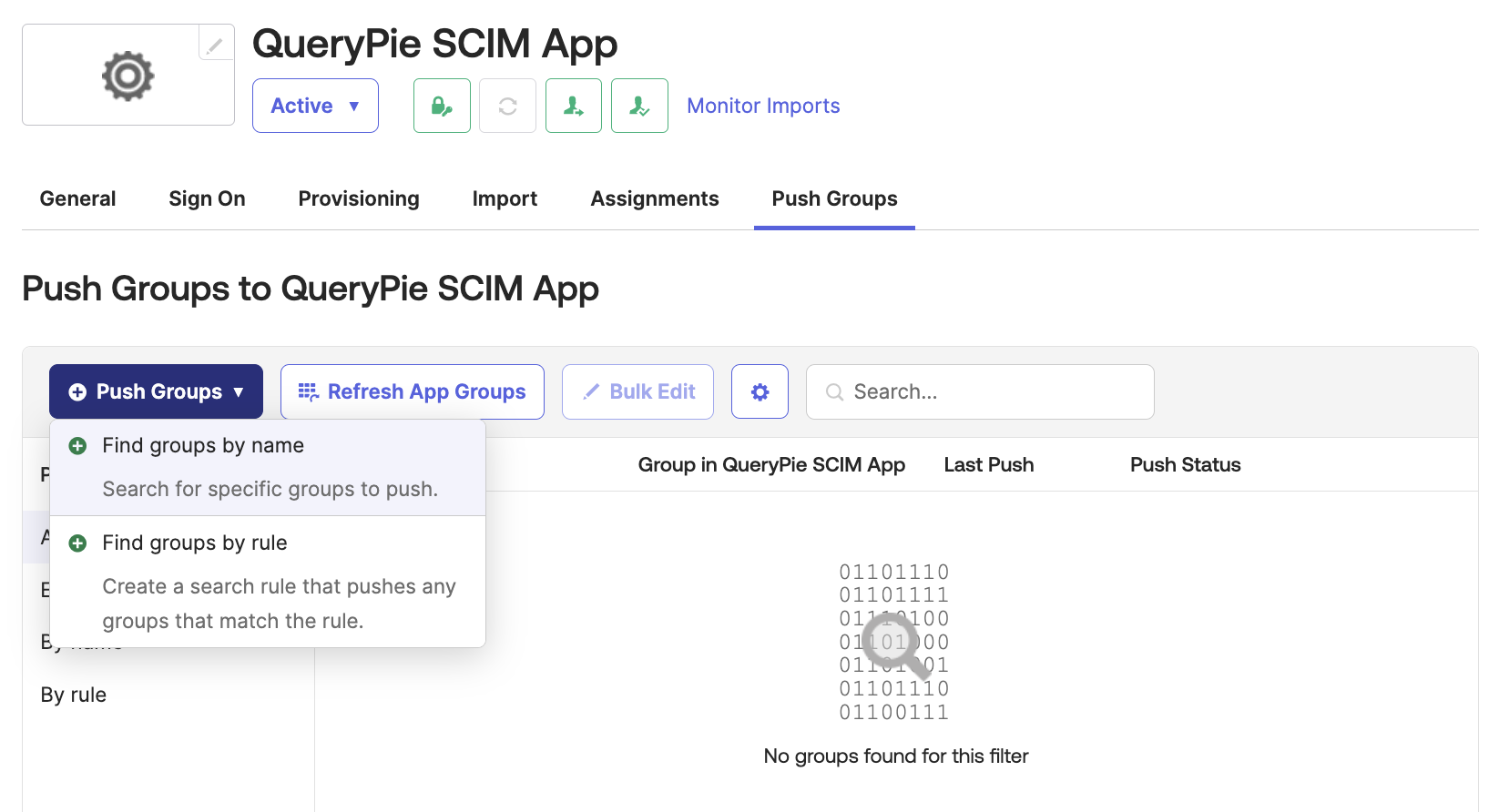

Okta Admin Console > アプリケーション > Custom SCIM App > Push Groups

SCIMアプリに戻り、[Push Groups]タブの[

Push Groups]ボタンオプションを使用してグループを割り当てます。Find groups by name: 名前でグループを検索して割り当てます。

Find groups by rule: 検索ルールを定義し、条件を満たすグループを割り当てます。

QueryPieアプリに戻り、[Administrator] > [General] > [User Management] > [Groups] に移動して、グループが正しくプッシュされたことを確認します。

Okta などの IdP によって作成された Auth Provider が QueryPie ではない場合、IdP のグループをリンク解除して削除することをお勧めします。QueryPie でグループを削除すると、IdP の管理フローが混乱し、削除したグループ名を製品にプッシュし直すことが困難になる可能性があります。

%201.png)