Provisioning有効化

Overview

SCIM 2.0プロトコルを基に動作するQueryPieのProvisioning機能は、ユーザーアイデンティティ同期をサポートして、既存のユーザー認証およびアクセス管理を助けるSSOに加えて、より安全なユーザー統合認証および管理環境を提供します。 ユーザーのライフサイクル管理をサポートすることになり、管理者は組織内の入社者および退社者をアカウントシステム一箇所でより便利に管理できます。

Prerequisites

- 以下のQueryPie管理者権限Roleで該当機能を有効化できます:

- Owner

- System Admin

QueryPie Provisioning有効化

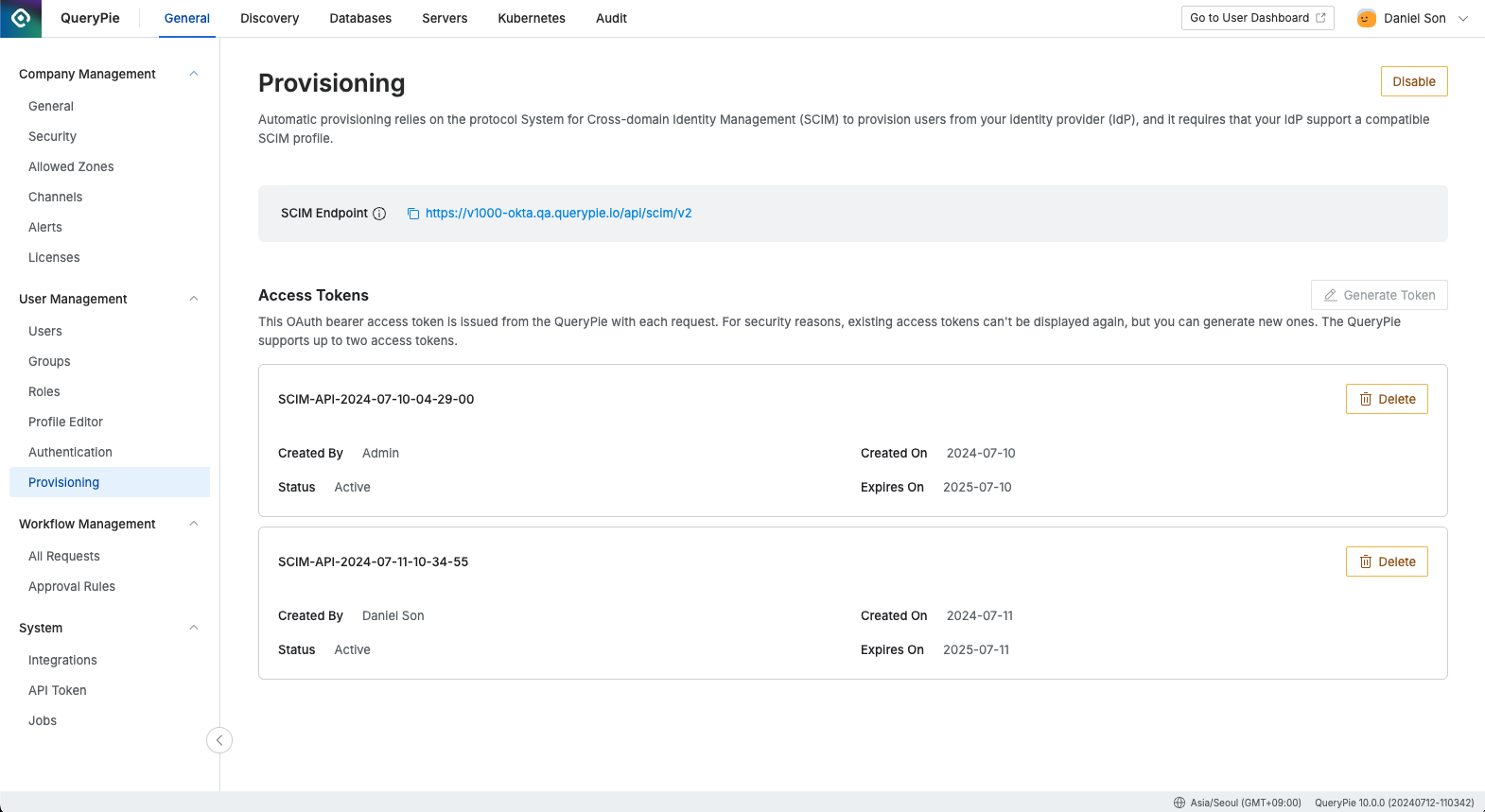

Administrator > General > User Management > Provisioning

- QueryPieアプリのAdministrator > General > User Management > Provisioningパスに移動します。

- Provisioning右側の

EnableボタンをクリックしてSCIM機能を有効化します。 - SCIM Endpointで提供するアドレス値を今後Base URLで設定できるように保管します。

- Access Token発行のために右側の

Generate Tokenボタンをクリックします。 - ポップアップウィンドウが現れると、該当Access Token値を今後IdP側トークン情報に記入できるようにコピーしておきます。

- 該当トークン値は再照会が困難なので、該当ウィンドウを閉じずにすぐに台帳となるIdentity Providerに移ることをお勧めします。(Okta-QueryPie Provisioning連動ステップ参照)

- 万が一トークン値を紛失した場合、既存のトークンを削除して再び4番ステップを通じて新たに発行してください。

Confirmボタンを押してウィンドウを閉じます。

SCIM専用トークン案内

- Access TokenはGenerate Tokenボタンを通じて生成でき、最大2個まで発行可能です。

- トークン値は生成時1回に限り露出され、以降は露出されません。

- SCIM API専用でのみ使用可能で、/api/scim/v2以外の他のエンドポイント呼び出しが不可能です。

- 新たに生成されたトークンは発行日yyyy-MM-dd基準で1年まで有効です。

- 有効期限が到来するとトークンはExpired処理されてSCIM API利用が不可能です。

- 管理者は有効期限が到達する前に新規トークンを発行して既存のIdPに設定されたトークンを変更してあげる必要があります。

- トークンを選択して

DELETEボタンをクリックしてトークン削除が可能です。 - 万が一管理者がトークンを発行受けた状態でProvisioningを無効化した後、再び有効化した場合、既存のトークンはすべて無効化タイミングに削除処理されるため、管理者は新たに有効なトークンを発行する必要があります。

Last updated on