[Okta] プロビジョニング連動ガイド

本ガイドは、OktaのApp Integration Wizard(AIW)を基にQueryPieとSCIM連動を実装する方法を案内します。 本製品のSCIM機能はRPC 7643を基にSCIM 2.0基本規格に合わせて製作されたため、他社Identity Provider連動時にも該当ガイドに従って必要な情報をQueryPieで収集して連動を進行してください。

Prerequisites

- Okta IAMサービスの**Lifecycle Management(LCM)**ライセンス購読が必要です。

- Okta管理者コンソール(Okta Admin Console)にアクセスしてAppを作成し、ユーザー/グループをアプリに割り当てることができる権限が要求されます。

- 最小必要権限

- User

- Edit users’ application assignments

- Group

- Edit groups’ application assignments

- Application

- Manage applications

- User

- 最小必要権限

- https://help.okta.com/en-us/content/topics/security/ip-address-allow-listing.htm ページ内のOkta IP range allowlist を参照して該当するテナントのIP帯域を確認し、事前にインバウンドトラフィック例外処理許可をする必要があります。

- ライセンスと共にQueryPie製品がインストールされている必要があります。

- QueryPie Owner/Application Admin Role権限のアカウントがある必要があります。

- Provisioning有効化ステップを先に実行する必要があります。

Okta APIを活用したアウトバウンドユーザー同期を設定する予定の場合、Okta連動ページ内の手順に従って代わりに進行してください。SCIMと同時に有効化時、ユーザー同期に影響を受ける可能性があるため注意してください。

Integration Steps

上位事前作業がすべて完了すると、以下の順序に従ってSCIM連動を実行します。

OktaカスタムSCIMアプリ生成

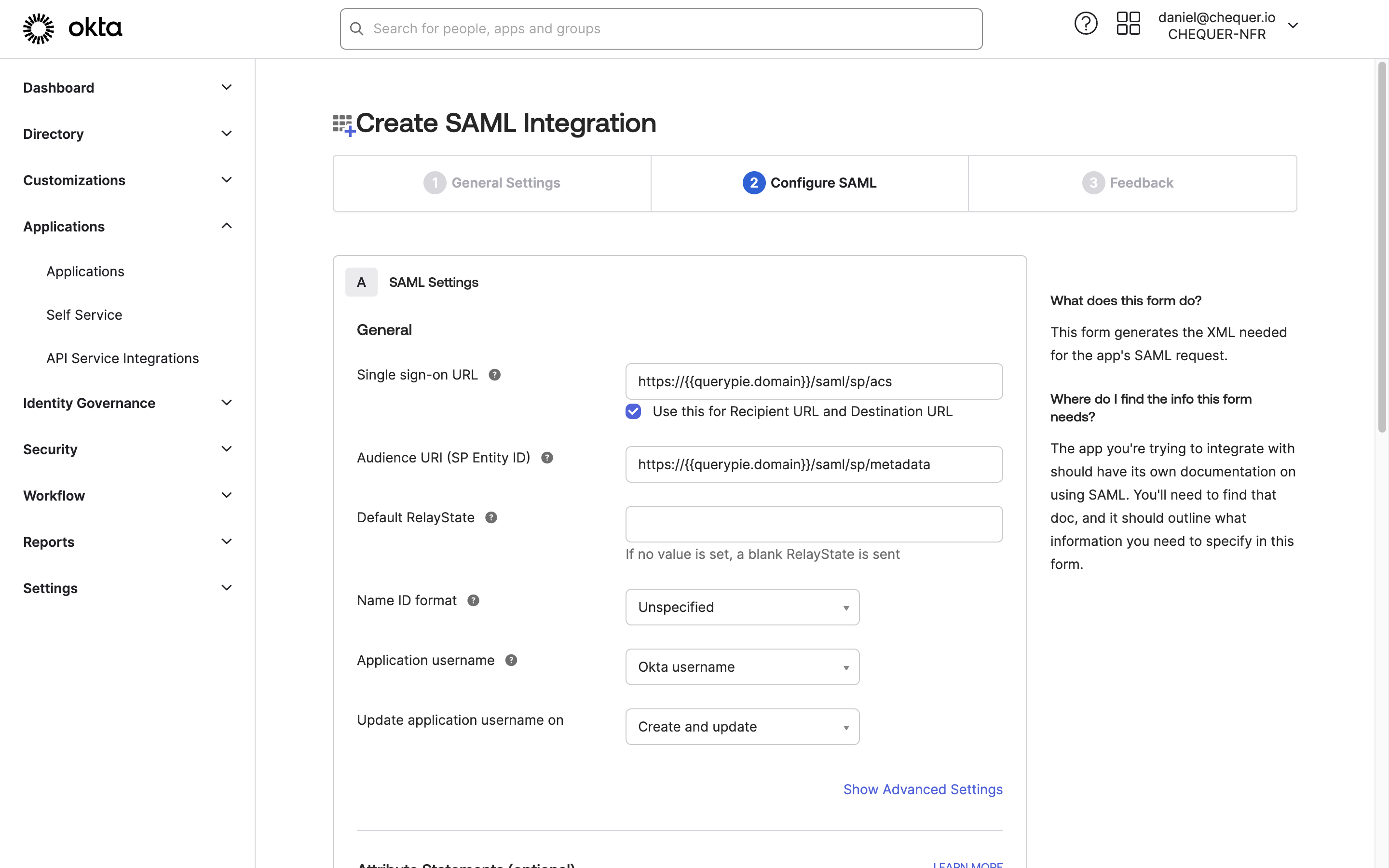

Okta Admin Console > Applications > Applications > Create App Integration > SAML 2.0 > Configure SAML

- Oktaサービス に接続して管理者アカウントでログインします。

- 右上の

Adminボタンをクリックして管理者コンソールに接続します。 - Okta管理者ページの左側パネルでApplications > Applicationsメニューに移動します。

Create App Integrationボタンをクリックします。- カスタムSCIM連動を目的としてSign-in methodでSAML 2.0オプションを選択した後、

Nextボタンをクリックします。 - General SettingsステップでGeneral Settings内の値を適切に定義した後、下部の

Nextボタンをクリックします。- App name:識別可能なアプリケーション名を記入します。

- App logo:ユーザーが識別可能なロゴをアップロードします。

- Configure SAMLステップでSAML Settings内の値を適切に定義した後、下部の

Nextボタンをクリックします。- Single sign-on URL:https://

{{querypie.domain}}/saml/sp/acs - Audience URI (SP Entity ID):https://

{{querypie.domain}}/saml/sp/metadata - Attribute Statements (optional):QueryPie url必須attributeを以下のように記入します。

- Name:firstName

Name format: Unspecified

Value: user.firstName - Name:lastName

Name format: Unspecified

Value: user.lastName - Name:email

Name format: Unspecified

Value: user.email - Name:loginId

Name format: Unspecified

Value: user.login

- Name:firstName

- Single sign-on URL:https://

- Feedbackステップで

I'm an Okta customer adding an internal appを選択した後、下部のFinishボタンをクリックします。 - Applicationが生成されると、上部のGeneralタブに移動してApp Settingsメニューの右側

Editボタンをクリックします。 - ProvisioningフィールドをSCIMで選択した後、

Saveボタンをクリックします。 - Okta連動 | OktaでQueryPieアプリケーション連動情報設定およびOkta連動 | QueryPieでOkta連動および同期設定に従ってSSO連動を完了した後、以降のステップを進行してください。

Okta-QueryPie Provisioning連動

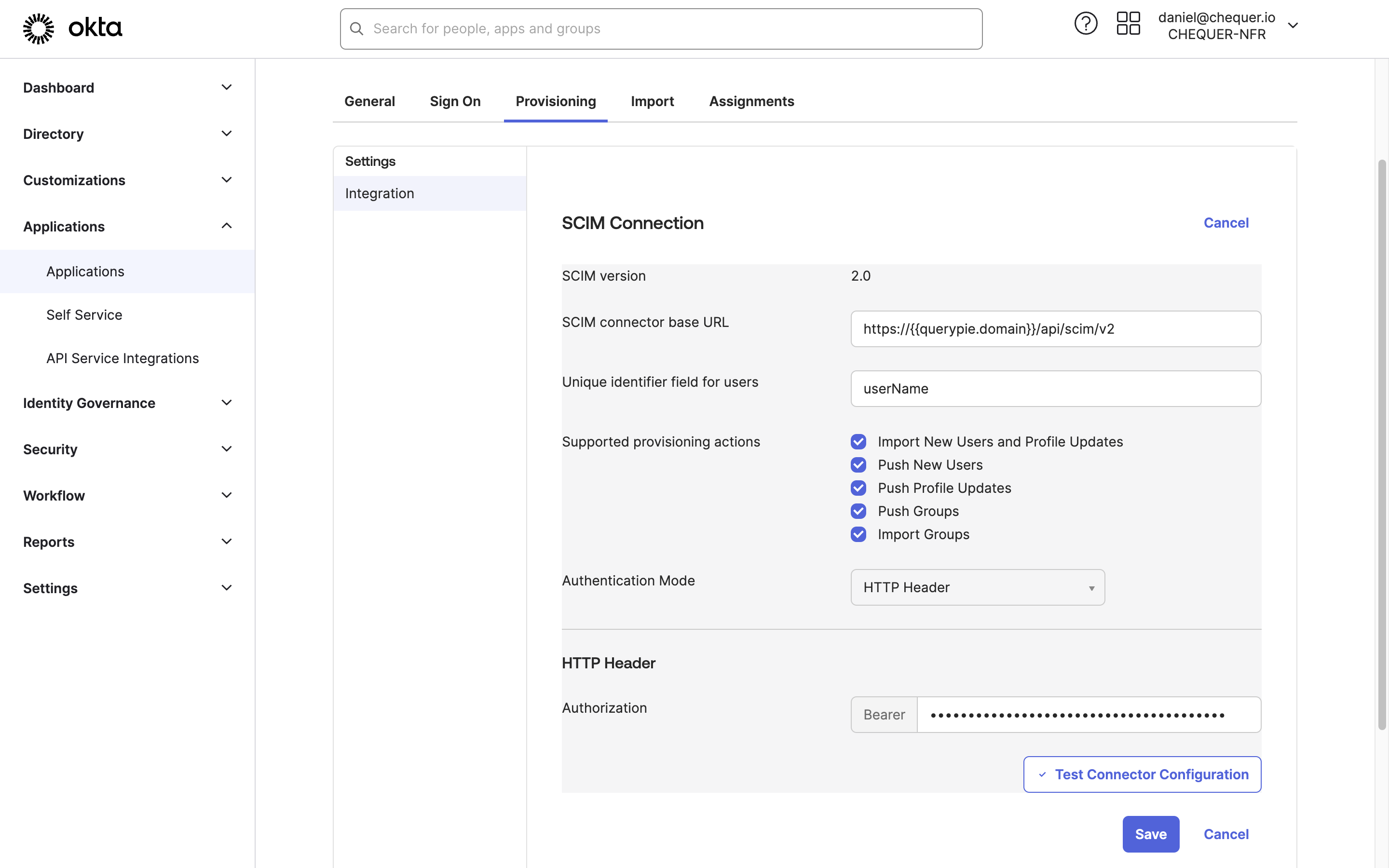

Okta Admin Console > Applications > Applications > Custom SCIM App > Provisioning > Integration

ここでProvisioning有効化ステップを先に実行する必要があります。

- Oktaで生成したSCIM AppのProvisioningタブに移動します。

- SCIM Connectionの右側

Editボタンを押して以下の値を入力して修正します。- SCIM connector base URL:QueryPieで照会したSCIM Endpoint値を挿入します。

- Unique identifier field for users:「userName」

- Supported provisioning action:以下の5項目をすべて選択します。

- Import New Users and Profile Updates

- Push New Users

- Push Profile Updates

- Push Groups

- Import Groups

- Authentication Mode:「HTTP Header」

- HTTP Header > Authorization:QueryPieで生成したSCIM専用access token値を挿入します。

- Test Connector Configurationボタンを押して接続テストを進行します。

- 「Connector configured successfully」文句と共にポップアップが現れると、

Closeボタンをクリックします。

- 下部の

Saveボタンを押して接続設定を保存します。

SCIM API有効化およびチェック

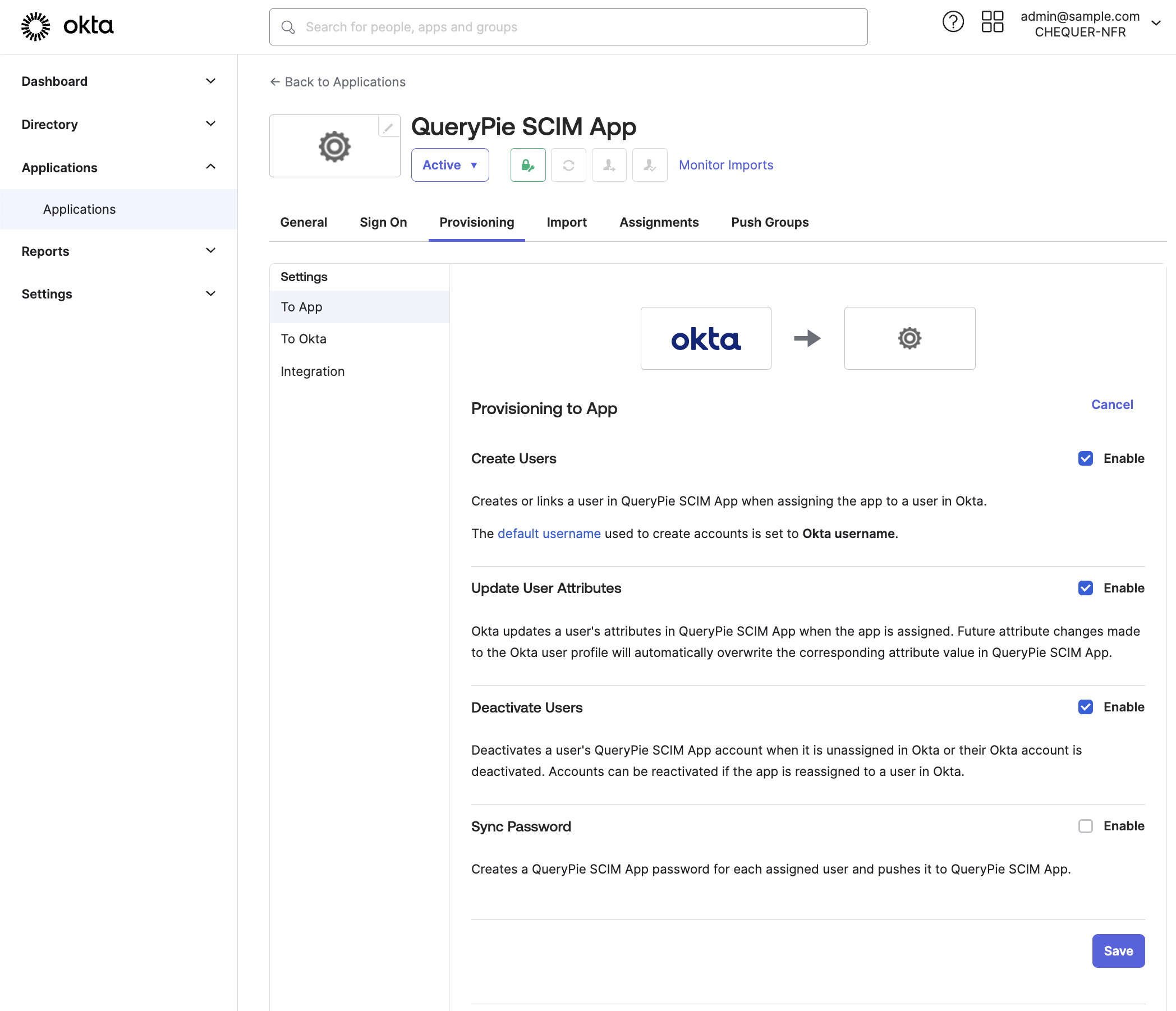

Okta Admin Console > Applications > Applications > Custom SCIM App > Provisioning > To App

- Oktaで生成したSCIM AppのProvisioningタブのTo App画面に移動します。

- Provisioning to App右側のEditボタンをクリックします。

- 以下の設定のチェックボックスを有効化した後、Saveボタンをクリックして保存します。

- Create Users:ユーザーがアプリに割り当てられる時、アプリに追加します。

- Update User Attributes:ユーザーのプロファイル更新が発生すると、アプリに反映します。

- Deactivate Users:ユーザーが無効化される時、アプリで一緒に無効化します。

- QueryPie SCIM App Attribute Mappings下部の

Go to Profile Editorボタンをクリックします。 - Attributes下部の

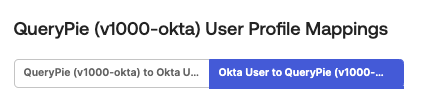

Mappingsボタンをクリックします。 - ポップアップウィンドウ上部の2つのタブ中「Okta User to

{ユーザーが定義したApp名}」で記載されたタブに移動します。 - ユーザー任意の設定に合わせて項目をマッピングした後、下部の

Save Mappingsボタンをクリックします。 - 下部の

Apply updates nowボタンをクリックします。

一部Attributeを追加的に同期する方法

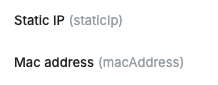

QueryPie Profileの属性のうち、staticIp、macAddressなど一部attribute項目はSCIM Integrationの基本設定ではImportされません。

QueryPieプロファイル内のstaticIp、macAddressなど一部attribute項目がSCIM Integration当時に別途importされません。 該当Attributeは以下の通りです:

- secondEmail

- mobilePhone

- postalAddress(SCIMスキーマに合わせて「formatted」で追加されて該当項目をマッピングすればよいです。)

- staticIp(QueryPie専用カスタム属性)

- macAddress(QueryPie専用カスタム属性)

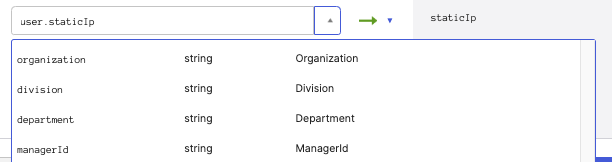

該当Attribute情報を一緒に同期が必要な場合、OktaなどのIdPでCustom Attributeを追加してマッピングして同期させることができます。

[OktaでCustom Attributeを設定する例]

- SCIMアプリのProvisioningタブ > To App下部の

Go to Profile Editorをクリックします。

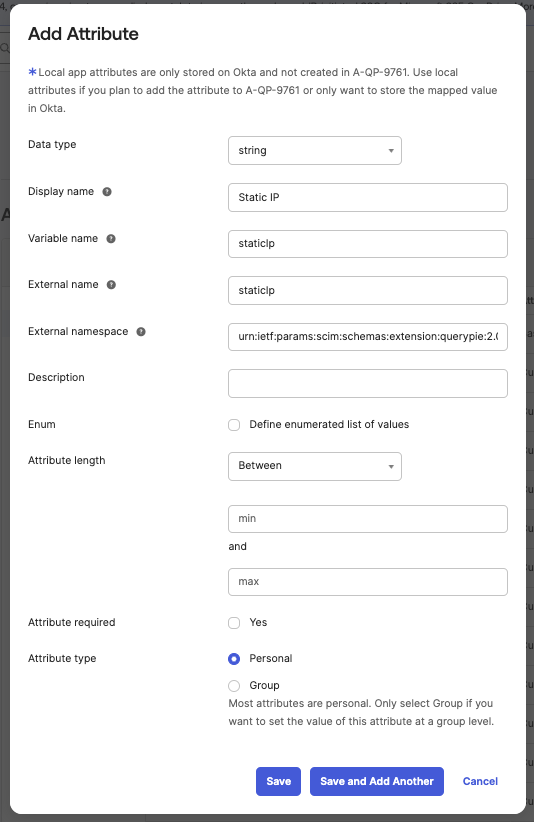

Add Attributeボタンをクリックします。

- 同期に必要なAttributeを新たに登録します。

- Data type:QueryPieと同様にstringを選択します。

- Display name:Okta内表記する属性名を記入します。

- Variable name & External name:同期するcustom attribute変数名を記入します。

- QueryPieユーザープロファイルでも括弧で変数名確認が可能です。

- QueryPieユーザープロファイルでも括弧で変数名確認が可能です。

- External namespace:以下の値を記入します。

urn:ietf:params:scim:schemas:extension:querypie:2.0:User - 以降

SaveまたはSave and Add Anotherボタンをクリックして保存します。 - 次に

Mappingsボタンをクリックします。

- プロンプト上部のタブを2番目のタブ(Okta →

{APP})で選択します。

- 下部に新たに生成したCustom AttributeとIdP内適切なAttributeをマッピングしてSave Mappingsボタンをクリックして設定を保存します。

- 以降ユーザーをアプリに割り当てます。

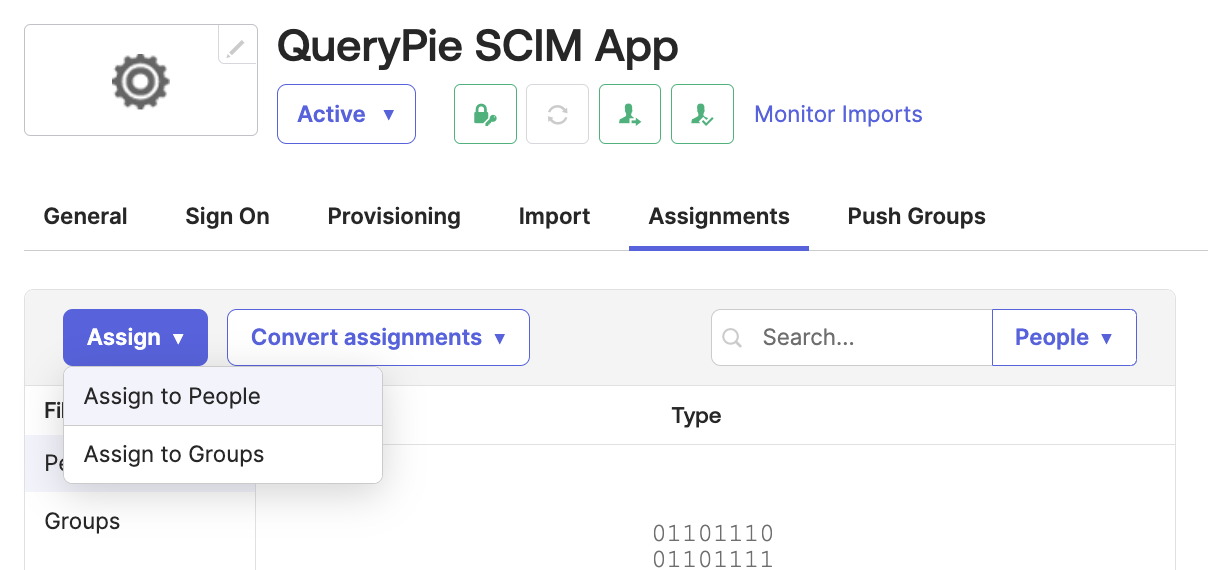

ユーザーProvisioningチェック

- SCIMアプリに戻ってAssignmentsタブで

Assignボタンのオプションを通じてユーザーを割り当てます。

Okta Admin Console > Applications > Applications > Custom SCIM App > Assignments

- Assign to People:ユーザー個別単位で割り当て

- Assign to Groups:ユーザーグループ単位で割り当て

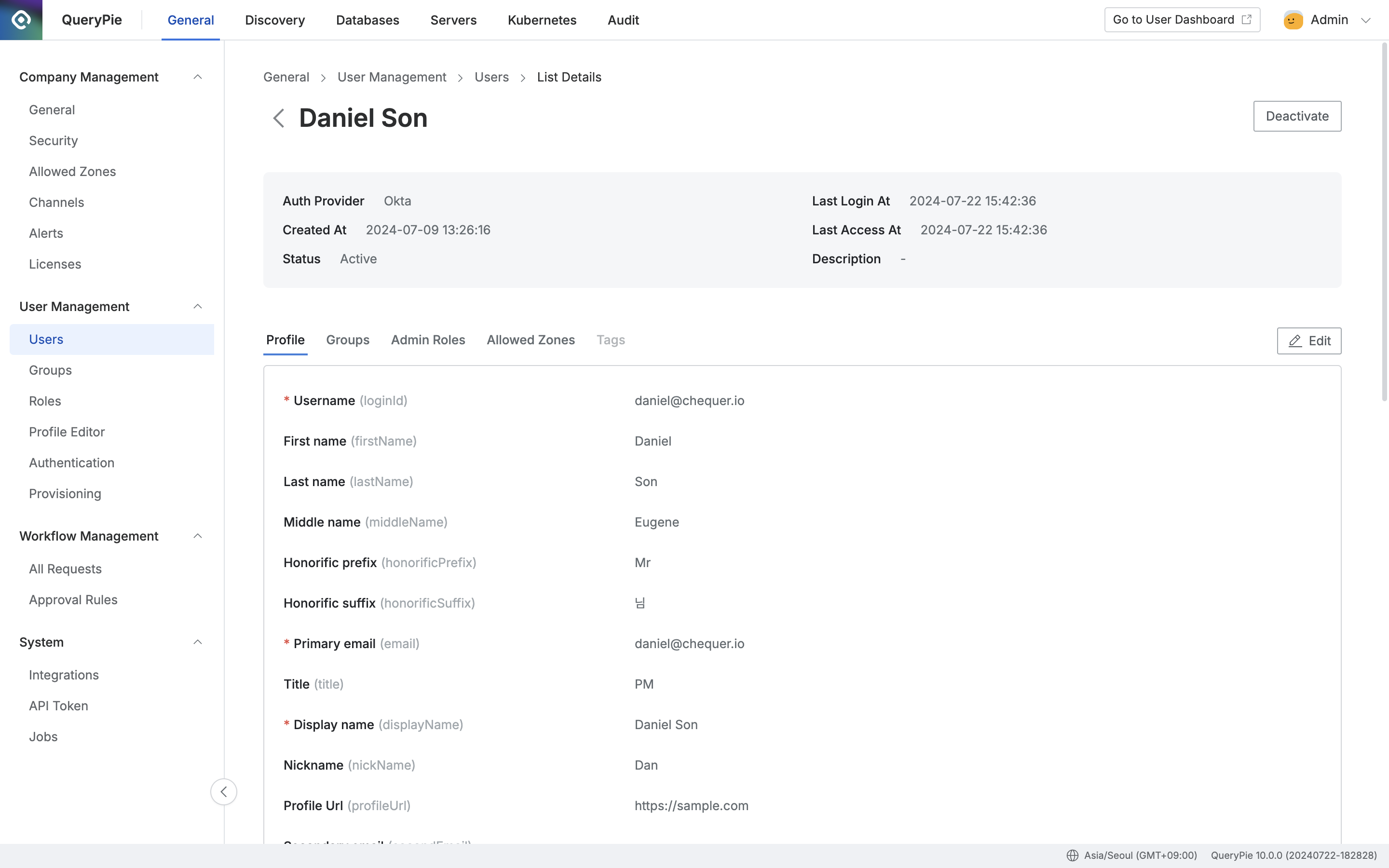

- QueryPieアプリに戻ってAdministrator > General > User Management > Usersに移動してユーザーが正常プッシュされたかを確認します。

Administrator > General > User Management > Users > List Details

グループProvisioningチェック

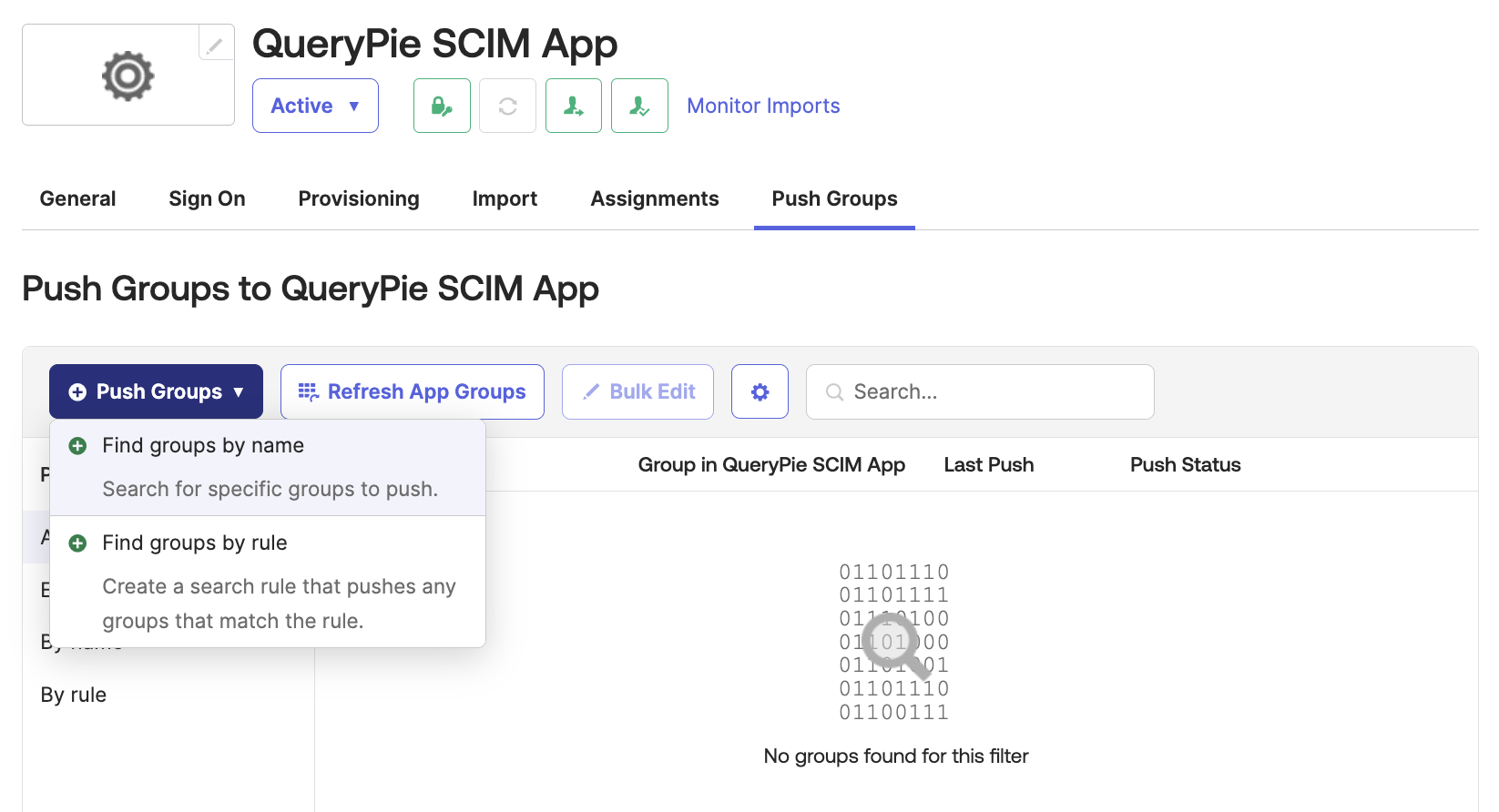

Okta Admin Console > Applications > Applications > Custom SCIM App > Push Groups

- SCIMアプリに戻ってPush Groupsタブで

Push Groupsボタンのオプションを通じてユーザーを割り当てます。- Find groups by name:プッシュするグループ名で検索して割り当て

- Find groups by rule:検索ルールを定義して条件に合致するグループ割り当て

- QueryPieアプリに戻ってAdministrator > General > User Management > Groupsに移動してグループが正常プッシュされたかを確認します。

Oktaなど他社Identity Provider(IdP)からプッシュして生成したAuth ProviderがQueryPieではないグループの場合、グループの削除を該当IdPでunlink後削除処理することをお勧めします。 本製品でグループを削除する場合、該当IdPでの管理フローが絡んで該当削除されたグループ名では製品に再びpushが困難になる可能性があります。