MCP 설정 가이드

Overview

QueryPie ACP (Access Control Platform) Community Edition 11.5.0에 Remote MCP (Model Context Protocol) Server 기능이 추가되었습니다. 이제 다양한 AI 코딩 어시스턴트에서 LLM을 사용하여 여러 작업을 QueryPie ACP의 접근 통제하에 안전하게 수행할 수 있습니다.

지원하는 AI 코딩 어시스턴트

사전 요구사항

- 실행 중인 QueryPie ACP Community Edition 11.5.0 이상

- QueryPie ACP Community Edition에 생성된 유효한 사용자 계정

Integration

MCP Server URL

AI 코딩 어시스턴트를 설정하기 위해, MCP Server 역할을 수행하는 QueryPie ACP의 URL을 입력해야 합니다. 이 MCP Server URL을 설정하는 것은 여러 AI 코딩 어시스턴트에서 공통적으로 수행해야 합니다.

{QueryPie_URL}/api/mcp

{QueryPie_URL} 은 실행 중인 QueryPie ACP Community Edition의 주소입니다.

예시) https://querypie.example.com/api/mcp

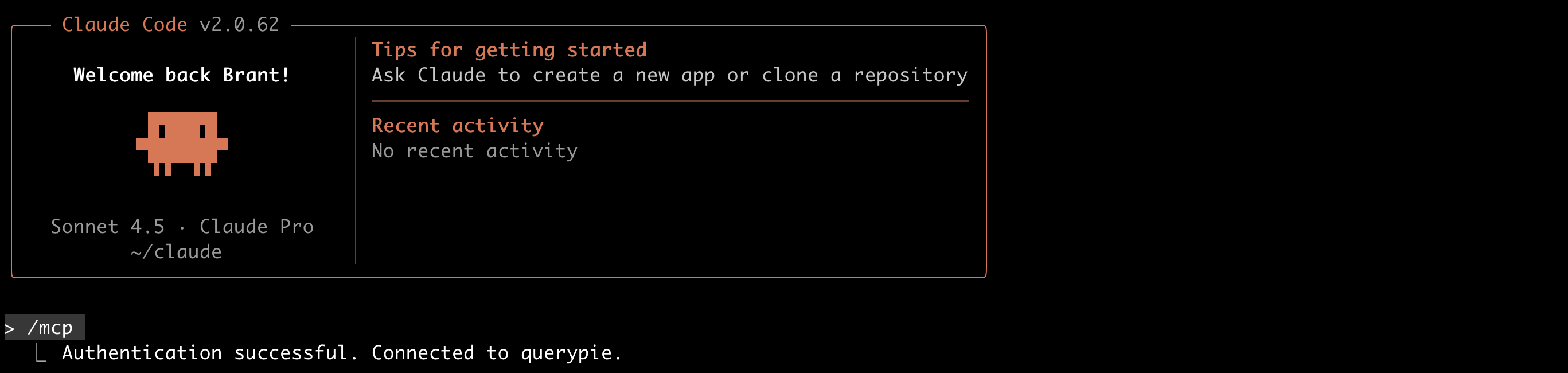

Claude Code

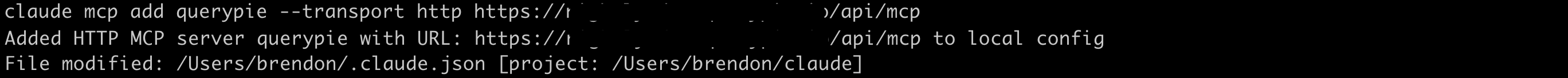

1. MCP 서버 주소를 추가합니다.

claude mcp add querypie --transport http {QuerPie_URL}/api/mcp예) claude mcp add querypie --transport http https://querypie.example.com/api/mcp

MCP server 추가

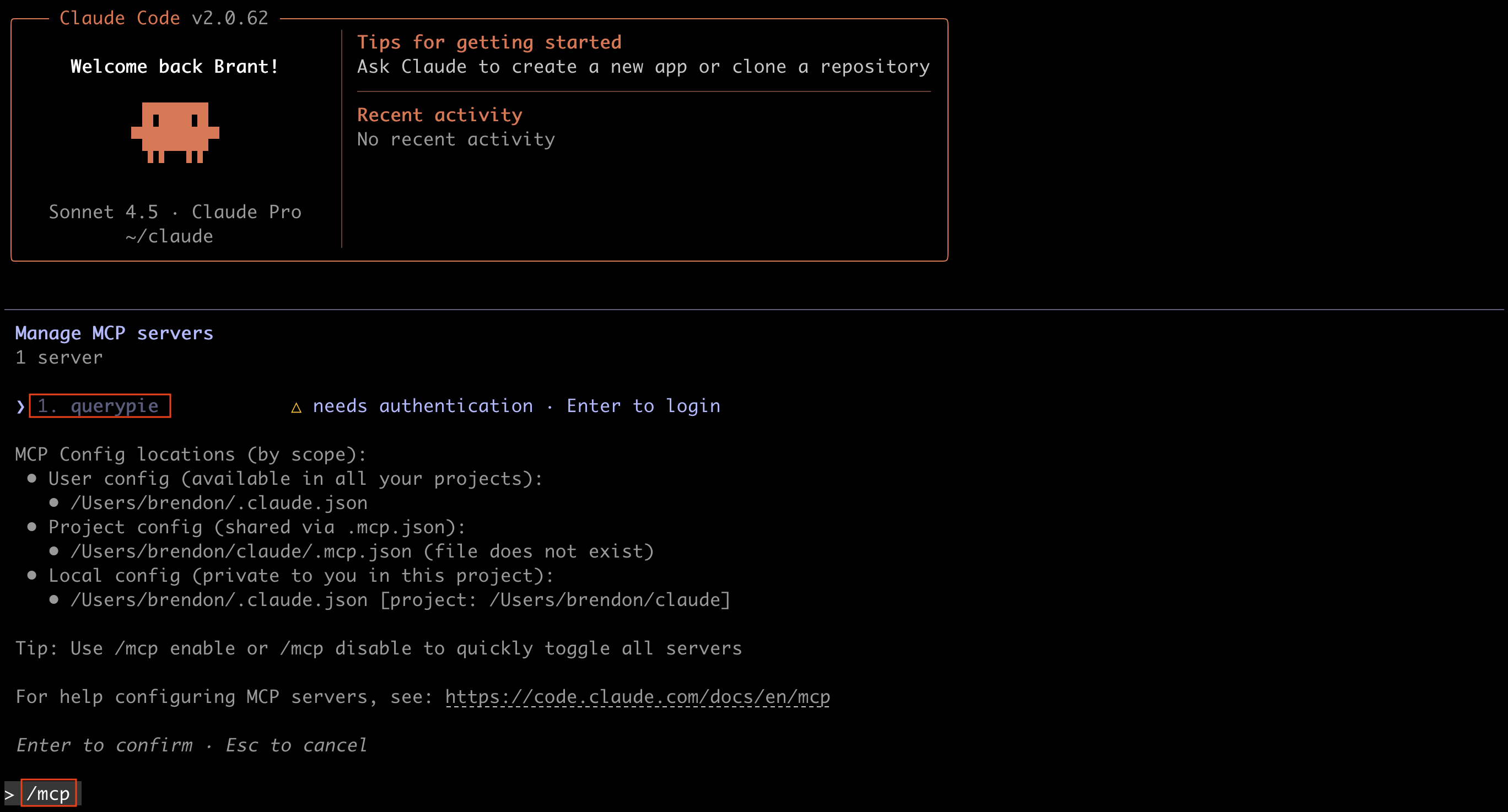

2. OAuth 로그인을 수행합니다.

먼저 /mcp를 입력해 현재 설정된 MCP Server의 상태를 확인합니다.

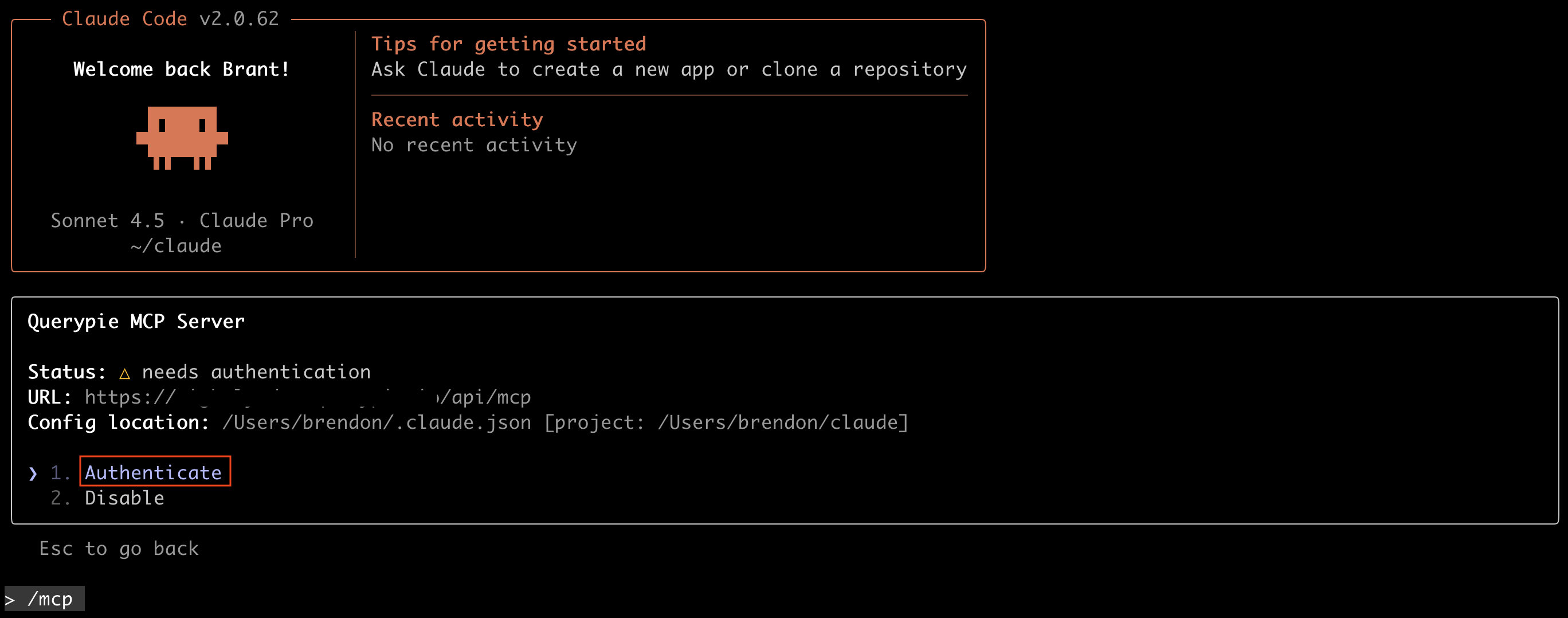

목록에서 querypie를 선택합니다.

이후 Authenticate를 선택합니다.

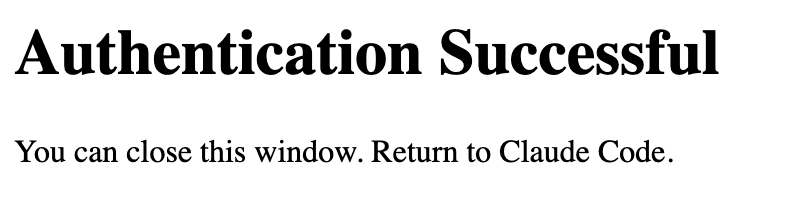

브라우저가 열리면 QueryPie 로그인 페이지에서 로그인합니다. 정상적으로 로그인 되면 브라우저에 “Authentication Successful” 메시지가 출력됩니다.

Claude Code에서도 “Authentication successful. Connect to querypie.” 메시지가 출력됩니다.

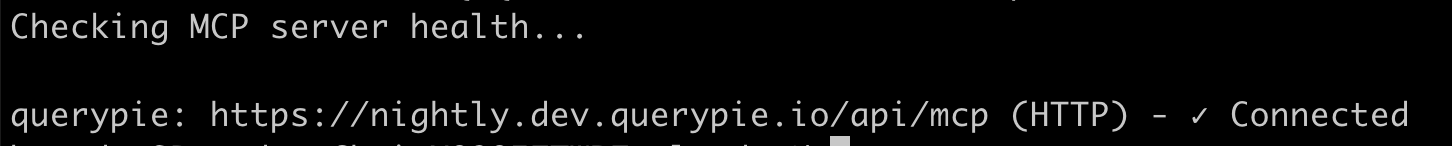

3. MCP 연결을 확인합니다.

claude code를 실행하지 않은 상태라면 claude mcp list 명령으로 mcp 연결을 확인할 수 있습니다.

claude mcp list 명령 수행 결과

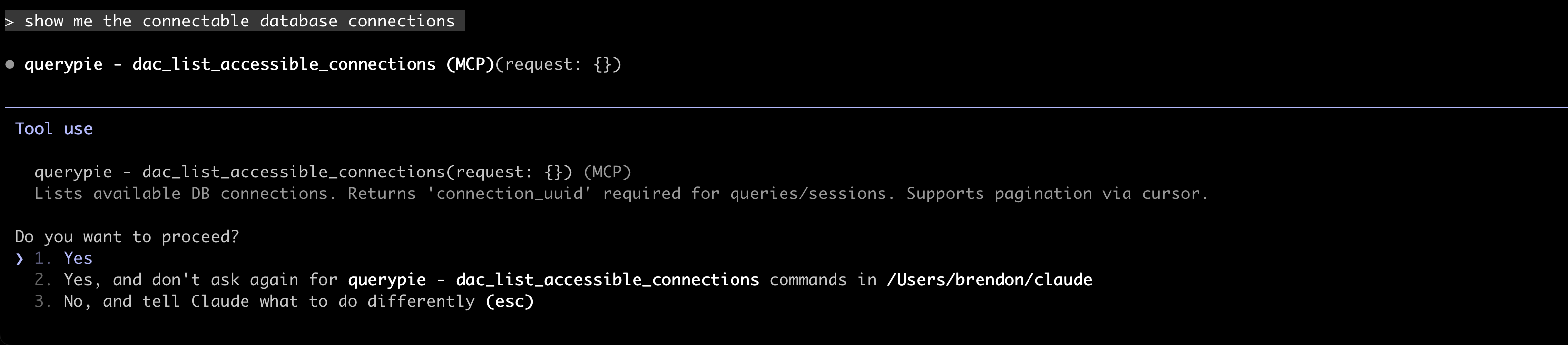

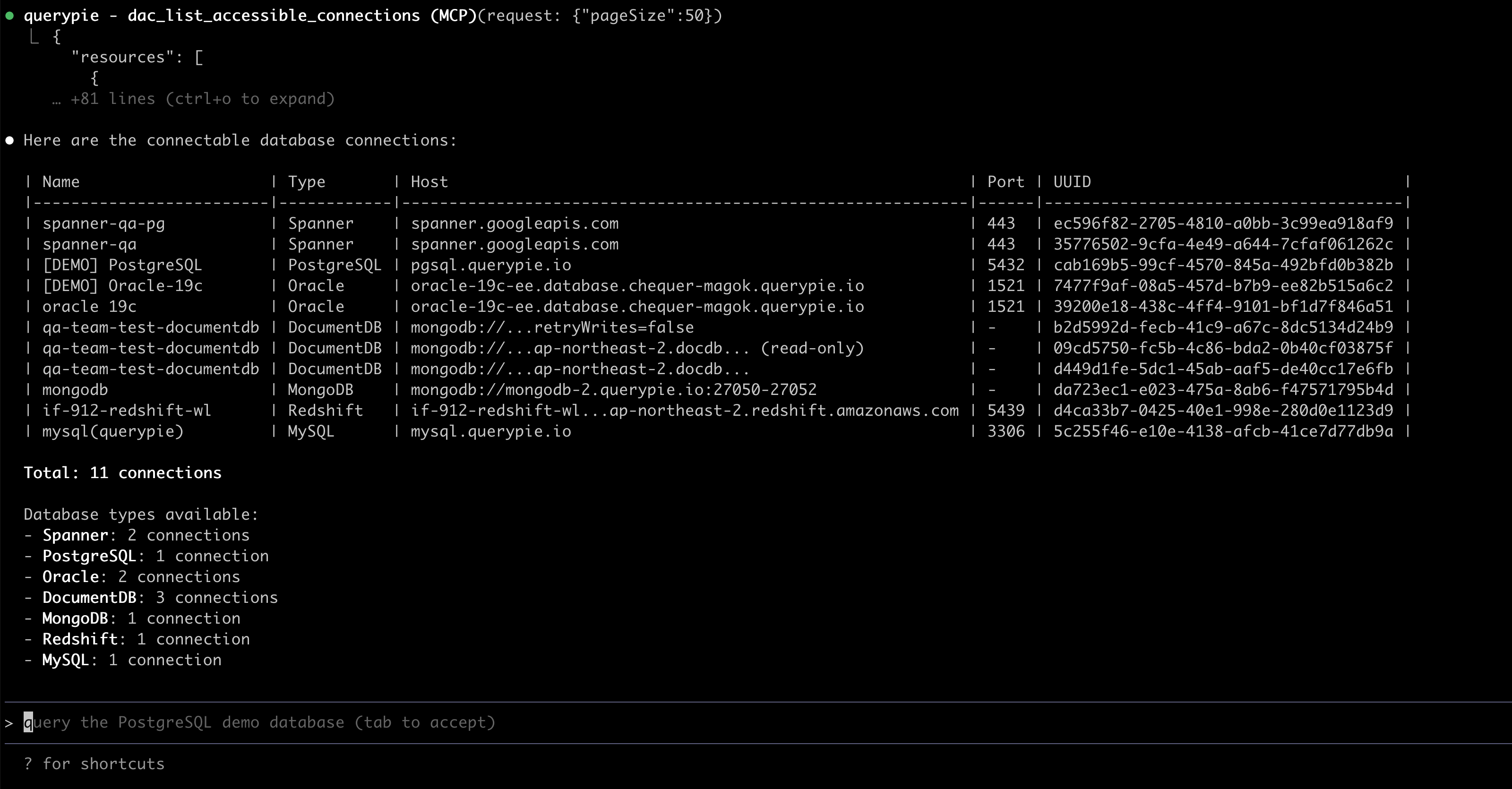

질의를 통해 작업을 수행해 봅니다.

질의 예시

사용 가능한 툴 확인이 되면 진행에 대한 질의가 출력됩니다. ‘yes’ 또는 ‘yes, and don’t ask again for querypie -…’ 를 선택합니다.

답변 예시

인증 관리 : claude code에서 /mcp 명령을 실행하여 인증 상태를 관리할 수 있습니다.

인증 토큰은 자동으로 갱신됩니다.

“Clear authentication” 옵션으로 인증을 해제할 수 있습니다.

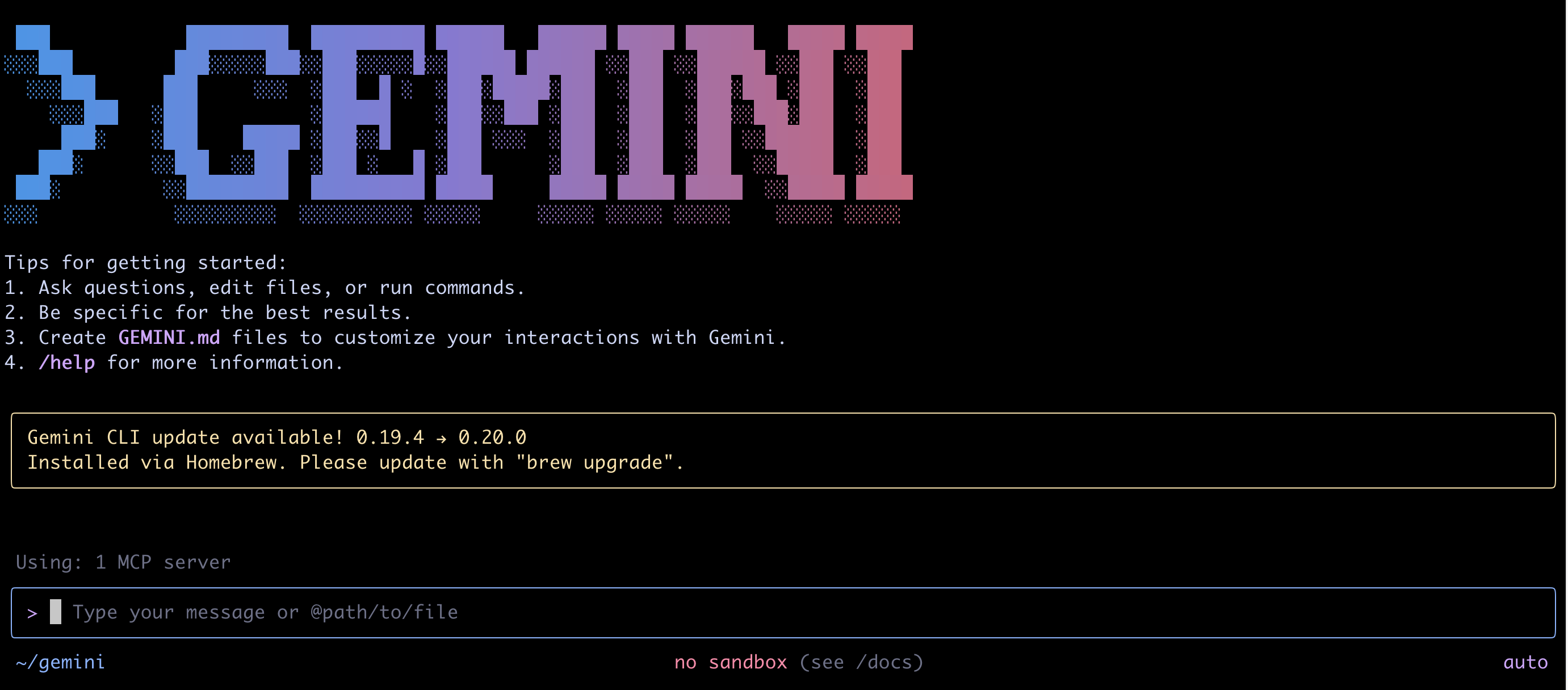

gemini-cli

1. 설정파일을 편집하여 MCP 서버 주소를 추가합니다.

설정 파일 편집 : ~/.gemini/settings.json 파일을 편집합니다.

{

"mcpServers": {

"acp": {

"httpUrl": "https://acp.example.com/api/mcp"

}

}

}OAuth를 지원하는 서버는 자동으로 감지됩니다.

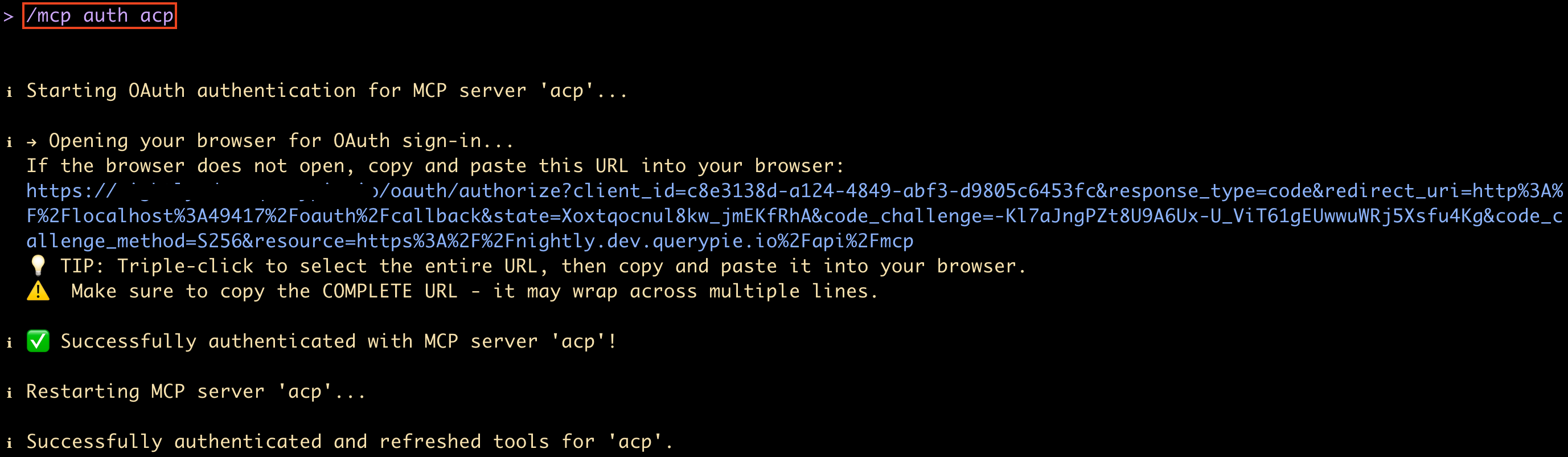

2. OAuth 로그인을 수행합니다.

Gemini CLI에서 /mcp auth 명령을 사용해 인증합니다.

/mcp auth acp브라우저가 열리면 QueryPie 로그인 페이지에서 로그인합니다. 정상적으로 로그인 되면 브라우저에 “Authentication Successful” 메시지가 출력됩니다.

자동으로 브라우저가 열리지 않는 경우 위 그림과 같이 화면에 출력되는 주소를 브라우저에 붙여넣어 진행할 수도 있습니다.

Cursor

1. 설정파일을 편집하여 MCP 서버 주소를 추가합니다.

설정파일 편집 : ~/.cursor/mcp.json 파일을 생성하거나 편집합니다:

{

"mcpServers": {

"acp": {

"url": "https://querypie.example.com/api/mcp"

}

}

}2. OAuth 로그인을 수행합니다.

- Cursor를 재시작하거나 MCP 서버 목록을 새로고침합니다.

- MCP 서버 목록에서 acp 서버의 인증 버튼을 클릭합니다.

- 웹 브라우저가 열리고 ACP 의 로그인 페이지가 표시됩니다.

- ACP에서 인증을 완료하면 Cursor에서 MCP 기능을 사용할 수 있습니다.

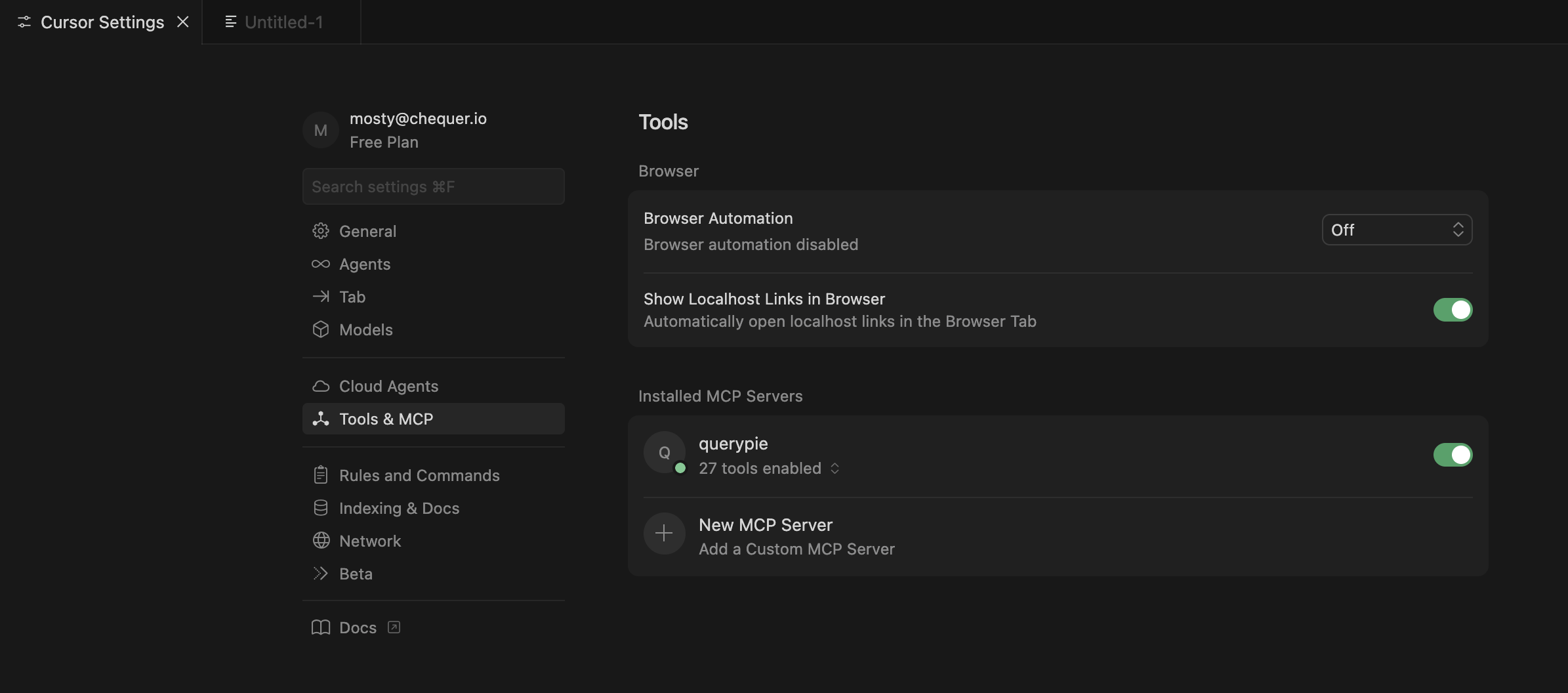

3. MCP 연결을 확인합니다.

Cursor Settings에서 MCP 툴이 올바르게 연동되는지 확인합니다.

Windsurf

1. 설정파일을 편집하여 MCP 서버 주소를 추가합니다.

설정 파일을 생성하거나 편집합니다 : ~/.codeium/windsurf/mcp_config.json

{

"mcpServers": {

"acp": {

"serverUrl": "https://querypie.example.com/api/mcp"

}

}

}2. OAuth 로그인을 수행합니다.

- Windsurf를 재시작하거나 MCP 서버 목록을 새로고침합니다.

- MCP 서버 목록에서 acp 서버의 인증 버튼을 클릭합니다.

- 웹 브라우저가 열리고 ACP 의 로그인 페이지가 표시됩니다.

- ACP에서 인증을 완료하면 Windsurf에서 MCP 기능을 사용할 수 있습니다.

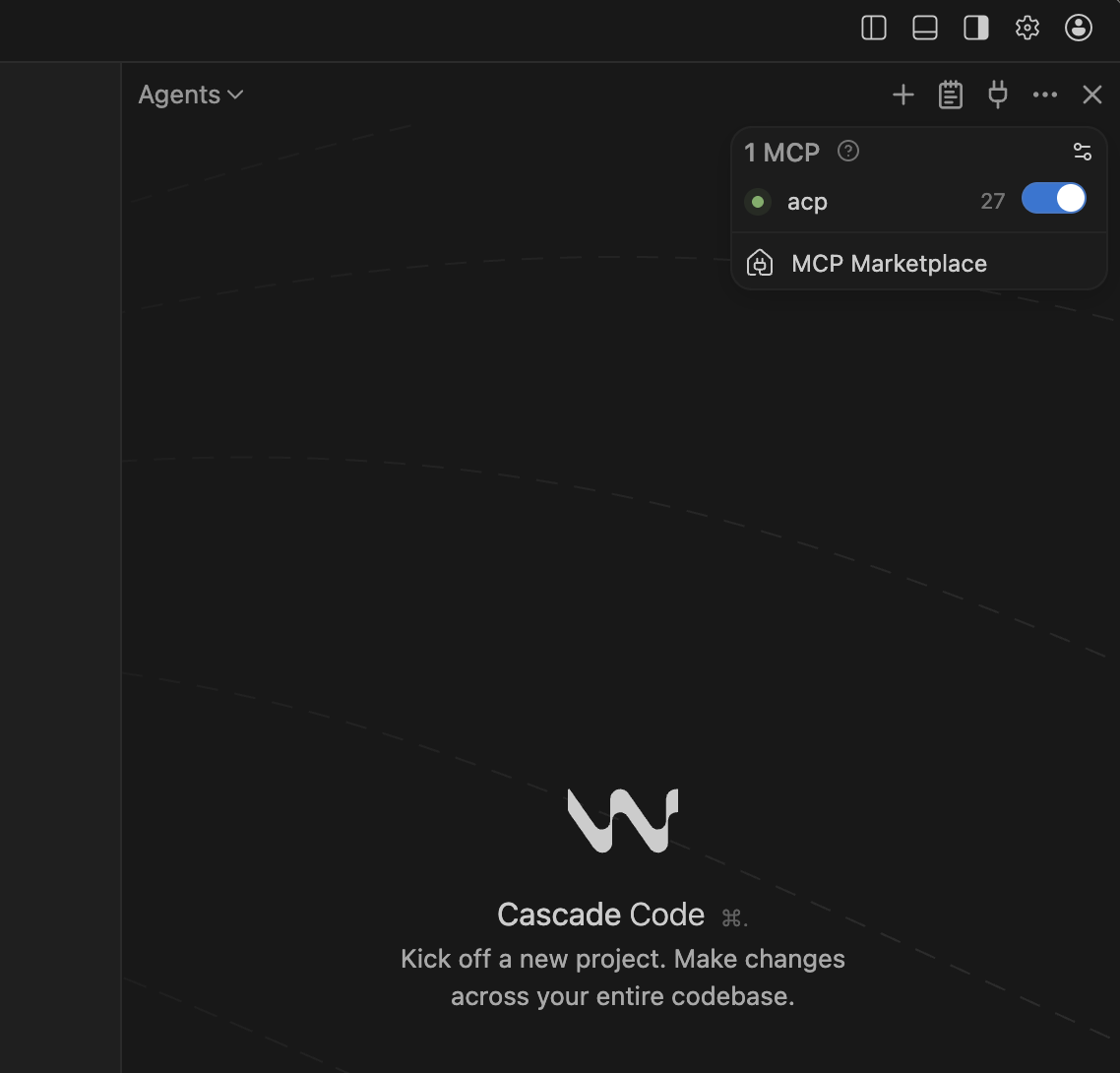

3. MCP 연결을 확인합니다.

Windsurf Agents 화면에서 MCP 툴이 올바르게 연동되는지 확인합니다.

QueryPie ACP Community Edition MCP server의 지원 Tool 목록

DAC (Database Access Control)

데이터베이스 접근 및 쿼리 실행 관련 도구입니다.

| Tool | 설명 |

|---|---|

dac_list_accessible_connections | 현재 사용자가 접근 가능한 DB 연결 목록 조회 (페이지네이션 지원) |

dac_execute_query | 지정한 DB 연결에서 SQL 쿼리 실행. SELECT는 CSV 결과 반환 |

SAC (Server Access Control)

서버 접근 및 SSH 셸 세션 관련 도구입니다.

| Tool | 설명 |

|---|---|

sac_list_assigned_roles | 현재 사용자에게 할당된 역할 목록 |

sac_select_role | 역할 선택/적용 |

sac_list_accessible_servers | 선택된 역할로 접근 가능한 서버 목록 |

sac_start_shell | 서버에 SSH 셸 세션 시작 |

sac_list_running_shell | 실행 중인 셸 세션 목록 |

sac_execute_command | 셸 세션에서 명령어 실행 |

sac_get_shell_output | 이전 명령어의 출력 조회 |

sac_stop_shell | 셸 세션 종료 |

KAC (Kubernetes Access Control)

Kubernetes 클러스터 관리 및 리소스 조작 도구입니다.

User Tools

일반 사용자가 할당된 권한 내에서 사용할 수 있는 도구입니다.

| Tool | 설명 |

|---|---|

kac_list_accessible_clusters | 접근 가능한 K8s 클러스터 목록 |

kac_analyze_kube_cluster | 클러스터 상태 분석 및 문제 리포트 |

kac_execute_list_resources | K8s 리소스 목록 조회 |

kac_execute_get_resource | K8s 리소스 상세 정보 조회 |

kac_execute_create_resource | K8s 리소스 생성 |

kac_execute_update_resource | K8s 리소스 업데이트 |

kac_execute_delete_resource | K8s 리소스 삭제 |

kac_execute_list_node_metrics | 노드 메트릭 조회 |

kac_execute_list_events | 클러스터 이벤트 조회 |

Admin Tools

관리자 권한이 필요한 도구입니다.

| Tool | 설명 |

|---|---|

kac_create_cloud_provider | 클라우드 프로바이더 추가 (AWS 지원) |

kac_synchronize_cloud_provider | 클라우드 프로바이더에서 클러스터 동기화 |

kac_create_policy | K8s 접근 제어 정책 생성 (YAML 형식) |

kac_create_role | 역할 생성 (정책 그룹) |

kac_assign_role_me | 현재 사용자에게 역할 할당 |

권한 및 보안

- 각 Tool은 ACP 권한 체계를 따릅니다.

- ACP 에서 각 이용자에게 제공되는 DAC 의 DB 연결, Privilege Type 에 따른 접근 제어 정책, SAC 의 서버 접근 제어 정책, KAC 의 접근제어 정책에 따라, 자신에게 부여된 권한 범위 내에서만 Tool을 사용할 수 있습니다.

- 모든 Tool 호출은 ACP 의 감사 로그에 기록됩니다.

- ACP 의 IP 접근 제어 정책이 적용됩니다.

문제 해결

연결 실패

- ACP API 서버가 실행 중인지 확인

- 네트워크/방화벽 설정 확인

권한 오류

- 해당 Tool에 필요한 권한이 부여되어 있는지 확인

- 역할이 올바르게 할당되었는지 확인

- IP 허용 목록에 현재 IP가 포함되어 있는지 확인