Command Audit

Overview

QueryPie를 통해 접속한 서버에서 실행한 명령어를 기록합니다. Windows Server의 경우 마우스 클릭, 키보드 입력, 실행 프로세스명을 기록합니다.

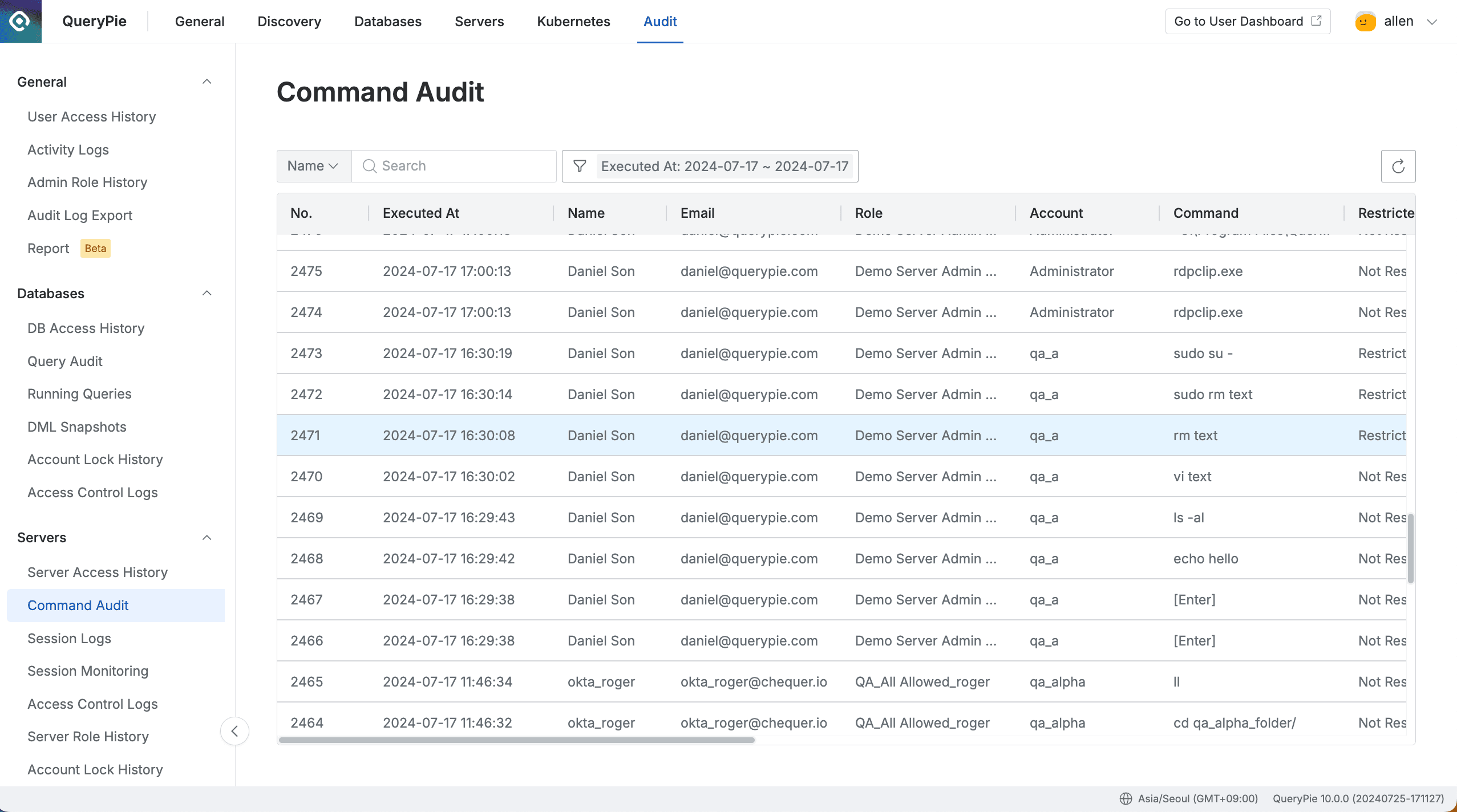

Command Audit 조회하기

Administrator > Audit > Servers > Command Audit

- Administrator > Audit > Servers > Command Audit 메뉴로 이동합니다.

- 접속일 기준으로 로그가 내림차순으로 조회됩니다.

- 테이블 좌측 상단의 검색란을 통해 이하의 조건으로 검색이 가능합니다.

- Name : 사용자 이름

- Server Name : 접속 서버 명

- Command : 실행한 명령어

- Role : 접속 Role

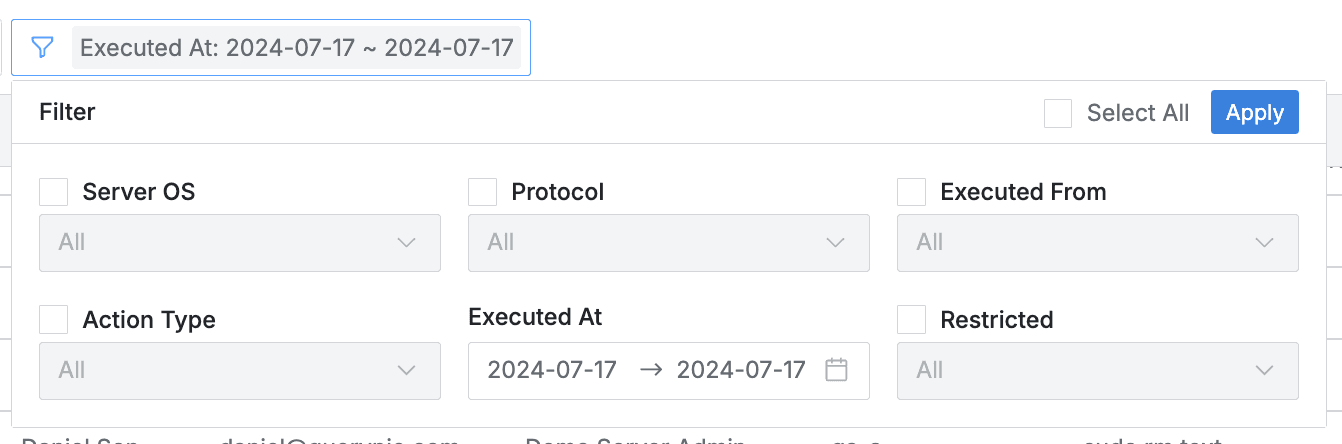

- 검색 필드 우측 필터 버튼을 클릭하여 AND/OR 조건으로 이하의 필터링이 가능합니다.

- Server OS : 접속한 서버의 OS

- Protocol : 접시 사용한 Protocol

- Executed From : 접속 방식

- web : QueryPie Web을 통한 접속

- proxy : Agent 또는 Seamless SSH Connection을 통한 접속

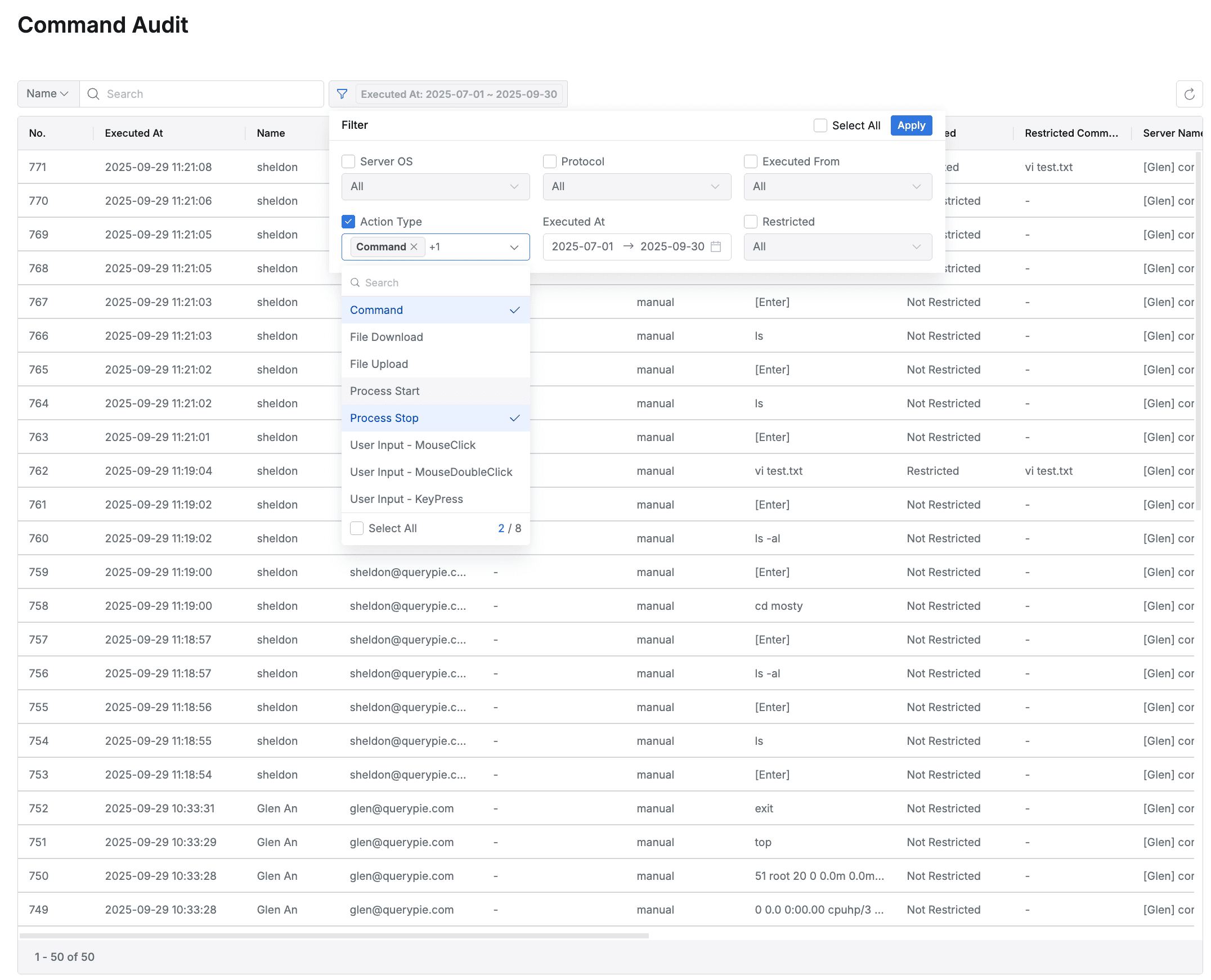

- Action Type : 기록된 이벤트 타입

- Command : 로그에 기록된 명령어

- File Download : (SFTP) 파일 다운로드

- File Upload : (SFTP) 파일 업로드

- Process Start : (RDP) 프로세스 실행

- Process Stop : (RDP) 프로세스 종료

- User Input - MouseClick : (RDP) 사용자 마우스 클릭

- User Input - MouseDoubleClick : (RDP) 사용자 마우스 더블클릭

- User Input - KeyPress : (RDP) 사용자 키보드 입력

- Executed At : 명령어 수행 시점

- Restricted : 명령어 차단 여부

11.3.0에서 필터를 사용할 때 Action Type의 항목을 다중으로 선택할 수 있도록 변경되었습니다.

필터의 Action Type에서 여러개의 항목을 선택한 예시

- 테이블 우측 상단의 새로고침 버튼을 통해 로그 목록을 최신화할 수 있습니다.

- 테이블에서 이하의 컬럼 정보를 제공합니다:

- No : 이벤트 식별 번호

- Executed At : 명령어 수행 시점

- Name : 대상 사용자 이름

- Email : 대상 사용자 이메일

- Role : 대상 사용자 접속시 사용된 Role명

- Account : 서버 접속 Account

- Command : 실행한 명령어

- Restricted : 명령어 차단 여부

- Not Restricted

- Restricted

- Restricted Command : 차단된 명령어

- Server Name : 대상 서버명

- Server OS : 접속한 서버의 OS

- Host : 접속한 서버의 호스트

- Port : 접속시 사용된 포트

- Protocol : 접시 사용한 Protocol

- Client IP : 사용자 클라이언트 IP 주소

- Client Name : 사용자의 접속 방식

- Action Type : 기록된 이벤트 타입

- Message : 접속 실패 등 특이사항에 대한 기록

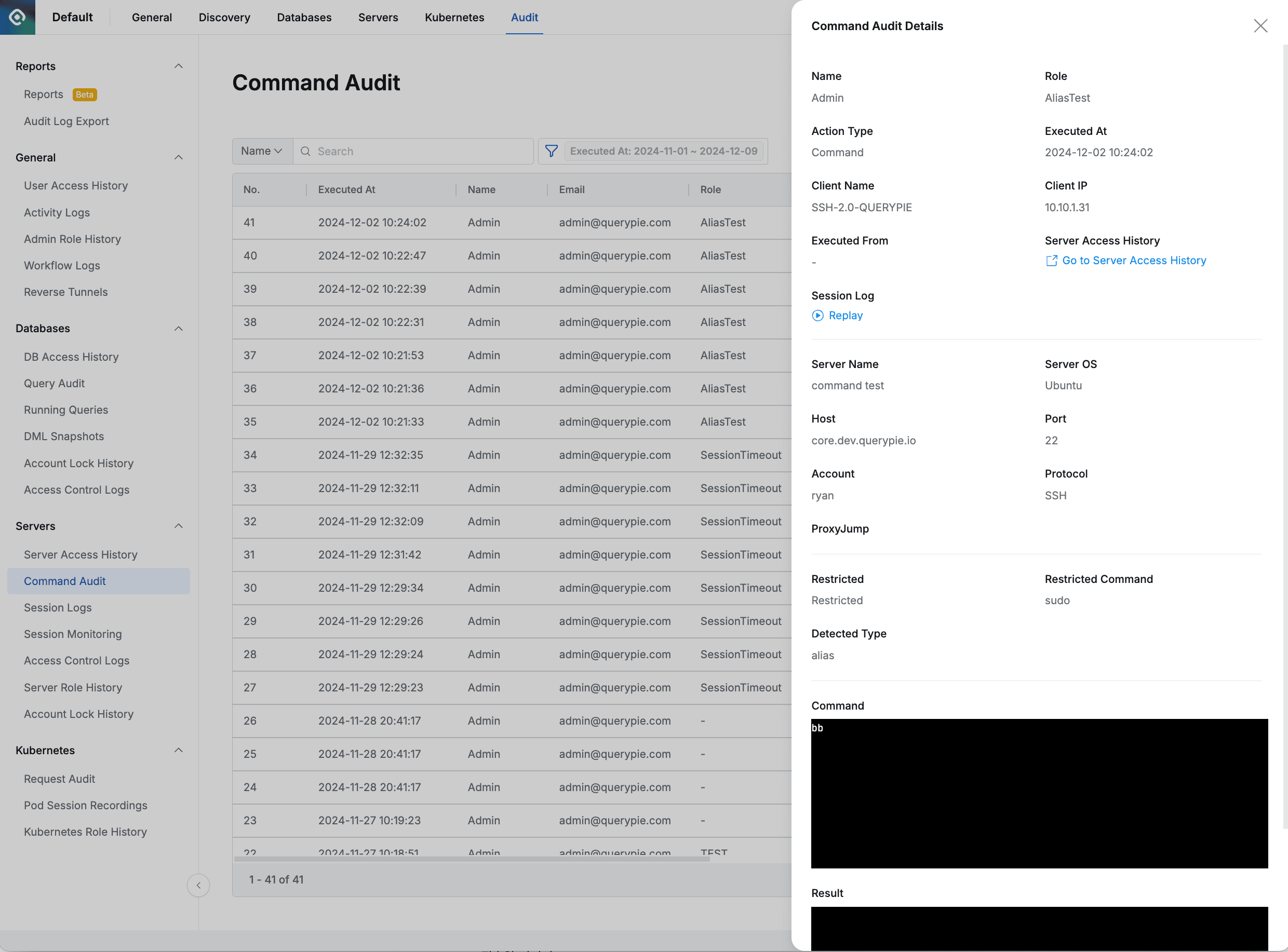

Command Audit 상세 내역 조회하기

각 행을 클릭하면 세부 정보 조회가 가능합니다.

Administrator > Audit > Servers > Command Audit > Command Audit Details

- 우측 드로워에는 이하의 정보를 노출합니다:

- Name : 대상 사용자 이름

- Action Type : 기록된 이벤트 타입

- Executed At : 명령어 수행 시점

- Executed From : 접속 방식

- Server Access History : 해당 세션의 접속 로그

- Session Log : 이 명령어를 수행한 세션 레코딩 조회

- Server Name : 대상 서버명

- Server OS : 접속한 서버의 OS

- Host : 접속한 서버의 호스트

- Port : 접속시 사용된 포트

- Account : 서버 접속 Account

- Protocol : 접시 사용한 Protocol

- Client Name : 사용자의 접속 방식

- Client IP : 사용자 클라이언트 IP 주소

- Restricted : 명령어 차단 여부

- Restricted Command : 차단된 명령어

- Detected Type : 탐지된 차단 명령어의 실행 방식(Shell Script 또는 Alias)

- Command : 사용자 입력 명령어(RDP의 경우 프로세스 명 혹은 클릭 좌표 등)

- Result : 명령어 수행 결과

Enter 키를 여러 번 연속으로 눌러도, Command Audit에는 한 번만 기록됩니다.

실제 입력 내용은 Session Log의 레코딩된 화면에서 확인할 수 있습니다.

Last updated on